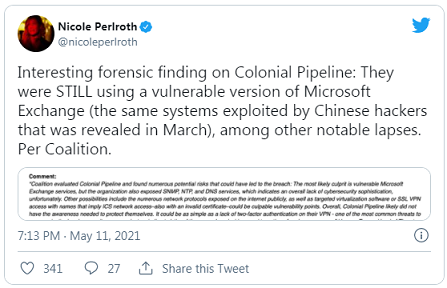

Colonial Pipeline utilisait une version vulnérable et obsolète de Microsoft Exchange,

Lorsqu'il a été la cible d'une attaque par ransomware

Colonial Pipeline est le plus grand système d'oléoducs pour les produits pétroliers raffinés aux États-Unis. L'oléoduc peut transporter jusqu’à 3 millions de barils de carburant par jour entre le Texas et New York. Colonial a temporairement interrompu ses activités vendredi dernier, après avoir déterminé qu'il était victime d'une cyberattaque. Selon un rapport de cybersécurité, la société serait en train d’utiliser une version obsolète de Microsoft Exchange lorsqu'elle a été la cible d'une attaque par ransomware à la fin de la semaine dernière. Ce qui pourrait être la faiblesse exploitée par les pirates informatiques même si le rapport note d’autres causes qui auraient permis l’attaque.

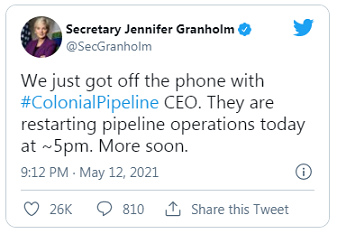

Colonial Pipeline, opérateur du plus grand pipeline de carburant des États-Unis, a déclaré mercredi qu'il redémarrait ses opérations après avoir été arrêté pendant cinq jours en raison d'une cyberattaque. La société a interrompu l'ensemble de ses activités vendredi après que ses réseaux informatiques financiers ont été infectés par une bande de pirates liée à la Russie et connue sous le nom de DarkSide, craignant que les pirates ne s'étendent également à ses activités industrielles. Le FBI a confirmé que le ransomware DarkSide était effectivement responsable de l'attaque.

Un rapport d'expertise a indiqué que le « coupable le plus probable » au sein de l'infrastructure informatique de la société était la vulnérabilité des services Microsoft Exchange, comme l'a noté la journaliste Nicole Perlroth, bien qu'il y ait eu plusieurs autres problèmes que les chercheurs ont qualifiés de « manque général de sophistication en matière de cybersécurité ».

« Conclusions intéressantes de l'expertise judiciaire sur Colonial Pipeline : Ils utilisaient TOUJOURS une version vulnérable de Microsoft Exchange (le même système exploité par des pirates chinois qui a été révélé en mars), parmi d'autres lacunes notables ».

L'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a mis en garde les exploitants de pipelines contre les attaques potentielles de ransomware en 2020 et a offert un certain nombre de stratégies d'atténuation potentielles.

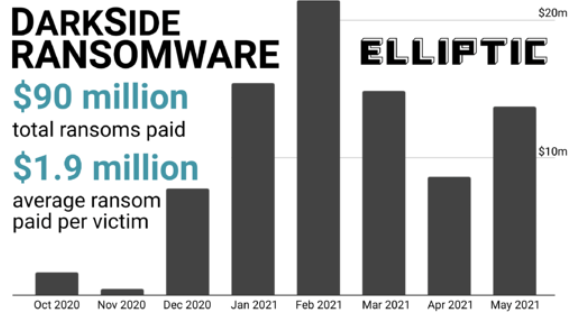

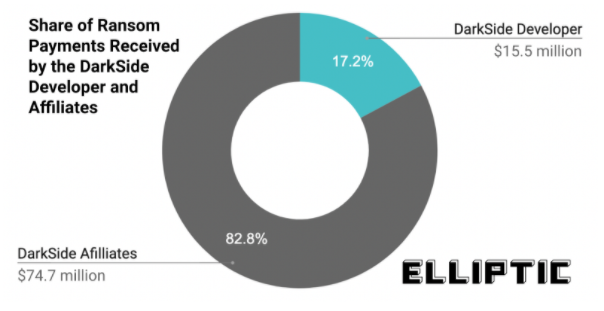

DarkSide est l'un des nombreux groupes de pirates informatiques qui terrorisent les organisations américaines depuis plusieurs années, s'introduisant dans des réseaux privés et prenant des fichiers en otage ou menaçant de divulguer des informations sensibles à moins de payer une rançon. D'autres gangs de ransomware ont attaqué des écoles, des hôpitaux et des services de police au cours des derniers mois.

Selon une étude menée par la société de cybersécurité Recorded Future, plus de 100 attaques confirmées de ransomware contre des entités américaines ont déjà eu lieu en 2021. Une étude de la société de cybersécurité Emsisoft a également révélé que les gangs de ransomware ont encouru des coûts d'environ 75 milliards de dollars dans le monde en 2020.

Bien que ces pirates soient suivis de près par les forces de l'ordre américaines, beaucoup vivent en Russie ou dans d'autres pays qui n'extradent pas leurs citoyens, ce qui fait échouer les efforts pour les arrêter. Cependant, en s'attaquant à l'approvisionnement en essence des États-Unis, DarkSide en particulier a rapidement attiré l'attention de la nation.

Pour sa part, Darkside affirme sur son blog que son objectif était de « faire de l'argent » et non de provoquer des perturbations à grande échelle. À l'avenir, il a déclaré qu'il modifierait son approche du choix des cibles afin d'éviter les « conséquences sociales ». Il a ajouté : « Nous sommes apolitiques, nous ne participons pas à la géopolitique, il n'est pas nécessaire de nous lier à un gouvernement défini et de chercher d'autres motifs ». La déclaration du groupe intervient alors que les forces de l'ordre américaines continuent de découvrir de nouveaux détails sur les origines de l'attaque. Les responsables tentent de déterminer s'il s'agit d'un effort coordonné d'un État-nation.

Colonial Pipeline reprend ses activités après la fermeture due au ransomware

Bien que tout indique que l'attaque a touché la partie informatique du réseau de la société et ne s'est pas étendue à la partie technologique opérationnelle qui contrôle les opérations du pipeline, Colonial a déclaré samedi qu'elle a initié la fermeture par mesure de précaution. Cette fermeture d'une importante artère de carburant a mis les entreprises et les consommateurs dans l'embarras. American Airlines a ajouté des arrêts temporaires pour le ravitaillement en carburant de deux vols long-courriers au départ de Charlotte, en Caroline du Nord, et Southwest Airlines a envoyé des avions remplis de carburant supplémentaire dans des aéroports tels que l'aéroport international de Nashville.

Selon American Automobile Association, en Caroline du Sud et en Géorgie, 43 % des stations étaient sans carburant, et 44 % des stations étaient à sec en Virginie, jusqu’à mercredi. Les prix de l'essence ont également grimpé en raison des problèmes d'approvisionnement et de la crainte d'une pénurie. En moyenne, les Américains paient 3,008 dollars pour un gallon d'essence, contre 2,985 dollars mardi et 2,927 dollars il y a une semaine, a indiqué l'AAA en début de semaine.

Tout cela a conduit les consommateurs à rechercher des stations-service qui ont de l'approvisionnement et des prix potentiellement moins chers. C'est là que GasBuddy entre en jeu. GasBuddy, une application qui aide les utilisateurs à trouver et à économiser de l'argent sur l'essence, était en tête de l'App Store d'Apple mercredi. En général, les géants des médias sociaux et du divertissement tels que TikTok, Facebook et YouTube sont en tête du classement des applications gratuites de l'App Store. Les classements reflètent la dynamique des téléchargements d'une certaine application, et pas nécessairement le total des téléchargements cumulés.

Mais Colonial Pipeline a déclaré avoir repris ses activités mercredi après-midi après une interruption de cinq jours. L'oléoduc de la société sert de lien vital entre les raffineurs de la côte du Golfe et la côte Est.

« Suite à ce redémarrage, il faudra plusieurs jours pour que la chaîne d'approvisionnement de livraison des produits revienne à la normale », a indiqué l'exploitant du pipeline de 5 500 miles (environ 8 851 km) sur son site Web. « Certains marchés desservis par Colonial Pipeline peuvent connaître, ou continuer à connaître, des interruptions de service intermittentes pendant la période de démarrage. Colonial acheminera autant d'essence, de diesel et de carburéacteur que possible en toute sécurité et continuera de le faire jusqu'à ce que les marchés reviennent à la normale ».

Colonial a déclaré qu'il travaillait avec des experts en cybersécurité, les forces de l'ordre et d'autres agences fédérales, notamment le ministère de l'Énergie et le FBI. Jennifer Granholm, la secrétaire d'État américaine à l'énergie, a indiqué sur Twitter qu'elle avait parlé du redémarrage avec le PDG de Colonial. La société a engagé Mandiant, une entreprise de cybersécurité d'Alexandria (Virginie), pour faire face à l'incident. Dans sa déclaration, la société a remercié la Maison-Blanche, le FBI et diverses agences américaines pour leur aide dans la gestion de l'attaque.

Lundi, le président Joe Biden a déclaré qu'il semblait que le groupe opérait en Russie et que, bien que l'attaque n'ait pas été dirigée par le gouvernement russe, « il a une certaine responsabilité dans cette affaire ». Le président américain a publié un décret visant à renforcer les défenses américaines en matière de cybersécurité après le piratage du Colonial Pipeline.

Il faut rappeler qu’un audit externe de Colonial Pipeline en 2018 a révélé des pratiques de gestion de l'information « atroces » et « un patchwork de systèmes mal connectés et sécurisés », a rapporté The Associated Press, citant un auteur du rapport. La réponse de Colonial et du gouvernement à la brèche est suivie de près après l'une des attaques de pirates informatiques les plus directes sur les infrastructures critiques américaines après des années d'avertissements.

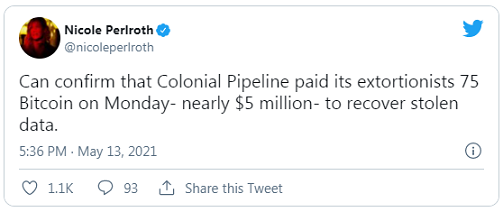

Cette nouvelle attaque intervient après des mois de drame avec Microsoft Exchange, suite au piratage du serveur Microsoft Exchange par plusieurs groupes, dont le groupe de pirates chinois Hafnium, parrainé par l'État. Colonial Pipeline ne prévoit pas de payer la rançon demandée par les pirates informatiques qui ont chiffré ses données, ont dit à un média des sources familières avec la réponse de la société.

Source : Tweet

Et vous ?

Que pensez-vous de la cyberattaque contre Colonial Pipeline ?

Une version obsolète de Microsoft Exchange est citée parmi les faiblesses exploitées, après des mises à jour suite à la récente vague de piratages. Quels commentaires en faites-vous ?

Voir aussi :

Le Trésor américain victime de piratages informatiques soutenus par un gouvernement étranger, plusieurs autres agences gouvernementales et organisations privées seraient également touchées

Au moins 30 000 organisations US ont été piratées via des failles dans Microsoft Exchange, des correctifs ont été publiés mais l'attaque continuerait sur les serveurs non patchés

Malgré le correctif de Microsoft dans son serveur de messagerie Exchange, le gouvernement US met en garde contre la "menace active qui continue de se développer", et appelle à l'action

Le piratage de SolarWinds pourrait être bien pire que ce que l'on craignait au départ, les fédéraux essayant toujours de savoir si ce n'était que de l'espionnage ou quelque chose de plus sinistre

Répondre avec citation

Répondre avec citation

Partager