Les employés avec le plus de pouvoir utilisent souvent du software/hardware qui n'est pas approuvé par la DSI,

pour faire leur travail

Le Shadow IT se rapporte aux matériels ou logiciels qui, dans une entreprise, ne sont pas pris en charge par le service informatique central. Bien que neutre en apparence, l'expression revêt souvent une connotation négative car elle implique que le service informatique n'a pas approuvé la technologie ou qu'il n'est même pas informé de son utilisation par les employés.

Le Shadow IT peut présenter des risques pour la sécurité à partir du moment où les équipements et logiciels non pris en charge ne sont pas soumis aux mêmes mesures de sécurité que les technologies "corporate".

Par ailleurs, les technologies qui opèrent à l'insu du service informatique peuvent perturber l'expérience utilisateur des autres employés, par exemple en consommant de la bande passante et en créant des situations dans lesquelles les protocoles du réseau ou des applications entrent en conflit.

Le Shadow IT peut également créer un problème de conformité quand, par exemple, les utilisateurs font appel à DropBox ou à d'autres services d'EFSS gratuits de stockage dans le Cloud pour y stocker des données d'entreprise.

Près de la moitié des employés concernés

Avec la « consumérisation » de l'informatique et la démocratisation du Cloud computing, le sens de l'expression s'est étendu aux appareils personnels que les employés utilisent sur leur lieu de travail (on parle également de politique BYOD pour « Bring Your Own Device »). Il concerne également les technologies de niche qui peuvent répondre aux besoins d'une division opérationnelle particulière, technologie qui peut de surcroît être prise en charge par un prestataire de services externe ou par un groupe interne, plutôt que par le service informatique de l'entreprise.

Selon une nouvelle étude de Snow Software, les employés sont fortement influencés par la technologie qu’ils utilisent tous les jours et investissent dans la technologie qu’ils utilisent tous les jours. Ces liens émotionnels peuvent les mettre en conflit avec les technologies de l’information et les intérêts de leur entreprise.

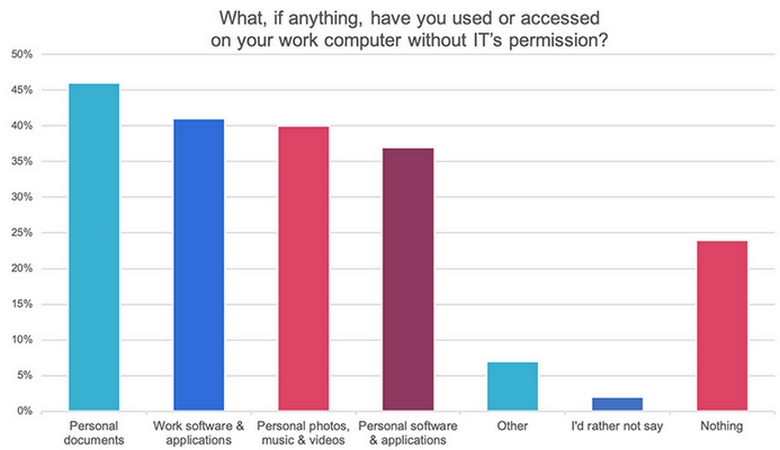

L’étude, réalisée auprès de 3 000 travailleurs dans le monde, a révélé que 46% des employés accédaient à des documents personnels sur leur appareil de travail sans la permission du service informatique. Étonnamment, 41% des employés dans le monde se procurent des logiciels et des applications professionnels sans consulter le service informatique. Cela fait en sorte que l'utilisation de votre propre technologie pour faire votre travail est la deuxième infraction informatique la plus courante, se plaçant juste derrière les accès à d'autres types de contenu personnel comme des applications, de la musique, des vidéos et des photos.

Les employés avec le plus de pouvoir sont ceux qui ont le plus recours au Shadow IT

Dans l’ensemble, les cadres (managers, directeurs, vice-présidents, les cadres dirigeants) ont presque deux fois plus de chances d’utiliser des logiciels et applications professionnels ou personnels non autorisés. Les vice-présidents et les cadres dirigeants (PDG, directeur financier, DSI, etc.) sont en tête ; ils utilisent des applications professionnelles (57%) et des applications personnelles (51%) sur leurs appareils de travail sans autorisation.

À l’opposée, les employés au bas de la pyramide des responsabilités sont ceux qui se comportent le mieux. Ils ne téléchargent que 25% de logiciels de travail ou d'applications sans autorisation. Cependant, ils sont également plus susceptibles de penser que cela n'a pas d'incidence négative sur l'entreprise.

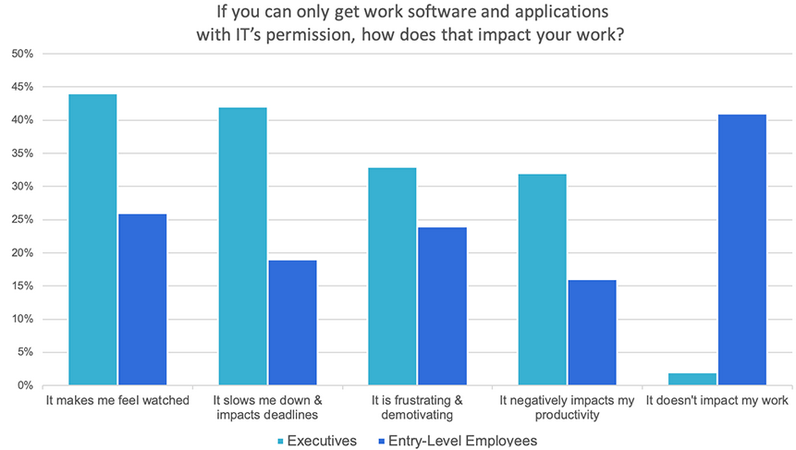

Plus d’un cadre /stagiaire sur quatre estime ne pas avoir à demander la permission

Les cadres étaient également plus susceptibles d'indiquer que le fait de demander l'autorisation au service informatique pour obtenir des logiciels et des applications professionnels les ralentissait et avait un impact sur les délais (42%), ainsi que leur productivité (32%). Les gestionnaires étaient les plus susceptibles de signaler que demander l'autorisation leur donnait l’impression d’être surveillés (46%). Les employés au bas de la pyramide des responsabilités étaient presque deux fois plus susceptibles de dire que demander l'autorisation n'avait pas d'incidence sur leur travail (41%).

S'agissant de leur réaction émotionnelle, les cadres et, de manière surprenante, les stagiaires étaient beaucoup plus susceptibles d’estimer qu’il n’avait pas besoin de demander l'autorisation d'obtenir des logiciels et des applications pour faire leur travail, soit respectivement 34% et 33%. 19% des dirigeants ont admis ne pas avoir de réaction émotionnelle car ils ne demandent jamais la permission. Les gestionnaires ont déclaré se sentir plus nerveux (26%) et moins productifs (36%) lorsqu'ils avaient besoin d'une permission.

Toutefois, bien que 93% des dirigeants ont reconnu que cela posait problème, 57% d’entre eux contournent le service informatique pour accéder à des applications et à des logiciels professionnels. Et même si les employés au bas de la pyramide sont ceux qui se comportent le mieux, avec seulement 25% du téléchargement de logiciels ou d’applications de travail sans la permission du responsable informatique, ils étaient également plus susceptibles de penser que cela n’avait aucun impact négatif sur l’entreprise.

Cela devrait être particulièrement préoccupant compte tenu de l'accès des dirigeants aux informations et données sensibles.

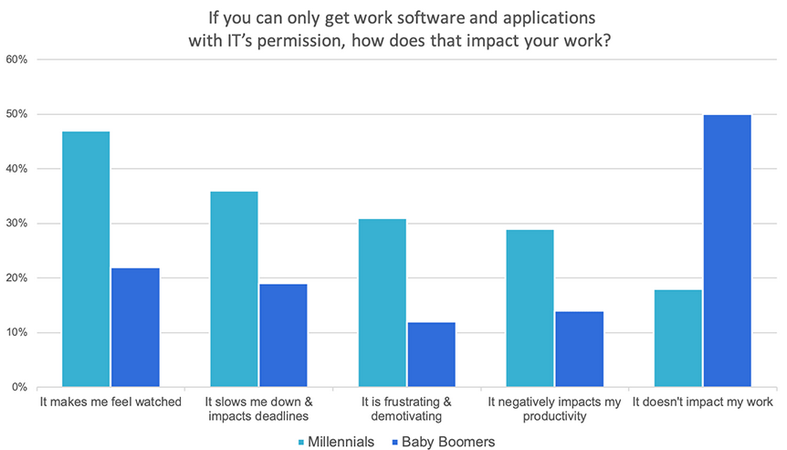

Près de la moitié des employés disent que demander la permission leur donne l'impression d'être surveillés

40% des travailleurs ont affirmé que la nécessité d’obtenir la permission du personnel informatique afin d’obtenir des logiciels ou des applications pour faire leur travail leur donne l’impression d’être surveillés. 32% ont déclaré que cette nécessité les a ralenti dans leur travail et a eu un impact sur leurs délais de livraisons. 27% ont déclaré qu’elle les frustre et 26% ont réalisé qu’elle avait un impact négatif sur leur productivité. Seulement 25% ont déclaré que cela ne les affectait pas du tout.

De toute évidence, la ligne de démarcation entre nos vies professionnelle et personnelle est floue.

Outre l'accès à des fichiers personnels sur des périphériques de travail, la grande majorité des employés ont accédé à leurs actifs de travail via leurs périphériques personnels. Les documents de travail arrivent en tête avec 51%, suivis par les logiciels et applications de travail avec 38%, les photos ou vidéos de travail avec 34%. Par la suite l’étude note que les contrats de travail, les données clients et les données relatives aux employés arrivent à égalité avec 29%. Les documents financiers et les systèmes de facturation arrivent en dernier avec seulement 27%. Seuls 15% des employés ont déclaré n'avoir jamais accédé à ces actifs de travail sur leur ordinateur portable ou leur appareil mobile personnel.

« Un changement est en train de se produire en entreprise, impulsé par le passage rapide au cloud et par un accès presque illimité à la technologie », a déclaré Vishal Rao, président et chef de la direction de Snow. « Une partie de ce que nous voyons dans ces données est une évolution philosophique de l'avenir du travail. Le DSI et ses équipes sont désormais des partenaires commerciaux stratégiques qui ont le pouvoir de changer radicalement leurs organisations. Ce nouveau rôle nécessite l'autonomisation d'une nouvelle génération d’employés et permettant à l’entreprise d’être aussi efficace que possible tout en équilibrant les risques financiers, réglementaires et de conformité ».

Source : Snow Software

Et vous ?

Avez-vous déjà eu recours au Shadow IT ?

Quelles sont les raisons qui vous y ont poussé ?

Le referiez-vous ?

Comment pouvez-vous expliquer le constat selon lequel se sont les employés qui ont le plus de pouvoir qui ont recours au Shadow IT ?

Voir aussi :

Le CESIN publie les résultats d'une enquête sur les pratiques du Shadow IT en France, en collaboration avec Symantec

Le Shadow IT rend les organisations plus vulnérables aux cyberattaques selon des DSI anglais et allemands, le niveau d'exposition n'étant pas maîtrisé

Ma DSI est endeuillée : le Shadow IT serait-il un cauchemar pour les informaticiens en entreprise ? Un billet de MarieKisSlaJoue

Le Shadow IT pourrait permettre de connaitre les besoins non couverts des utilisateurs, et les solutions internes qui ne répondent pas à leurs besoins

Shadow IT : comment la DSI peut-elle réduire ses coûts technologiques en tirant parti des solutions développées par les utilisateurs à son insu ?

Répondre avec citation

Répondre avec citation

. Ironie du sort quand vous devez gérer de la data brut avec un vulgaire bloc note c'est pas très conviviale !

. Ironie du sort quand vous devez gérer de la data brut avec un vulgaire bloc note c'est pas très conviviale !

Partager