Les câbles électriques peuvent être utilisés pour exfiltrer des données d'un ordinateur

une démonstration menée par des chercheurs israéliens

Une équipe de chercheurs israéliens de l'université Ben-Gurion du Negev a fourni dans un article une implémentation et une évaluation d'une nouvelle forme d'attaque basée sur la compromission des lignes électriques pour exfiltrer les données d'un ordinateur protégé par un air gap : il s'agit du PowerHammer. Un air gap est une technique, qui consiste à protéger des machines critiques dans un réseau en les déconnectant complètement d’autres réseaux moins sécurisés.

Le code malveillant (PowerHammer) exécuté sur un ordinateur compromis peut contrôler la consommation énergétique du système en régulant intentionnellement l'utilisation du processeur afin de provoquer des pics de consommation électrique. Les données sont modulées, codées au format binaire puis conduites et propagées à travers les lignes électriques. La technique est connue sous le nom de modulation de fréquence (frequency shift keying en anglais) et permet de transmettre les données à quiconque écoute les variations de fréquence sur l’alimentation.

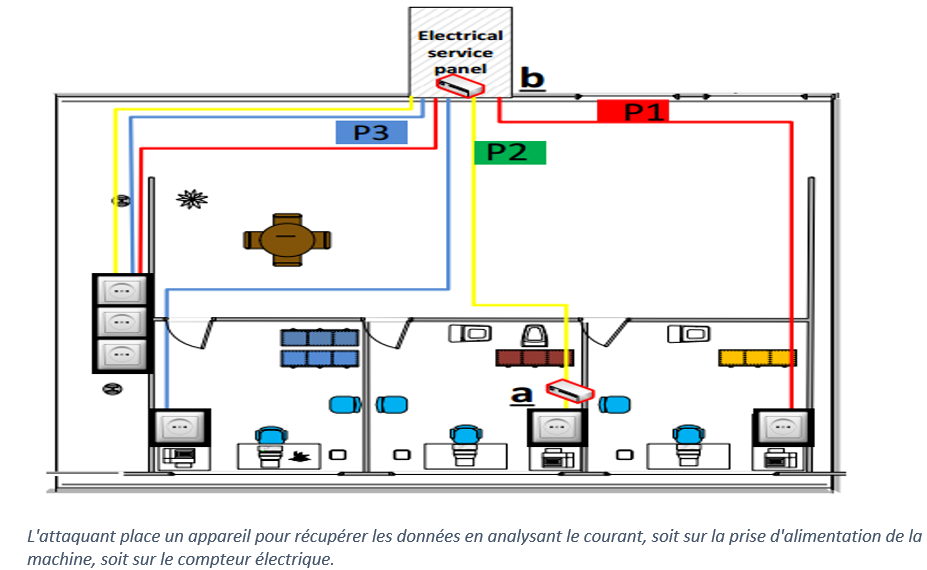

Selon les chercheurs, il existe deux versions de PowerHammer. Line level power-hammering : ici, l'attaquant cible les lignes électriques à domicile qui sont directement attachées à la prise électrique. Et Phase level power-hammering : ici, l'attaquant cible les lignes électriques en phase dans le panneau de service électrique principal. Dans les deux versions, l'attaquant mesure l'émission conduite puis décode les données exfiltrées.

Pour l'expérience, Mordechai, Boris, Dima, et Yuval ont implémenté un code malveillant fonctionnant tel que décrit précédemment. Les résultats montrent que les données binaires peuvent être secrètement exfiltrées à partir d'ordinateurs isolés à travers les lignes électriques. Avec un débit binaire de 1000 bit/s pour Line level power-hammering et 10 bit/s pour Phase level power-hammering.

Pour contrecarrer ce type d'attaque, les chercheurs proposent plusieurs approches. Surveillance de la ligne d'alimentation : surveiller le canal afin de détecter la présence d'une communication secrète. Filtrage des signaux : les filtres des lignes électriques visent à limiter les fuites de conduction et le bruit de rayonnement sur les lignes électriques. Brouillage de signal et la détection basée sur l'hôte : dans cette approche, les systèmes de détection d'intrusion basés sur l'hôte (HIDSs) et les systèmes de prévention des intrusions basés sur l'hôte (HIPS) suivent en permanence les activités des processus en cours afin de détecter les comportements suspects.

Source : PowerHammer

Et vous ?

Que pensez-vous de cette nouvelle forme d'attaque ?

Connaissez-vous un moyen pour contourner cette attaque ?

Répondre avec citation

Répondre avec citation

Partager