Son nom ? Vcurms, et il fait partie de la famille des malwares. Sa cible? Les navigateurs et applications les plus courants utilisés sur Windows.

Internet possède presque autant d'utilisateurs que de pirates.

Et c'est hélas un de leur nouveau malware qui vient agrandir cette sombre famille.

Découvert par les chercheurs du FortiGuard Labs de Fortinet, ce ver, baptisé Vcurms est une nouvelle menace ciblant les navigateurs et les applications les plus populaires pour voler des données.

Pour propager ce ver informatique, les pirates utilisent les e-mails comme centre de commande et services cloud tels qu'AWS et GitHub pour stocker le malware qui présente d'autant plus un risque élevé pour les systèmes équipés de Java, permettant un contrôle total aux attaquants.

Les hackers, qui ne doutent de rien, passent par Proton Mail, un VPN et son service de messagerie sécurisée bien connu pour échapper à la détection.

FortiGuard Labs recommande des mises à jour de sécurité et une vigilance accrue avec les e-mails.

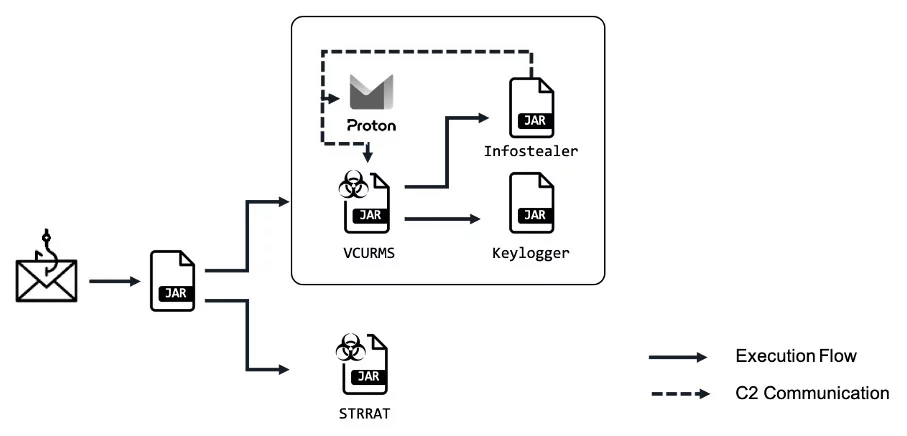

Circuit de propagation de la menace Vcurms

Vcurms se distingue par ses méthodes de diffusion ingénieuses et sa capacité à échapper à la détection.

Le modus operandi des attaquants consiste à inciter les utilisateurs à télécharger un téléchargeur Java malveillant, qui sert de vecteur de diffusion de Vcurms et de STRRAT, un cheval de Troie redoutable.

Ces attaques sont souvent camouflées dans des courriels sophistiqués, apparemment légitimes, incitant les destinataires à vérifier des informations de paiement et à télécharger des fichiers nocifs hébergés sur des plateformes populaires comme AWS.

Une fois téléchargé, le logiciel malveillant présente des caractéristiques classiques d'hameçonnage, en utilisant des noms usurpés et des chaînes de caractères obscurcies pour dissimuler sa nature néfaste.

Il déploie également des techniques avancées d'obscurcissement pour échapper à la détection et à l'analyse, notamment l'utilisation d'une classe nommée « DownloadAndExecuteJarFiles.class » pour faciliter le téléchargement et l'exécution de fichiers JAR supplémentaires.

Les hackers passent même par Proton Mail pour ne pas être détectés - © Fortinet

Le cheval de Troie d'accès à distance (RAT) de Vcurms communique avec son centre de commande et de contrôle par courrier électronique, démontrant ainsi un niveau de sophistication alarmant.

Il établit une persistance en se répliquant dans le dossier Startup et utilise diverses techniques pour identifier et surveiller les victimes, y compris des fonctionnalités d'enregistrement de frappe et de récupération de mot de passe.

Objectif : cibler les navigateurs et les applications les plus populaires

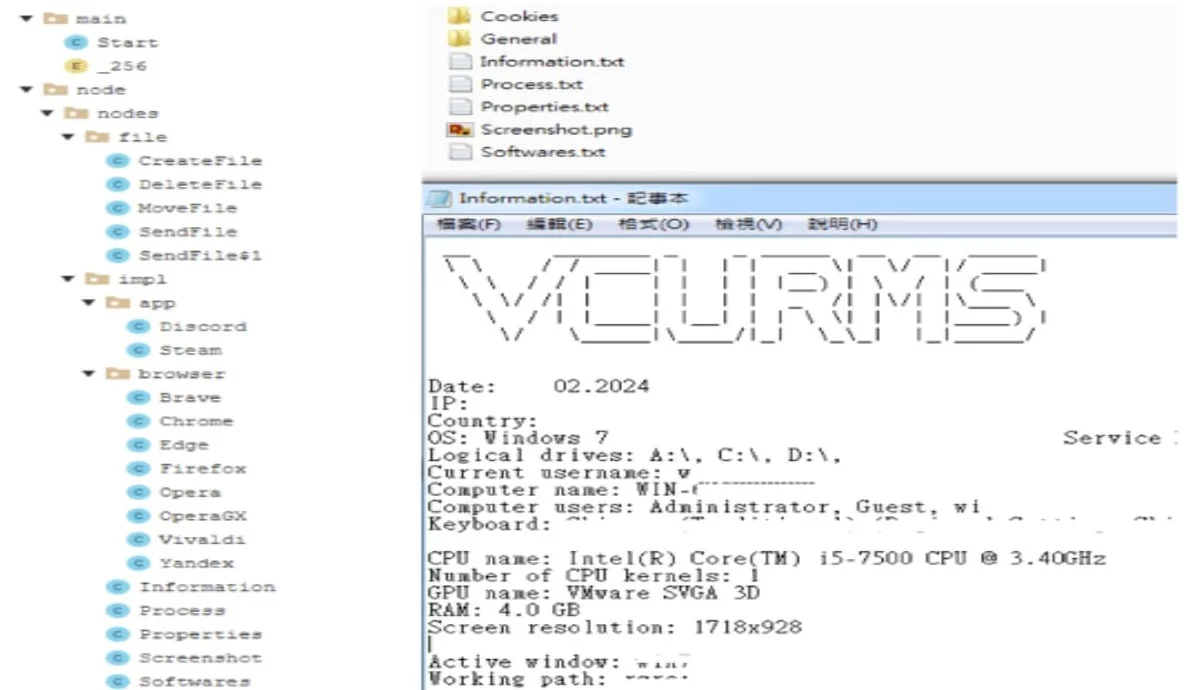

Outre sa méthode de diffusion innovante, Vcurms se distingue par sa capacité à cibler efficacement les navigateurs et les applications les plus utilisés.

Il vole en priorité des informations sensibles dans des navigateurs populaires tels que Chrome, Brave, Edge, Vivaldi, Opera, Opera GX, Firefox, ainsi que dans des applications comme Discord et Steam.

Vcurms cible Chrome, Brave, Edge, Vialdi, Opera, OperaGX, Firefox ou Discord et Steam - © Fortinet

Malgré les défis posés par ces attaques sophistiquées, les chercheurs en cybersécurité continuent de développer des méthodes pour désobfusquer le code java (le décrypter) et comprendre le fonctionnement interne de Vcurms.

En attendant, la prévention reste, comme toujours, la meilleure défense contre ces menaces.

Jason Soroko, vice-président senior des produits chez Sectigo, met en garde contre le danger des méthodes d'authentification obsolètes. « Les auteurs de logiciels malveillants profitent de l'informatique dématérialisée.

Les malwares RAT récoltent généralement tout ce qu'ils peuvent, et les nouveaux trojans d'accès à distance VCURMS et STRRAT semblent disposer d'un ou de plusieurs enregistreurs de frappe », prévient-il, avant de préciser l'importance d'utiliser des méthodes d'authentification plus solides qu'un simple login par nom d'utilisateur et mot de passe.

Source :

https://www.fortinet.com/blog/threat...ctional-weapon

Répondre avec citation

Répondre avec citation

Partager