Modèle de menace pour la cryptographie post-quantique par Google, visant à préparer la sécurité post-quantique et à prévenir les attaques futures de "stocker maintenant-déchiffrer plus tard"

Google vient de présenter son modèle de menace pour la cryptographie post-quantique. Elle recommande aussi de renforcer la sécurité des données dès maintenant avec un algorithme à sécurité quantique.

Si on ne chiffre pas les données avec un algorithme à sécurité quantique dès maintenant, un attaquant capable de stocker les communications actuelles pourra les déchiffrer dans une dizaine d'années seulement. Cette attaque "stocker maintenant-déchiffrer plus tard" est la principale motivation de l'adoption actuelle de la cryptographie post-quantique (PQC), mais d'autres menaces futures liées à l'informatique quantique nécessitent également un plan bien conçu pour faire migrer les algorithmes cryptographiques classiques actuels vers la PQC.

L'équipe Cryptographie de Google partage ses dernières réflexions et raisons concernant la migration vers la PQC, en commençant par le modèle de menace avec lequel ils travaillent. Étant donné la longueur des délais, ses positions peuvent évoluer au fil du temps. L'artile qui suit présente leur compréhension au début de l'année 2024.

Considérations sur l'ordre de priorité

Les principales considérations sur l'ordre de priorité des menaces quantiques de Google sont les suivantes :

- Faisabilité de l'attaque quantique en question.

- Existence d'attaques "stocker maintenant-déchiffrer plus tard" (store-now-decrypt-later).

- Cas d'utilisation nécessitant des clés publiques fixes d'une durée de vie de plusieurs dizaines d'années.

- La nécessité d'une recherche exploratoire sur les systèmes qui pourraient nécessiter une refonte substantielle pour fonctionner avec des algorithmes post-quantiques, en particulier lorsqu'une collaboration plus large de l'industrie est nécessaire.

Contexte

Les ordinateurs quantiques menacent la cryptographie principalement par le biais de deux algorithmes : l'algorithme de Shor pour la factorisation des entiers et la résolution des logarithmes discrets et la recherche de Grover, qui peut inverser une fonction de boîte noire. Comme mentionné, l'une des principales considérations pour l'établissement des priorités est de savoir si un système est déjà menacé actuellement si un adversaire a accès à un ordinateur quantique à l'avenir. Le stockage des textes chiffrés aujourd'hui et leur déchiffrage plus tard en est un excellent exemple, qui nécessite le déploiement d'une PQC bien avant l'avènement des ordinateurs quantiques.

Sur cette base, on peut grosso modo regrouper la cryptographie en quatre technologies différentes :

- Le chiffrement asymétrique et l'accord de clé, qui utilisent une paire de clés privée/publique pour établir une clé qui peut ensuite être utilisée pour la cryptographie symétrique. Impacté par l'algorithme de Shor et vulnérable aux attaques de type "stocker maintenant-déchiffrer plus tard".

- Signatures numériques, utilisant une paire de clés privée/publique pour authentifier les données et assurer la non-répudiation. Elles sont affectées par l'algorithme de Shor, mais ne sont pas vulnérables aux attaques de type "stocker maintenant-déchiffrer plus tard".

- Cryptographie "fantaisiste" : Cette catégorie dépend de l'algorithme spécifique et du cas d'utilisation, mais de nombreuses techniques de préservation de la vie privée (par exemple les signatures aveugles, ORPF, ...) seront affectées par l'algorithme de Shor et sont partiellement vulnérables aux attaques de type "stocker maintenant-déchiffrer plus tard". Nombre de ces techniques doivent faire l'objet de recherches plus approfondies. Google recommande une évaluation minutieuse de l'impact des menaces quantiques sur ces systèmes.

- La cryptographie symétrique, qui utilise une seule clé secrète pour chiffrer et authentifier les données : Dans l'état actuel, la cryptographie symétrique n'est pas affectée par les ordinateurs quantiques à toutes fins pratiques. L'algorithme de Grover pourrait être utilisé comme attaque dans ce cas, mais il est actuellement considéré comme infaisable pour les ordinateurs quantiques, même à moyen terme.

Algorithmes

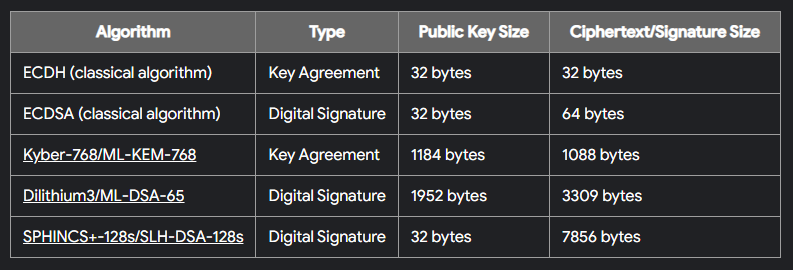

Heureusement, le NIST a travaillé à la normalisation de nouveaux algorithmes à sécurité quantique qui traiteront le chiffrement asymétrique et l'accord de clé, ainsi que les signatures numériques. Pour un aperçu rapide, les algorithmes se présentent comme suit, pour le niveau de sécurité par Google dans son modèle.

Le NIST prévoit de publier d'autres normes, tant pour l'accord de clé que pour les signatures, afin de disposer de systèmes basés sur un ensemble plus large d'hypothèses mathématiques et permettant différents compromis entre la taille de la clé publique et la taille du texte chiffré/de la signature. Il est à noter que la finalisation de ces futures normes prendra plusieurs années.

Déploiement hybride

Bien que les algorithmes PQC actuellement proposés aient fait l'objet de nombreuses analyses cryptographiques au cours de la dernière décennie, ils sont encore un peu moins mûrs que la cryptographie classique, et Google recommande de les utiliser de manière hybride, ce qui exige qu'un attaquant casse à la fois l'algorithme classique et l'algorithme post-quantique. Cependant, il y a quelques mises en garde à ce sujet.

Cas d'utilisation

La cryptographie classique est omniprésente dans les logiciels et les infrastructures modernes. La cryptographie post-quantique aura un impact sur de nombreux déploiements existants. En gardant à l'esprit les informations de la section "Contexte" ci-dessus, les cas d'utilisation suivants sont des préoccupations majeures et chacun d'entre eux présente ses propres difficultés. Bien que Google donne ses recommandations pour les différents cas d'utilisation, il convient de noter que des normes sont encore en cours d'élaboration et qu'elles fourniront des orientations plus définitives quant aux algorithmes à utiliser.

Chiffrement en transit

Le chiffrement en transit comprend principalement TLS, SSH, la messagerie sécurisée (comme Signal, qui est utilisé dans RCS, et MLS), et, pour Google, ALTS. La principale menace dans ce domaine est celle du "stocker maintenant-déchiffrer plus tard". Il est donc urgent de déployer des systèmes d'encapsulation de clés PQC comme Kyber (ML-KEM, FIPS 203). Afin d'atténuer cette menace, il suffit d'ajouter une clé PQC éphémère à l'accord de clé initial. Les clés PQC à long terme (par exemple, les AC publiques ou privées) relèvent de l'infrastructure à clé publique et devront faire l'objet d'un consensus au sein de la communauté avant que des déploiements significatifs puissent avoir lieu.

La bonne nouvelle concernant le chiffrement en transit est qu'il existe un nombre limité de piles. Les plus pertinentes pour Google sont, comme mentionné ci-dessus, TLS, SSH, Signal et ALTS, qui, à l'heure actuelle, ont toutes commencé à déployer des algorithmes PQC. La nature éphémère des clés nécessaires au chiffrement en transit joue également en notre faveur, ce qui fait de ce cas d'utilisation, bien que le plus urgent, le plus facile à mettre en œuvre pour des raisons techniques et sociales.

Google :

Notre recommandation actuelle pour le chiffrement en transit est d'utiliser Kyber768 pour l'accord de clé en hybride avec X25519 ou P256.

Signatures de microprogrammes

Les signatures de microprogrammes sont utilisées pour sécuriser la racine de la chaîne de confiance du démarrage sécurisé. La clé publique de ces signatures doit généralement être gravée dans le silicium ou être protégée d'une manière ou d'une autre contre les modifications et les manipulations. Dans la plupart des cas, il est donc impossible de modifier le schéma de signature pour ce cas d'utilisation. Pour les appareils ayant une durée de vie de dix ans ou plus, on se retrouve dans une situation similaire à celle des attaques "stocker maintenant-déchiffrer plus tard", où on doit mettre en œuvre les algorithmes à sécurité quantique dès maintenant, puisqu'on ne pourra pas les modifier à une date ultérieure. Cette situation est encore compliquée par les longs délais de production souvent impliqués dans les implémentations matérielles des algorithmes cryptographiques.

Google :

Notre recommandation actuelle pour la signature des microprogrammes est d'utiliser le schéma de signature sans état basé sur le hachage SPHINCS+ (FIPS 205, SLH-DSA).

Signatures logicielles

Les signatures logicielles sont similaires aux signatures de microprogrammes et sont nécessaires pour garantir un démarrage sécurisé et rendre les déploiements résistants à la falsification des binaires et du code source. Contrairement aux signatures de microprogrammes, la clé publique de la signature logicielle peut généralement être mise à jour et repose sur les signatures de niveau inférieur pour l'authenticité. En outre, les binaires et le code source sont généralement assez volumineux, et la signature et la vérification ne sont pas particulièrement limitées en termes de ressources. Ce cas d'utilisation bénéficie donc de la plus grande souplesse et d'un calendrier relativement souple.

Ce cas d'utilisation est en plein développement et, même si le calendrier est relativement souple, il pourrait être judicieux d'inclure les signatures PQ dans les normes en cours d'élaboration.

Google :

Notre recommandation actuelle est d'utiliser soit Dilithium3 (FIPS 204, ML-DSA) en hybride avec ECDSA/EdDSA/RSA, soit SPHINCS+ (FIPS 205, SLH-DSA) pour ce cas d'utilisation.

Infrastructure à clé publique

L'infrastructure à clé publique est l'infrastructure utilisée pour assurer l'authenticité du cryptage en transit, ainsi que des identités fiables pour les machines et les personnes.

L'ICP repose généralement sur des chaînes de certificats, c'est-à-dire des clés publiques auxquelles est attachée une signature vérifiable par une clé située plus haut dans la chaîne. Cela rend l'ICP, dans sa forme actuelle, extrêmement sensible aux augmentations de taille des systèmes post-quantiques. Une seule signature Dilithium3 + une seule clé publique pèsent plus de 5 Ko, ce qui rend tout déploiement de l'ICP avec des intermédiaires très coûteux. Pour l'ICP Web en particulier, on sait que certains dispositifs commencent à tomber en panne lorsque les paquets dépassent 10 à 30 kB. Ce problème pourrait être résolu, mais une grave pénalité de performance subsiste dans tous les cas.

Google :

Il existe plusieurs solutions autres que le simple remplacement des signatures classiques par des signatures à sécurité quantique, qui pourraient résoudre les problèmes de performance de l'ICP. Nous cherchons actuellement à expérimenter dans ce domaine afin de recueillir des données pour formuler des recommandations plus solides.

Jetons

Les jetons asymétriques sans état, tels que les jetons Web JSON (JWT), constituent une autre utilisation répandue des signatures numériques. Les jetons qui utilisent la cryptographie symétrique, ou qui utilisent des techniques avec état comme mesure de défense en profondeur, ne sont pas affectés par les menaces quantiques. Pour les jetons asymétriques, la principale difficulté réside dans les contraintes de taille qui leur sont souvent imposées. Par exemple, un jeton censé être sauvegardé en tant que cookie a une limite supérieure de 4096 octets disponibles pour l'ensemble du jeton. Une signature Dilithium3 occuperait 3309 de ces octets, si elle était encodée en binaire, et 4412 octets ne correspondraient pas à cette exigence si elle était encodée en base64.

Les jetons sans état s'accompagnent de problèmes de sécurité indépendants, et il est prudent de passer à des jetons avec état, ne serait-ce que pour garantir des systèmes plus robustes. Certains des systèmes de la deuxième rampe du concours du NIST ont de très petites signatures, mais de grandes clés publiques ; cette approche pourrait être un autre outil pour répondre à ce cas d'utilisation.

Google :

Notre principale recommandation est d'utiliser des jetons avec état lorsque c'est possible, compte tenu des avantages supplémentaires qu'ils offrent en matière de sécurité. En outre, nous souhaitons mener des expériences dans ce domaine afin de recueillir des données qui nous permettront de formuler des recommandations plus solides.

Autres cas d'utilisation

Il existe d'autres cas d'utilisation qui n'entrent dans aucune de ces catégories. Par exemple, dans certains cas, les documents doivent être chiffrés de manière asymétrique, c'est-à-dire séparément du chiffrement en transit. Ce cas d'utilisation comprend principalement les courriels chiffrés et signés via S/MIME, mais aussi divers protocoles utilisant HPKE ou PGP, ou utilisant directement des signatures numériques.

Un autre des protocoles de chiffrement asymétrique les plus importants est l'importation de clés pour les HSM.

Ces cas d'utilisation sont moins sensibles à la taille du texte chiffré, de sorte que l'utilisation de Kyber (FIPS 203/ML-KEM) en hybride avec ECDH/X25519 ne devrait pas poser beaucoup de problèmes. Pour S/MIME en particulier, des difficultés supplémentaires pourraient résulter de l'existence de plusieurs destinataires.

Un autre cas d'utilisation, lié mais non équivalent aux HSM évoqués ci-dessus, est celui des racines de confiance matérielles telles que les clés de sécurité ou les TPM, qui sont confrontées à leurs propres difficultés liées aux contraintes matérielles.

La préservation de la vie privée et d'autres schémas plus fantaisistes nécessiteront des recherches supplémentaires pour être déployés en toute sécurité. Google prévoit de donner une vue d'ensemble et de lancer un appel à l'action dans un billet de blog.

Acteurs de la menace et délais

L'absence de confidentialité et d'authenticité à sécurité quantique peut être exploitée par les acteurs de la menace. Si les menaces sur la confidentialité sont plus directes, les menaces sur l'authenticité sont souvent bien plus étendues et dévastatrices.

Acteurs de la menace

- États-nations

Les États-nations sont les plus susceptibles d'arriver les premiers à un ordinateur quantique pertinent sur le plan cryptographique. Ils essaieront très probablement de déployer l'ordinateur quantique de manière à pouvoir le nier, afin d'éviter d'informer leurs adversaires de leurs capacités. Les États-nations sont très susceptibles de cibler les déploiements dans le nuage d'autres États-nations clients, et peuvent viser les dissidents politiques et d'autres cibles à surveiller. Les États-nations peuvent également cibler Google ou d'autres fournisseurs d'infrastructures pour des raisons militaires ou économiques.

Bien qu'il soit difficile de construire un ordinateur quantique pertinent sur le plan cryptographique, une fois la machine construite, il ne devrait pas être très coûteux de casser une clé publique donnée. Étant donné la nature éphémère des clés de chiffrement en transit, les premières cibles les plus probables seraient des clés plus statiques, telles que celles requises pour l'infrastructure à clé publique (PKI), ainsi que la rupture de communications stockées considérées comme présentant un grand intérêt. Au fur et à mesure que les ordinateurs quantiques deviennent moins chers, ils pourraient cibler des groupes de victimes de plus en plus larges.

Certains se sont inquiétés du fait que des États-nations pourraient essayer de créer des portes dérobées ou d'affaiblir les algorithmes publiés par le NIST, comme cela a été fait dans le passé dans le cas de Dual_EC_DRBG. Pour prévenir ces inquiétudes, les normes du NIST ont été conçues dans le cadre d'un concours public. En outre, si la plupart des déploiements se font de manière hybride, la possibilité de casser l'algorithme PQC ne serait d'aucune utilité tant qu'un ordinateur quantique ne serait pas disponible, ce qui laisserait au public plusieurs années pour découvrir d'éventuelles portes dérobées.

- Menaces internes

Google et d'autres entreprises travaillent à la construction d'un ordinateur quantique, qui pourrait éventuellement présenter un intérêt sur le plan cryptographique. Comme pour d'autres technologies très prisées, les menaces d'initiés restent un vecteur. À cette fin, les entreprises devront prendre les précautions nécessaires pour protéger leurs joyaux de la couronne afin d'éviter qu'ils ne soient volés ou exploités par une menace émanant d'un État-nation ou par d'autres attaquants motivés.

- Ransomware et autres acteurs de la menace à motivation financière

Pour les acteurs de la menace motivés par des raisons financières, la principale considération sera la disponibilité des ordinateurs quantiques. Si les cas d'utilisation des ordinateurs quantiques restent limités, l'accès à ces derniers pourrait être trop difficile à obtenir pour un acteur de la menace motivé par des raisons financières. S'ils sont disponibles à des prix relativement bas, soit directement, soit via des déploiements en nuage, il est probable qu'ils seront utilisés pour obtenir des rançons ou commettre des actes d'espionnage industriel, en exploitant des domaines qui n'ont pas migré vers des protocoles à sécurité quantique.

- Le paysage réglementaire

La PQC est devenue un sujet d'actualité avec plusieurs décrets aux États-Unis, exigeant du gouvernement américain qu'il s'efforce de déployer une cryptographie à sécurité quantique. Des cadres réglementaires tels que la CNSA 2.0 exigent d'emblée l'utilisation de la PQC dans des délais assez courts, et d'autres cadres de conformité tels que le FIPS suivront bientôt. En dehors des États-Unis, la BSI et l'ANSSI ont également été actives dans ce domaine et ont commencé à demander des feuilles de route PQC pour des déploiements à plus long terme.

Délais

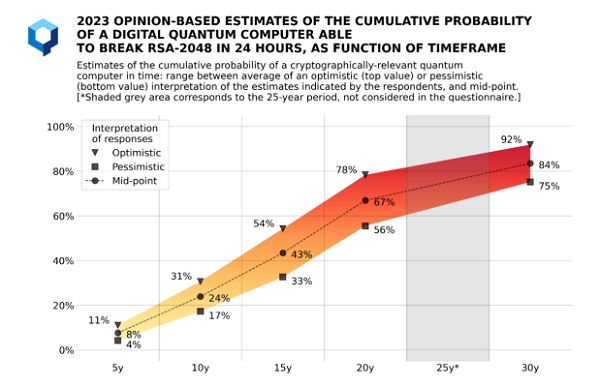

Les meilleures estimations globales du risque lié aux ordinateurs quantiques dont nous disposons peuvent être résumées dans ce graphique du Global Risk Institute.

Estimations des experts du Global Risk Institute

Sur la base de ce calendrier, corroboré par l'équipe d'informatique quantique de Google, Google Quantum AI, le risque principal d'un ordinateur quantique cryptographiquement pertinent se situe dans un délai de 10 à 15 ans. Google prévoit des améliorations significatives dans ce domaine d'ici 2030, ce qui devrait constituer une bonne vérification à mi-parcours du calendrier.

Conclusion

Malgré les longs délais qui nous séparent de la prévalence des ordinateurs quantiques cryptographiques, Goolge espère que l'aperçu partagé dans cet article aidera à comprendre quels sont les domaines les plus à risque et sur lesquels on devrait commencer à concentrer notre attention à l'heure actuelle.

Google prévoit de publier d'autres articles sur la PQC à l'avenir. L'état de l'art évolue, tout comme les conseils et les meilleures pratiques recommandées !

Source : Équipe Cryptographie de Google

Et vous ?

Quel est votre avis sur le sujet ?

Pensez-vous que les recommandations de Google soient crédibles ou pertinentes ?

Voir aussi :

Google annonce un nouvel algorithme qui protège le chiffrement FIDO contre les ordinateurs quantiques. Il combine l'ECDSA avec un algorithme post-quantique appelé Dilithium

La Fondation Linux forme l'Alliance pour la Cryptographie Post-Quantique (PQCA), pour garantir la sécurité cryptographique face aux menaces de l'informatique quantique

Google lance un prix de 5 Mns $ pour trouver des utilisations réelles aux ordinateurs quantiques. Ils sont plus rapides que les classiques pour résoudre certains problèmes sans utilité pratique

Répondre avec citation

Répondre avec citation

Partager