Apple annonce un nouveau protocole cryptographique post-quantique pour iMessage : PQ3 serait révolutionnaire et ultramoderne, il fournirait des défenses même contre les systèmes les plus sophistiqués.

Apple a annoncé un nouveau protocole cryptographique post-quantique pour iMessage, appelé PQ3. Apple affirme que ce protocole "révolutionnaire" et "à la pointe de la technologie" fournit "des défenses étendues contre les attaques quantiques, même les plus sophistiquées". Apple estime que les protections du protocole PQ3 "surpassent celles de toutes les autres applications de messagerie largement déployées".

Selon Apple, le protocole PQ3 est la mise à jour de sécurité cryptographique la plus importante de l'histoire d'iMessage.

PQ3 sera progressivement déployé pour les conversations iMessage prises en charge à partir d'iOS 17.4, iPadOS 17.4, macOS 14.4 et watchOS 10.4 en mars, et il est déjà présent dans les dernières versions bêta de ces mises à jour, selon Apple. visionOS ne prendra pas en charge le protocole PQ3 lors du déploiement initial, a confirmé l'entreprise.Nous annonçons aujourd'hui la plus importante mise à niveau de la sécurité cryptographique dans l'histoire d'iMessage avec l'introduction de PQ3, un protocole cryptographique post-quantique révolutionnaire qui fait progresser l'état de l'art en matière de messagerie sécurisée de bout en bout. Avec un chiffrement résistant aux compromis et des défenses étendues contre les attaques quantiques les plus sophistiquées, PQ3 est le premier protocole de messagerie à atteindre ce que nous appelons le niveau 3 de sécurité - offrant des protections de protocole qui surpassent celles de toutes les autres applications de messagerie largement déployées. À notre connaissance, PQ3 possède les propriétés de sécurité les plus solides de tous les protocoles de messagerie à l'échelle mondiale.

Le protocole PQ3 remplacera complètement le protocole de cryptographie existant d'iMessage dans toutes les conversations prises en charge dans le courant de l'année. Tous les appareils participant à une conversation iMessage doivent être mis à jour avec les versions logicielles susmentionnées ou plus récentes pour être éligibles.

iMessage avec PQ3 : une messagerie quantique sécurisée à grande échelle

Lors de son lancement en 2011, iMessage a été la première application de messagerie largement répandue à proposer un chiffrement de bout en bout par défaut, et Apple a considérablement amélioré sa cryptographie au fil des ans. Ils ont récemment renforcé le protocole cryptographique d'iMessage en 2019 en passant de RSA à la cryptographie à courbe elliptique (ECC) et en protégeant les clés de chiffrement sur l'appareil avec Secure Enclave, ce qui les rend beaucoup plus difficiles à extraire d'un appareil, même pour les adversaires les plus sophistiqués.

Cette mise à jour du protocole est allée encore plus loin en ajoutant une couche de défense supplémentaire : un mécanisme de reclé périodique pour assurer l'autorégénération cryptographique, même dans le cas extrêmement improbable où une clé serait compromise. Chacune de ces avancées a été formellement vérifiée par une évaluation symbolique, une pratique exemplaire qui fournit de solides garanties quant à la sécurité des protocoles cryptographiques.

Historiquement, les plateformes de messagerie ont utilisé la cryptographie classique à clé publique, telle que RSA, les signatures à courbe elliptique et l'échange de clés Diffie-Hellman, pour établir des connexions chiffrées sécurisées de bout en bout entre les appareils. Tous ces algorithmes sont basés sur des problèmes mathématiques difficiles qui ont longtemps été considérés comme trop intensifs en termes de calcul pour que les ordinateurs puissent les résoudre, même en tenant compte de la loi de Moore.

Toutefois, l'essor de l'informatique quantique menace de modifier l'équation. Un ordinateur quantique suffisamment puissant pourrait résoudre ces problèmes mathématiques classiques de manière fondamentalement différente et donc, en théorie, le faire assez rapidement pour menacer la sécurité des communications cryptées de bout en bout.

Bien qu'il n'existe pas encore d'ordinateurs quantiques dotés de cette capacité, les attaquants disposant de ressources considérables peuvent déjà se préparer à leur arrivée éventuelle en tirant parti de la forte baisse des coûts de stockage des données modernes. Le principe est simple : ces attaquants peuvent collecter de grandes quantités de données cryptées actuelles et les classer en vue d'une consultation ultérieure. Même s'ils ne peuvent décrypter aucune de ces données aujourd'hui, ils peuvent les conserver jusqu'à ce qu'ils acquièrent un ordinateur quantique capable de les décrypter à l'avenir, un scénario d'attaque connu sous le nom de "Harvest Now, Decrypt Later" (récolter maintenant, décrypter plus tard).

Pour atténuer les risques liés aux futurs ordinateurs quantiques, la communauté cryptographique travaille sur la cryptographie post-quantique (PQC) : de nouveaux algorithmes à clé publique qui fournissent les éléments de base de protocoles sécurisés au niveau quantique, mais qui ne nécessitent pas d'ordinateur quantique pour fonctionner - c'est-à-dire des protocoles qui peuvent fonctionner sur les ordinateurs classiques, non quantiques, qu'on utilise tous aujourd'hui, mais qui resteront sécurisés contre les menaces connues que poseront les futurs ordinateurs quantiques.

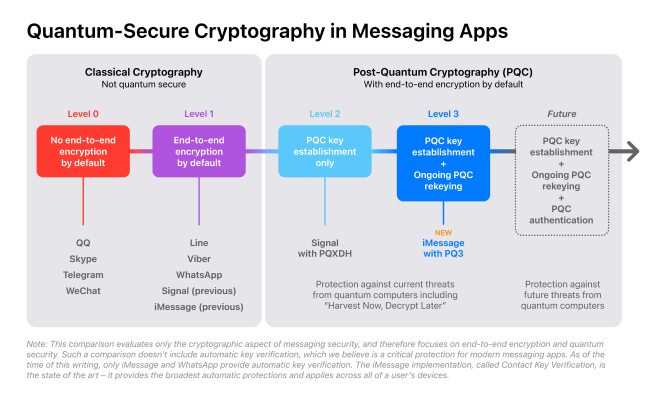

Pour comprendre comment les différentes applications de messagerie atténuent les attaques, il est utile de les placer sur un spectre de propriétés de sécurité. Mais il n'existe pas de comparaison standard à utiliser à cette fin.

Apple présente ci-dessous sa propre progression simple et grossière des niveaux de sécurité des messageries :

Selon Apple, iMessage atteint désormais cet objectif grâce à un nouveau protocole cryptographique appelé PQ3, qui offre la meilleure protection contre les attaques quantiques et devient le seul service de messagerie largement disponible à atteindre le niveau 3 de sécurité. La prise en charge de PQ3 commencera avec les versions publiques d'iOS 17.4, iPadOS 17.4, macOS 14.4 et watchOS 10.4, et se trouve déjà dans les versions bêta et developer preview correspondantes.Nous commençons à gauche avec la cryptographie classique et progressons vers la sécurité quantique, qui traite les menaces actuelles et futures des ordinateurs quantiques. La plupart des applications de messagerie existantes relèvent soit du niveau 0 (pas de chiffrement de bout en bout par défaut et pas de sécurité quantique), soit du niveau 1 (chiffrement de bout en bout par défaut, mais pas de sécurité quantique).

Il y a quelques mois, Signal a ajouté la prise en charge du protocole PQXDH, devenant ainsi la première application de messagerie à grande échelle à introduire la sécurité post-quantique dans l'établissement initial de la clé. Il s'agit d'une étape bienvenue et essentielle qui, à notre échelle, a fait passer Signal du niveau 1 au niveau 2 de sécurité.

Au niveau 2, l'application de la cryptographie post-quantique est limitée à l'établissement initial de la clé, offrant une sécurité quantique uniquement si le matériel de la clé de conversation n'est jamais compromis. Mais les adversaires sophistiqués d'aujourd'hui sont déjà incités à compromettre les clés de chiffrement, car cela leur donne la possibilité de décrypter les messages protégés par ces clés tant que celles-ci ne changent pas.

Pour protéger au mieux la messagerie chiffrée de bout en bout, les clés post-quantiques doivent changer en permanence afin de limiter la part d'une conversation qui peut être exposée par la compromission d'une seule clé à un moment donné - aujourd'hui et avec les futurs ordinateurs quantiques. C'est pourquoi nous pensons que les protocoles de messagerie devraient aller encore plus loin et atteindre le niveau 3 de sécurité, où la cryptographie post-quantique est utilisée pour sécuriser à la fois l'établissement initial de la clé et l'échange continu de messages, avec la capacité de restaurer rapidement et automatiquement la sécurité cryptographique d'une conversation, même si une clé donnée est compromise.

Les conversations iMessage entre les appareils qui prennent en charge PQ3 passent automatiquement au protocole de chiffrement post-quantique. Au fur et à mesure qu'Apple acquérera de l'expérience opérationnelle avec PQ3 à l'échelle mondiale d'iMessage, il remplacera complètement le protocole existant dans toutes les conversations prises en charge cette année.

Conception de PQ3

Plus qu'un simple remplacement d'un algorithme existant par un nouveau, Apple a reconstruit le protocole cryptographique d'iMessage à partir de zéro pour faire progresser l'état de l'art en matière de chiffrement de bout en bout et pour répondre aux exigences suivantes :

- Introduire la cryptographie post-quantique dès le début d'une conversation, de sorte que toutes les communications soient protégées contre les adversaires actuels et futurs.

- Atténuer l'impact des compromissions de clés en limitant le nombre de messages passés et futurs pouvant être déchiffrés avec une seule clé compromise.

- Utiliser une conception hybride pour combiner les nouveaux algorithmes post-quantiques avec les algorithmes actuels de la courbe elliptique, en veillant à ce que le PQ3 ne soit jamais moins sûr que le protocole classique existant.

- Amortir la taille des messages afin d'éviter une surcharge excessive due à la sécurité accrue.

- Utiliser des méthodes de vérification formelle pour fournir des garanties de sécurité solides pour le nouveau protocole.

PQ3 introduit une nouvelle clé de chiffrement post-quantique dans l'ensemble des clés publiques que chaque appareil génère localement et transmet aux serveurs Apple dans le cadre de l'enregistrement iMessage. Pour cette application, ils ont choisi d'utiliser les clés publiques post-quantiques Kyber, un algorithme qui a fait l'objet d'un examen minutieux de la part de la communauté mondiale de la cryptographie et qui a été sélectionné par le NIST comme norme de mécanisme d'encapsulation des clés basé sur le treillis modulaire, ou ML-KEM. Cela permet aux dispositifs de l'émetteur d'obtenir les clés publiques d'un récepteur et de générer des clés de chiffrement post-quantique pour le tout premier message, même si le récepteur n'est pas en ligne. C'est ce qu'ils appellent l'établissement de la clé initiale.

Apple inclut ensuite - dans les conversations - un mécanisme périodique de recodage post-quantique qui a la capacité de s'auto-guérir en cas de compromission de la clé et de protéger les messages futurs. Dans PQ3, les nouvelles clés envoyées avec la conversation sont utilisées pour créer de nouvelles clés de chiffrement des messages qui ne peuvent pas être calculées à partir des clés précédentes, ce qui ramène la conversation à un état sûr même si les clés précédentes ont été extraites ou compromises par un adversaire. PQ3 est le premier protocole de messagerie cryptographique à grande échelle à introduire cette nouvelle propriété de recléage post-quantique.

PQ3 utilise une conception hybride qui combine la cryptographie à courbe elliptique et le chiffrement post-quantique à la fois lors de l'établissement initial de la clé et lors du recodage. Ainsi, la nouvelle cryptographie est purement additive, et pour mettre en échec la sécurité du PQ3, il faut mettre en échec à la fois la cryptographie ECC classique existante et les nouvelles primitives post-quantiques. Cela signifie également que le protocole bénéficie de toute l'expérience que nous avons accumulée en déployant le protocole ECC et ses implémentations.

Le recodage dans PQ3 implique la transmission d'une nouvelle clé publique en bande avec les messages cryptés que les appareils échangent. Une nouvelle clé publique basée sur la méthode Elliptic Curve Diffie-Hellman (ECDH) est transmise en ligne avec chaque réponse. La clé post-quantique utilisée par PQ3 a une taille de fil significativement plus importante que le protocole existant, donc pour répondre à l'exigence de taille de message, Apple a conçu le recléage à sécurité quantique pour qu'il se produise périodiquement plutôt qu'à chaque message. Pour déterminer si une nouvelle clé post-quantique est transmise, PQ3 utilise une condition de recomposition qui vise à équilibrer la taille moyenne des messages sur le fil, à préserver l'expérience de l'utilisateur dans les scénarios de connectivité limitée et à maintenir le volume global des messages dans les limites de la capacité de notre infrastructure de serveurs. Si nécessaire, les futures mises à jour logicielles pourront augmenter la fréquence de recomposition de la clé de façon à assurer la compatibilité avec tous les appareils prenant en charge PQ3.

Avec PQ3, iMessage continue de s'appuyer sur des algorithmes cryptographiques classiques pour authentifier l'expéditeur et vérifier la clé de compte de vérification de la clé de contact, car ces mécanismes ne peuvent pas être attaqués rétroactivement par les futurs ordinateurs quantiques. Pour tenter de s'insérer au milieu d'une conversation iMessage, un adversaire aurait besoin d'un ordinateur quantique capable de casser l'une des clés d'authentification avant ou au moment de la communication. En d'autres termes, ces attaques ne peuvent pas être réalisées dans le cadre d'un scénario "Harvest Now, Decrypt Later" - elles nécessitent l'existence d'un ordinateur quantique capable d'effectuer les attaques en même temps que la communication attaquée.

Selon Apple, une telle capacité n'existera pas avant de nombreuses années, mais au fur et à mesure que la menace des ordinateurs quantiques évoluera, ils continueront à évaluer la nécessité d'une authentification post-quantique pour contrecarrer de telles attaques.

Un protocole formellement prouvé

La dernière exigence d'Apple pour iMessage PQ3 est la vérification formelle - une preuve mathématique des propriétés de sécurité prévues du protocole. PQ3 a fait l'objet d'un examen approfondi de la part des équipes pluridisciplinaires d'Apple en matière d'ingénierie et d'architecture de sécurité (SEAR), ainsi que de certains des plus grands experts mondiaux en cryptographie. Il s'agit notamment d'une équipe dirigée par le professeur David Basin, chef du groupe de sécurité de l'information à l'ETH Zürich et l'un des inventeurs de Tamarin - un outil de vérification des protocoles de sécurité de premier plan qui a également été utilisé pour évaluer PQ3 - ainsi que du professeur Douglas Stebila de l'université de Waterloo, qui a effectué des recherches approfondies sur la sécurité post-quantique pour les protocoles internet. Chacun a adopté une approche différente mais complémentaire, en utilisant des modèles mathématiques différents pour démontrer que tant que les algorithmes cryptographiques sous-jacents restent sûrs, PQ3 l'est aussi. Enfin, une société tierce de conseil en sécurité de premier plan a complété l'examen interne de la mise en œuvre par une évaluation indépendante du code source de PQ3, qui n'a révélé aucun problème de sécurité.

Dans la première analyse mathématique, Security analysis of the iMessage PQ3 protocol, le professeur Douglas Stebila s'est concentré sur ce que l'on appelle les preuves par le jeu. Cette technique, également connue sous le nom de réduction, définit une série de "jeux" ou d'énoncés logiques pour montrer que le protocole est au moins aussi solide que les algorithmes qui le sous-tendent. L'analyse de Stebila montre que le PQ3 assure la confidentialité même en présence de certains compromis de clés contre des adversaires classiques et quantiques, à la fois dans la phase initiale d'établissement des clés et dans la phase continue de recomposition des clés du protocole. L'analyse décompose les nombreuses couches de dérivations de clés jusqu'aux clés de message et prouve que, pour un attaquant, il est impossible de les distinguer d'un bruit aléatoire. Grâce à une démonstration approfondie qui prend en compte différents chemins d'attaque pour les attaquants classiques et quantiques dans les preuves, Stebila montre que les clés utilisées pour PQ3 sont sûres tant que le problème Diffie-Hellman de la courbe elliptique reste difficile ou que le KEM post-quantique de Kyber reste sûr.

Dans la seconde évaluation, A Formal Analysis of the iMessage PQ3 Messaging Protocol, le professeur David Basin, Felix Linker et le docteur Ralf Sasse de l'ETH Zürich utilisent une méthode appelée évaluation symbolique. Comme le souligne le résumé de l'article, cette analyse comprend un modèle formel détaillé du protocole iMessage PQ3, une spécification précise de ses propriétés de sécurité à granularité fine et des preuves vérifiées par machine à l'aide de l'outil symbolique de pointe Tamarin. L'évaluation a donné lieu à une analyse fine des propriétés de secret de PQ3, prouvant que "en l'absence de compromission de l'expéditeur ou du destinataire, toutes les clés et tous les messages transmis sont secrets" et que "les compromissions peuvent être tolérées dans un sens bien défini où l'effet de la compromission sur le secret des données est limité dans le temps et dans l'effet", ce qui confirme que PQ3 répond à aux objectifs d'Apple.Professeur Douglas Stebila

Le protocole iMessage PQ3 est un protocole cryptographique bien conçu pour la messagerie sécurisée qui utilise des techniques de pointe pour la communication cryptée de bout en bout. Dans mon analyse utilisant la méthodologie réductionniste de la sécurité, j'ai confirmé que le protocole PQ3 assure la confidentialité post-quantique, ce qui peut donner aux utilisateurs confiance dans la confidentialité de leur communication, même face aux améliorations potentielles de la technologie de l'informatique quantique.

Entrer dans les détails : Conception de PQ3 et protection contre les futures menaces quantiquesProfesseur David Basin

Nous fournissons un modèle mathématique de PQ3 et prouvons ses propriétés de secret et d'authenticité à l'aide d'un outil de vérification pour les preuves de sécurité vérifiées par machine. Nous prouvons ces propriétés même lorsque le protocole fonctionne en présence d'adversaires très puissants qui peuvent corrompre les parties ou posséder des ordinateurs quantiques et donc mettre en échec la cryptographie classique. PQ3 va plus loin que Signal en ce qui concerne les défenses post-quantiques. Dans PQ3, un algorithme sécurisé post-quantique fait partie du ratcheting et est utilisé de manière répétée, plutôt qu'une seule fois dans l'initialisation comme dans Signal. Notre vérification fournit un très haut degré d'assurance que le protocole tel qu'il est conçu fonctionne de manière sécurisée, même dans le monde post-quantique.

Jusqu'à présent, on a exposé les objectifs de conception d'Apple, décrit comment PQ3 les atteint et expliqué comment ils ont vérifié la confiance dans le protocole à l'aide d'évaluations indépendantes. Si vous souhaitez comprendre plus en détail les fondements cryptographiques, le reste de l'article est une plongée plus profonde dans la façon dont Apple a construit le protocole PQ3.

ConclusionÉtablissement d'une clé post-quantique

iMessage permet à un utilisateur d'enregistrer plusieurs appareils sur le même compte. Chaque appareil génère son propre jeu de clés de chiffrement, et les clés privées ne sont jamais exportées vers un système externe. Les clés publiques associées sont enregistrées auprès de l'Identity Directory Service (IDS) d'Apple pour permettre aux utilisateurs de s'envoyer des messages à l'aide d'un simple identifiant : adresse électronique ou numéro de téléphone. Lorsqu'un utilisateur envoie un message à partir de l'un de ses appareils, tous ses autres appareils et tous les appareils du destinataire reçoivent le message. Les messages sont échangés par le biais de sessions en binôme établies entre le dispositif d'envoi et chaque dispositif de réception. Le même message est crypté successivement pour chaque dispositif de réception, avec des clés dérivées uniquement pour chaque session. Dans la suite de cette description, nous nous concentrerons sur une seule session d'appareil à appareil.

Étant donné que l'appareil récepteur peut ne pas être en ligne lorsque la conversation est établie, le premier message d'une session est chiffré à l'aide des clés de chiffrement publiques enregistrées auprès du serveur IDS.

Chaque appareil équipé de PQ3 enregistre deux clés de chiffrement publiques et les remplace régulièrement par de nouvelles :

- une clé publique d'encapsulation post-quantique Kyber-1024

- une clé publique d'accord de clé classique P-256 Elliptic Curve.

Ces clés de chiffrement sont signées avec ECDSA à l'aide d'une clé d'authentification P-256 générée par la Secure Enclave de l'appareil, ainsi qu'un horodatage utilisé pour limiter leur validité. La clé publique d'authentification du dispositif est elle-même signée par la clé du compte de vérification de la clé de contact, ainsi que par certains attributs tels que la version du protocole cryptographique pris en charge. Ce processus permet à l'expéditeur de vérifier que les clés de chiffrement publiques de l'appareil destinataire ont été téléchargées par le destinataire prévu, et il protège contre les attaques par déclassement.

Lorsque l'appareil d'Alice instaure une nouvelle session avec l'appareil de Bob, son appareil demande au serveur IDS le paquet de clés associé à l'appareil de Bob. Le sous-ensemble de l'ensemble de clés qui contient la clé d'authentification de l'appareil et les informations de version est validé à l'aide de la vérification de la clé de contact. L'appareil valide ensuite la signature couvrant les clés de chiffrement et les horodatages, ce qui atteste que les clés sont valides et n'ont pas expiré.

L'appareil d'Alice peut alors utiliser les deux clés de chiffrement publiques pour partager deux clés symétriques avec Bob. La première clé symétrique est calculée par un échange de clés ECDH qui combine une clé de chiffrement éphémère d'Alice avec la clé publique P-256 enregistrée de Bob. La seconde clé symétrique est obtenue par encapsulation d'une clé Kyber avec la clé publique post-quantique de Bob.

Pour combiner ces deux clés symétriques, nous commençons par extraire leur entropie en invoquant deux fois HKDF-SHA384-Extract - une fois pour chacune des clés. Le secret de 48 octets qui en résulte est ensuite combiné avec une chaîne de séparation de domaine et des informations de session - qui comprennent les identifiants de l'utilisateur, les clés publiques utilisées dans l'échange de clés et le secret encapsulé - en invoquant à nouveau HKDF-SHA384-Extract pour dériver l'état initial de clavetage de la session. Cette combinaison garantit que l'état initial de la session ne peut pas être dérivé sans connaître les deux secrets partagés, ce qui signifie qu'un attaquant devrait casser les deux algorithmes pour récupérer le secret résultant, satisfaisant ainsi notre exigence de sécurité hybride.

Recomposition post-quantique

Le recléage continu de la session cryptographique est conçu de manière à ce que les clés utilisées pour crypter les messages passés et futurs ne puissent pas être recalculées, même par un attaquant hypothétique puissant capable d'extraire l'état cryptographique de l'appareil à un moment donné. Le protocole génère une nouvelle clé unique pour chaque message, qui inclut périodiquement une nouvelle entropie qui n'est pas dérivée de manière déterministe de l'état actuel de la conversation, ce qui confère au protocole des propriétés d'autoréparation. Notre approche de recomposition des clés s'inspire du ratcheting, une technique qui consiste à dériver une nouvelle clé de session à partir d'autres clés et à s'assurer que l'état cryptographique progresse toujours dans une direction. PQ3 combine trois cliquets pour réaliser un chiffrement post-quantique.

Le premier cliquet, appelé cliquet symétrique, protège les messages les plus anciens d'une conversation afin de garantir le secret de l'information. Pour chaque message, nous dérivons une clé de chiffrement par message à partir de la clé de session actuelle. La clé de session actuelle est elle-même dérivée en une nouvelle clé de session, ce qui permet de faire progresser l'état. Chaque clé de message est supprimée dès qu'un message correspondant est déchiffré, ce qui empêche les anciens cryptogrammes récoltés d'être déchiffrés par un adversaire capable de compromettre l'appareil à un moment ultérieur, et offre une protection contre les messages rejoués. Ce processus utilise des clés et des valeurs intermédiaires de 256 bits, ainsi que la fonction de dérivation HKDF-SHA384, qui offre une protection contre les ordinateurs classiques et quantiques.

Le second cliquet, appelé cliquet ECDH, protège les messages futurs en mettant à jour la session avec de l'entropie fraîche provenant d'un accord de clé à courbe elliptique, garantissant qu'un adversaire perd la capacité de décrypter les nouveaux messages même s'il a compromis les clés de session antérieures - une propriété appelée sécurité post-compromission. Le cliquet basé sur l'ECDH a un flux symétrique : la clé privée de la clé publique du cliquet sortant de l'expéditeur est utilisée avec la dernière clé publique reçue du destinataire pour établir un nouveau secret partagé entre l'expéditeur et le destinataire, qui est ensuite mélangé au matériel de clé de la session. Le nouveau protocole PQ3 pour iMessage utilise les clés NIST P-256 Elliptic Curve pour effectuer ce cliquet, ce qui n'impose qu'une petite surcharge de 32 octets sur chaque message.

Étant donné que le deuxième cliquet utilise la cryptographie classique, le protocole PQ3 ajoute également un cliquet basé sur Kyber KEM exécuté sous condition. Ce troisième cliquet complète le cliquet basé sur l'ECDH pour fournir une sécurité post-compromission contre les attaques quantiques de type "Harvest Now, Decrypt Later".

L'utilisation d'un cliquet post-quantique peut entraîner une surcharge importante du réseau par rapport à un cliquet basé sur l'ECDH au même niveau de sécurité. Le KEM post-quantique nécessite l'envoi d'une clé publique et d'un secret encapsulé au lieu d'une seule clé publique sortante. En outre, la structure mathématique sous-jacente de la sécurité quantique exige des paramètres de taille beaucoup plus importante pour les clés publiques et les clés encapsulées que pour les courbes elliptiques.

Pour limiter la surcharge de taille induite par le renouvellement fréquent des clés tout en préservant un niveau élevé de sécurité, le KEM post-quantique est instancié avec Kyber-768. Contrairement aux clés publiques enregistrées par l'IDS et utilisées pour l'établissement initial des clés, les clés publiques à cliquet ne sont utilisées qu'une seule fois pour encapsuler un secret partagé avec le destinataire, ce qui limite considérablement l'impact de la compromission d'une seule clé. Toutefois, alors qu'un surcoût de 32 octets lié au cliquet ECDH est acceptable pour chaque message, le cliquet KEM post-quantique augmente la taille du message de plus de 2 kilo-octets. Pour éviter des retards visibles dans la livraison des messages lorsque la connectivité des appareils est limitée, ce cliquet doit être amorti sur plusieurs messages.

Nous avons donc mis en œuvre un critère adaptatif de recomposition post-quantique qui tient compte du nombre de messages sortants, du temps écoulé depuis la dernière recomposition et des conditions de connectivité actuelles. Au départ, cela signifie que le cliquet post-quantique est effectué environ tous les 50 messages, mais le critère est limité de telle sorte que le recadrage est toujours garanti au moins une fois tous les 7 jours. Plus la menace des ordinateurs quantiques et la capacité de l'infrastructure évoluent dans le temps, les futures mises à jour logicielles pourront augmenter la fréquence de recomposition des clés tout en préservant une compatibilité ascendante totale.

L'exécution des cliquets de clé publique, qu'ils soient basés sur ECDH ou Kyber, nécessite l'envoi et la réception d'un message. Bien que les utilisateurs puissent ne pas répondre immédiatement à un message, iMessage inclut des accusés de réception cryptés qui permettent aux appareils de compléter rapidement le cliquet, même sans réponse du destinataire, tant que l'appareil est en ligne. Cette technique permet d'éviter les retards dans le processus de recomposition de la clé et contribue à une récupération efficace après la compromission.

Comme pour l'établissement de la clé de session initiale, les secrets établis par les trois cliquets sont tous combinés avec une clé de session évolutive utilisant HKDF-SHA384 par le biais d'appels séquentiels à la fonction Extract. À la fin de ce processus, nous obtenons une clé de message finale, qui peut maintenant être utilisée pour chiffrer la charge utile.

Remplissage et chiffrement

Pour éviter les fuites d'informations sur la taille du message, PQ3 ajoute un rembourrage au message avant de le chiffrer. Ce remplissage est mis en œuvre avec l'heuristique Padmé, qui limite spécifiquement la fuite d'informations des textes chiffrés de longueur maximale M à un optimum pratique de O(log log M) bits. Cela est comparable à un remplissage à une puissance de deux, mais se traduit par un surcoût inférieur d'au maximum 12 %, voire moins pour les charges utiles plus importantes. Cette approche constitue un excellent équilibre entre confidentialité et efficacité, et préserve l'expérience de l'utilisateur dans les scénarios de connectivité limitée des appareils.

La charge utile rembourrée est chiffrée avec AES-CTR à l'aide d'une clé de chiffrement de 256 bits et d'un vecteur d'initialisation, tous deux dérivés de la clé du message. Alors que les algorithmes à clé publique nécessitent des changements fondamentaux pour atteindre la sécurité quantique, les algorithmes de cryptographie symétrique tels que le chiffrement par bloc AES ne nécessitent que le doublement de la taille de la clé pour maintenir leur niveau de sécurité contre les ordinateurs quantiques.

Authentification

Chaque message est signé individuellement avec ECDSA à l'aide de la clé d'authentification de l'appareil à courbe elliptique P-256 protégée par Secure Enclave. L'appareil récepteur vérifie la correspondance entre l'identifiant de l'expéditeur (adresse électronique ou numéro de téléphone) et la clé publique utilisée pour la vérification de la signature. Si les deux utilisateurs ont activé la vérification de la clé de contact et vérifié la clé de compte de l'autre, le dispositif vérifie que les clés d'authentification du dispositif sont présentes dans le journal de transparence des clés et que la clé de compte correspondante correspond à la clé de compte stockée dans le trousseau iCloud de l'utilisateur.

La clé d'authentification de l'appareil est générée par la Secure Enclave et n'est jamais exposée au reste de l'appareil, ce qui permet d'empêcher l'extraction de la clé privée même si le processeur d'application est complètement compromis. Si un pirate compromet le processeur d'application, il peut être en mesure d'utiliser la Secure Enclave pour signer des messages arbitraires. Mais une fois que l'appareil aura été remis en état par un redémarrage ou une mise à jour logicielle, il ne sera plus en mesure d'usurper l'identité de l'utilisateur. Cette approche offre des garanties plus solides que d'autres protocoles de messagerie dans lesquels la clé d'authentification est parfois partagée entre les appareils ou dans lesquels l'authentification n'a lieu qu'au début de la session.

La signature du message couvre un large éventail de champs, y compris les identifiants uniques des utilisateurs et de leurs jetons de notification push, la charge utile chiffrée, les données authentifiées, un indicateur de clé de message dérivé du cliquet qui lie la signature à un emplacement unique dans le cliquet, et toute information de clé publique utilisée dans le protocole. L'inclusion de ces champs dans la signature garantit que le message ne peut être utilisé que dans le contexte prévu par l'expéditeur, et tous les champs sont documentés de manière exhaustive dans les documents de recherche de Stebila, Basin et de leurs collaborateurs.

La messagerie chiffrée de bout en bout a fait l'objet d'un nombre considérable d'innovations ces dernières années, notamment des avancées significatives en matière de cryptographie post-quantique avec le protocole PQXDH de Signal et de transparence des clés avec l'Auditable Key Directory de WhatsApp. S'appuyant sur son héritage de pionnier en tant que première application de messagerie largement disponible à fournir un chiffrement de bout en bout par défaut, iMessage a continué à offrir des protections avancées. iMessage Contact Key Verification est le système de transparence des clés le plus sophistiqué pour la messagerie déployé à grande échelle, et représente l'état actuel de la technique mondiale en matière de vérification automatique des clés. Le nouveau protocole cryptographique PQ3 pour iMessage combine l'établissement d'une clé initiale post-quantique avec trois cliquets continus pour l'autorégénération contre la compromission des clés, définissant l'état de l'art mondial en matière de protection des messages contre les attaques Harvest Now, Decrypt Later et les futurs ordinateurs quantiques.

Source : Apple

Et vous ?

Quel est votre avis sur le sujet ?

Pensez-vous que PQ3 soit une révolution pour la sécurité cryptographique post-quantique ?

Voir aussi :

Apple annonce le chiffrement de bout en bout des sauvegardes iCloud et introduit la prise en charge des clés de sécurité pour l'authentification à deux facteurs

WhatsApp plus sécurisé qu'iMessage ? Oui, selon Marc Zuckerberg qui ravive le débat sur la question de savoir quel est le service de messagerie qui assure le plus la sécurité de ses utilisateurs

Apple va-t-il adopter le protocole RCS l'an prochain ? C'est ce que suggèrent des rapports non officiels, selon lesquels Apple opte pour un RCS universel sans le chiffrement propriétaire de Google

Répondre avec citation

Répondre avec citation

Partager