Des compagnies des eaux américaines font l’objet de piratage en raison de l’oubli des responsables de modifier les mots de passe par défaut configurés sur 1111

D’après un rapport gouvernemental

Des compagnies des eaux américaines font l’objet de piratage. L’une des raisons qui ressort des rapports est l’oubli des responsables sécurité de modifier les mots de passe par défaut configurés sur 1111. Le tableau qui intervient dans un contexte global de multiplications des cyberattaques ne surprend pas : le piratage de l’entreprise américaine Solarwinds en est une illustration. Il questionne plutôt sur ce qui ressort désormais de plus en plus comme la négligence de l’aspect sécurité par les organisations et les entreprises.

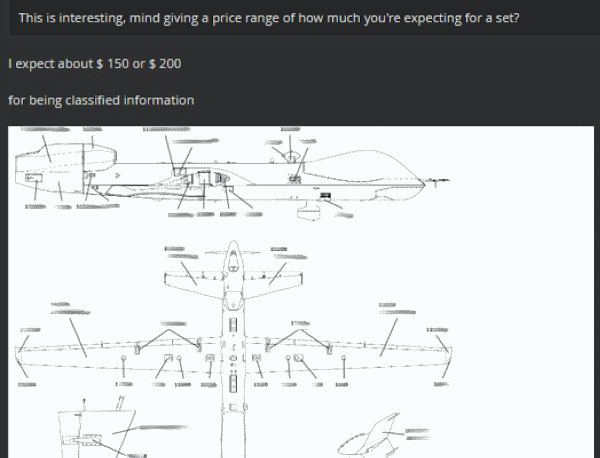

L’oubli de modification des mots de passe par défaut a conduit à la divulgation de secrets militaires par le passé

En 2018, Les manuels de maintenance d'un drone MQ-9 ainsi que de la documentation militaire supplémentaire sont apparus sur les étals du darknet. La firme de sécurité à l’origine de l’information avait attesté de l’authenticité des documents proposés pour des sommes variant de 150 à 200 $.

Tout était parti de la mauvaise configuration d’un routeur comme rapporté par Future Recorded de ses échanges avec le pirate. Ce dernier s’était appuyé sur une vulnérabilité divulguée en 2016 à propos des Netgear Nighthawk R7000. « Si les utilisateurs ne modifient pas les identifiants par défaut pour l’accès aux fonctionnalités de partage de fichiers, les informations disponibles sur les supports de stockage connectés à ces routeurs sont visibles depuis l’extérieur », écrivait le site sfgate. En faisant usage du moteur de recherche shodan, l’intrus avait pu repérer des milliers de dispositifs vulnérables, dont celui d’un officier de l’armée américaine sur une base du Nevada. Il avait ensuite procédé à la pénétration desdits systèmes en se servant d’ « aptitudes techniques modérées. » « Le pirate a agi seul et a été capable d’identifier et exploiter toutes ces failles en une semaine », selon certains rapports.

Les organisations ignorent les recommandations de leurs responsables en matière de sécurité dans certains cas

Un conseiller en sécurité de Solarwinds avait averti la direction des risques liés à la cybersécurité et avait élaboré un plan il y a des années pour les améliorer. Une présentation PowerPoint de 23 fait état de ce que Thornton-Trump a recommandé aux dirigeants de l'entreprise en 2017 que SolarWinds nomme un directeur principal de la cybersécurité afin de s’engager dans une stratégie interne en matière de sécurité. Le conseiller en sécurité a remis le PowerPoint à au moins trois dirigeants de SolarWinds, tant du côté du marketing que de la technologie de la société.

Le mois suivant, il mettait fin à sa relation avec l'entreprise. Dans un e-mail qu'il a envoyé à un dirigeant de SolarWinds le 15 mai 2017, qui expliquait les raisons de son départ, Thornton-Trump avait expliqué avoir « perdu confiance dans le leadership » de l'entreprise, qui selon lui semblait « réticent à apporter les corrections » qu'il jugeait nécessaires pour continuer à soutenir la marque de sécurité qu'il avait créée chez LogicNow.

« Il y avait un manque de sécurité au niveau du produit technique et il y avait un leadership minimal en matière de sécurité au sommet », avait déclaré Thornton-Trump dans une interview. « Nous savions en 2015 que les pirates cherchaient n'importe quelle voie vers une entreprise. Mais SolarWinds ne s'est pas adapté. C'est ça la tragédie. Il y avait beaucoup de leçons à apprendre, mais SolarWinds ne prêtait pas attention à ce qui se passait. »

C’était avant que 200 clients de la société SolarWinds, dont des agences gouvernementales américaines - le Département d'État, le DHS, le Trésor, le Département du Commerce et même l'Administration nationale de la sécurité nucléaire - et un nombre encore inconnu d'entreprises privées, y compris Microsoft et FireEye, ne voient leurs réseaux informatiques infectés par des pirates informatiques.

Certains pays estiment que ce sont les constructeurs qui doivent adapter le matériel aux contraintes actuelles en matière de cybersécurité

En effet, le Royaume-Uni prévoit de protéger ses citoyens contre les pirates des mots de passe avec l'adoption d'une loi visant à interdire les mots de passe universels par défaut.

Le Parlement a été convoqué pour l’examen du projet de loi sur la sécurité des produits et l'infrastructure des télécommunications (PSTI). Celui-ci stipule que le gouvernement a le pouvoir d'interdire les mots de passe par défaut pour les appareils connectés à Internet. La proposition de loi adoptée invite les entreprises qui vendent des appareils à faire preuve de transparence vis-à-vis de leurs clients en leur indiquant les mesures qu'elles prennent pour les protéger des cybercriminels.

Les fabricants de dispositifs connectés sont désormais censés indiquer clairement à leurs clients, avant de leur vendre le produit, la durée minimale pendant laquelle ils recevront les mises à jour de sécurité. Le gouvernement estime que cette information aidera les clients à prendre de meilleures décisions lorsqu'ils choisiront le meilleur produit pour eux

À l'avenir, les fabricants seront tenus de faciliter la tâche des rapporteurs de bogues pour qu'ils puissent signaler leurs défauts, s'ils en trouvent, en donnant un point de contact public. Une fois le projet de loi mis en pratique, il sera supervisé par le régulateur qui aura tous les droits de faire payer les entreprises qui ne respectent pas les règles. Le régulateur aura également le pouvoir d'émettre des avis aux entreprises, voire de les obliger à cesser de vendre leurs produits.

Les technologies dites « rétro » peuvent-elles s’avérer être de meilleurs gages de sécurité ?

L’évocation de cette approche n’est pas sans faire penser (et pourrait même s’inspirer) de la civilisation d’humains des Douze Colonies dans la série BattleStar Galactica. En guerre cybernétique contre les Cylons, ces derniers se sont appuyés sur des technologies rétro pour se protéger contre les systèmes informatiques largement supérieurs de leurs assaillants. Hors de toute fiction, il faut dire que c’est ce schème sur lequel des systèmes actuels s’appuient. De nos jours, l’un des arguments de vente des appareils que l’on dit respectueux de la vie privée est d’intégrer des interrupteurs manuels. Le Librem 5 par exemple est un smartphone GNU/Linux muni de 3 kill switches pour désactiver le WiFi, le réseau cellulaire, le microphone et les caméras, le GPS – des canaux par lesquels des tiers malveillants peuvent empiéter dans la vie privée des possesseurs. Même si seule la déclaration d’Apple fait foi, le géant de la marque à la pomme assure que tous les modèles de MacBook équipés de la puce de sécurité T2 sont dotés d’un mécanisme de déconnexion matérielle du micro.

« Le mécanisme de déconnexion est implémenté au niveau matériel et par conséquent empêche toutes les applications – même celles dotées de privilèges root dans macOS et le logiciel de la puce T2 – d’activer le microphone lorsque le capot est fermé », indiquait Apple en fin d’année 2018.

« L’attaque aurait pu être plus dévastatrice si l’Ukraine ne s’était pas appuyée sur des technologies manuelles pour le fonctionnement de son réseau d’énergie », soulignent des sénateurs américains. C’est pour cette raison que les USA envisagent d’isoler des sections critiques de leur infrastructure en s’appuyant sur des technologies rétro et, très important, sur l’action humaine.

« J'ai des sentiments mitigés à ce sujet. D'une certaine façon, c'est une bonne idée, mais la diabolisation du numérique est malavisée. Certains d'entre nous savent comment construire du matériel et des logiciels numériques sécurisés, mais il n'y a aucune incitation pour les entreprises à insister sur de telles conceptions, et il y a de nombreux facteurs qui les découragent activement de le faire. Il faut modifier la structure d'incitation pour régler ce problème, puis la technologie suivra. Démoniser une technologie c'est faire fi des inconvénients sur le long terme et c’est même un danger », a lancé un internaute.

Source : US Cybersecurity and Infrastructure Agency (CISA)

Et vous ?

Comment expliquer que des tiers continuent de s’emparer aussi facilement de données sensibles au sein d’administrations de ces calibres par des temps aussi marqués par des cyberattaques en tous genres ? Négligence ?

Qui des responsables en matière de sécurité ou des constructeurs de dispositifs connectés à Internet est le plus à blâmer dans ces cas de piratage ?

Partagez-vous certains avis selon lesquels les constructeurs doivent adapter leur matériel aux contraintes actuelles en matière de cybersécurité ?

Prenez-vous particulièrement les alertes sécurité au sérieux ? Sinon, quels dispositifs continuez-vous de garder vulnérables en faisant fi des règles de base en la matière ?

Voir aussi :

Un pirate s'empare d'une base de données du forum du jeu populaire Clash of Kings en exploitant une faille connue datant de 2013

Ethereum : un pirate réussit à dérober l'équivalent de près de 30 millions € en s'appuyant sur une faille dans les contrats intelligents de Parity

Un groupe de hackers aurait réussi à pirater PlayStation Network de Sony et a revendiqué l'attaque via un compte Twitter officiel de PlayStation

Un pirate d'Anonymous déclare avoir piraté les données du NHS portant sur environ 1,2 million de patients, SwiftQueue revoit ce chiffre à la baisse

Répondre avec citation

Répondre avec citation

Partager