Plus de la moitié des déploiements d'Azure et de Google Cloud ont échoué aux CIS benchmarks, un ensemble de pratique pour mieux sécuriser le Cloud, selon une étude de Qualys.

Les benchmarks CIS, publiés par le Center for Internet Security (CIS), permettent de renforcer la sécurité des environnements Cloud. La mauvaise configuration de l'informatique Cloud est un problème critique car elle amplifie le risque de violation des données et d'accès non autorisé. Mais une nouvelle étude de Qualys montre que de nombreux déploiements Cloud sur les principales plateformes ne répondent pas aux CIS benchmarks.

La mauvaise configuration du Cloud est un problème critique pour la sécurisation des environnements Cloud. Les configurations font référence aux paramètres de contrôle appliqués aux éléments matériels et logiciels au sein d'un environnement Cloud, leur permettant d'interopérer et de communiquer. Les mauvaises configurations amplifient le risque de violation des données et d'accès non autorisé en raison de nombreux facteurs.

Il peut s'agir :

- La complexité des environnements Cloud

- Le manque d'expertise pour suivre l'évolution des technologies

- Des paramètres et des autorisations non sécurisés dus à des erreurs humaines

- Un déploiement rapide qui compromet les mesures de mise en œuvre de la sécurité

- Le manque de contrôle et de visibilité des données non chiffrées ou sensibles résidant dans l'informatique dématérialisée, en raison de la nature dynamique des environnements dématérialisés.

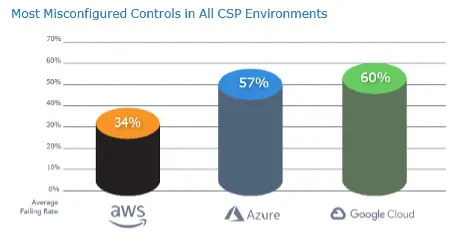

L'absence de contrôle de ces "failles" de sécurité peut rapidement ouvrir un environnement Cloud tout en exposant les données et les ressources sensibles aux attaquants. Le rapport révèle qu'en moyenne, 50 % des benchmarks CIS échouent chez les principaux fournisseurs. Le taux d'échec moyen pour chaque fournisseur est de 34 % pour AWS, 57 % pour Azure et 60 % pour Google Cloud Platform (GCP).

Travis Smith, vice-président de l'unité de recherche sur les menaces chez Qualys, commente l'étude en déclarant :

Source : QualysAlors que votre organisation explore les moyens d'améliorer la remédiation des vulnérabilités du cloud grâce à l'automatisation, nous vous invitons à prendre en compte le travail du Center for Internet Security (CIS) et son nouveau processus de mise en correspondance des contrôles individuels à travers ses benchmarks avec les tactiques et techniques ATT&CK de MITRE. Qualys a contribué au développement de ces références CIS pour AWS, Azure et GCP. Ces repères permettront aux défenseurs de mieux hiérarchiser les centaines de contrôles de renforcement disponibles dans les environnements en nuage et de bénéficier d'une vision et d'un contexte précieux.

La leçon que l'on peut tirer de ces données est que presque toutes les organisations doivent mieux surveiller les configurations de l'informatique Cloud. Les analyses des contrôles du Center for Internet Study (CIS) - la norme de référence pour le renforcement des configurations dans les environnements CSP - échouent 34 % du temps pour Amazon Web Services, 57 % pour Microsoft Azure et 60 % pour Google Cloud Platform. Même si vous pensez que vos configurations cloud sont en ordre, les données nous indiquent qu'il est risqué de ne pas en confirmer régulièrement l'état. Examinez souvent les configurations et assurez-vous que les paramètres sont corrects. Il suffit d'un seul faux pas pour ouvrir accidentellement le Cloud de votre organisation aux attaquants.

Et vous ?

Pensez-vous que cette étude est crédible ou pertinente ?

Quel est votre avis sur les CIS benchmarks ?

Voir aussi :

Microsoft Defender for Cloud assure désormais la protection de Google Cloud Platform (GPC)

Alors que 92 % des organisations adoptent une stratégie multi-cloud

Cinq des risques de sécurité cloud les plus courants, mais aussi les plus graves, que l'on retrouve dans de nombreux environnements cloud,

D'après une nouvelle analyse de Orca Security

Les lacunes en matière de sécurité du cloud exposent les actifs critiques de l'entreprise en seulement trois étapes

Selon un rapport d'Orca Security

Répondre avec citation

Répondre avec citation

Partager