Des hackers ont inondé NPM avec de faux packages, provoquant une attaque DoS qui a rendu NPM instable,

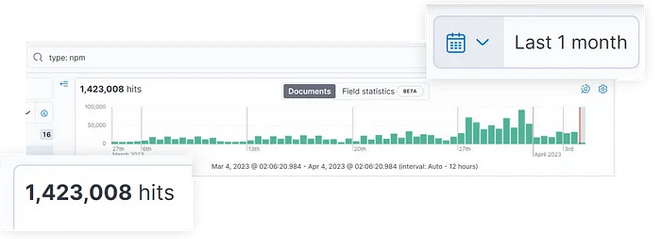

selon un rapport de Checkmarx qui note une explosion de packages publiés en mars

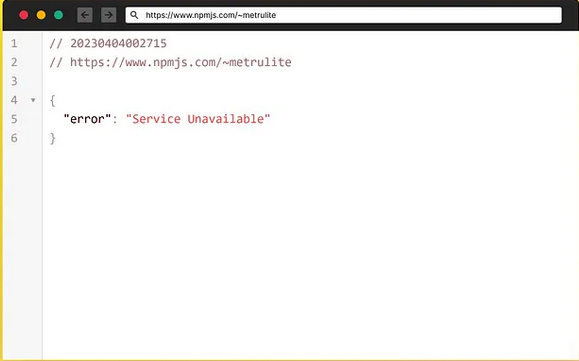

Des acteurs malveillants ont inondé le référentiel de packages open source npm pour Node.js avec de faux packages qui ont même brièvement entraîné une attaque par déni de service (DoS). « Les acteurs malveillants créent des sites Web malveillants et publient des packages vides contenant des liens vers ces sites Web malveillants, profitant de la bonne réputation des écosystèmes open source sur les moteurs de recherche », a déclaré Jossef Harush Kadouri de Checkmarx dans un rapport. « Les attaques ont provoqué un déni de service (DoS) qui a rendu NPM instable avec des erreurs sporadiques "Service indisponible" ».

Alors que des campagnes similaires ont récemment été observées propageant des liens de phishing, la dernière vague a poussé le nombre de versions de packages à 1,42 million, une augmentation spectaculaire par rapport aux quelque 800 000 packages publiés sur npm.

Envoyé par Jossef Harush Kadouri

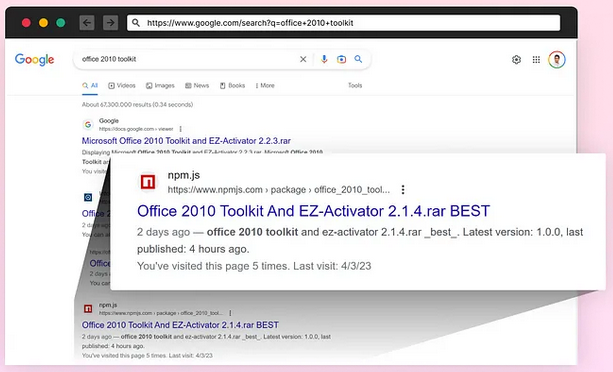

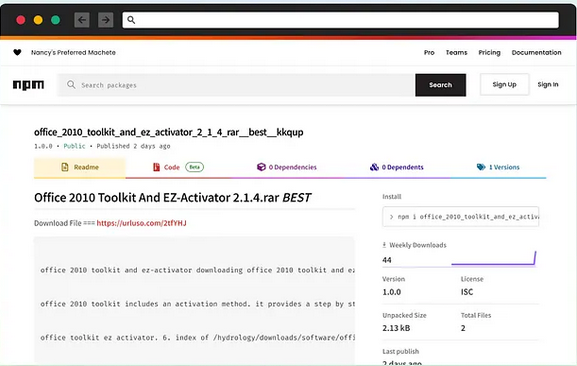

La technique d'attaque tire parti du fait que les référentiels open source sont classés plus haut dans les résultats des moteurs de recherche pour créer des sites Web malveillants et télécharger des modules npm vides avec des liens vers ces sites dans les fichiers README.md.

Envoyé par Jossef Harush Kadouri

Étant donné que l'ensemble du processus est automatisé, la charge créée par la publication de nombreux packages a conduit NPM à rencontrer par intermittence des problèmes de stabilité vers la fin du mois de mars 2023.

Envoyé par Jossef Harush Kadouri

Checkmarx souligne que bien qu'il puisse y avoir plusieurs acteurs derrière l'activité, l'objectif final est d'infecter le système de la victime avec des logiciels malveillants tels que RedLine Stealer, Glupteba, SmokeLoader et les mineurs de cryptomonnaie.

Et de conclure en ces termes :Campagnes de spam

Nous avons identifié plusieurs campagnes et nous pensons qu'elles sont probablement toutes exploitées par le même acteur malveillant, bien que nous ne puissions pas le confirmer pour le moment. Il est possible qu'il y ait plusieurs acteurs malveillants, chacun lançant une campagne malveillante individuellement.

Le concept est simple. Chaque package ne contient rien d'autre qu'un fichier readme. Ce fichier Lisez-moi s'affiche sur la page du package et contient un lien unique et court vers un autre site Web avec le contexte du package npm d'origine.

Campagne d'infection par des logiciels malveillants

Le but de cette campagne est d'infecter la victime avec un fichier .exe malveillant. L'appât est une description warez illégale tentante. Très probablement, les victimes vont chercher et atterrir sur ces pages npm.

En cliquant sur le lien court, il y a un site Web personnalisé qui semble être légitime, mais qui est hébergé sur l'infrastructure de l'acteur malveillant, offrant un téléchargement du logiciel warez.

Cela télécharge un fichier zip chiffré par mot de passe qui, une fois extrait, crée un fichier .exe rempli de zéros d'une taille d'environ 600 Mo. Cette technique est utilisée pour éviter la détection par les EDR [ndlr. EDR, ou Endpoint Detection and Response, désigne une technologie logicielle émergente de détection des menaces de sécurité informatique des équipements numériques (ordinateurs, serveurs, tablettes, objets connectés, etc.)]. [...]

Campagne d'escroquerie de parrainage AliExpress

Comme nous l'avons couvert dans ce rapport, les attaquants se sont liés à des sites Web de vente au détail tels qu'AliExpress en utilisant des identifiants de parrainage créés par eux, profitant ainsi des récompenses de parrainage.

Campagne d'escroquerie crypto

Dans ce cas, les attaquants ont invité les utilisateurs russes à rejoindre une chaîne Telegram spécialisée dans la cryptographie. Il existe toutes sortes de mots-clefs.

Pour empêcher de telles campagnes automatisées, Checkmarx a recommandé à npm d'incorporer des techniques anti-bot lors de la création du compte utilisateur.L'ampleur de cette campagne est considérable. La charge a rendu NPM instable avec des erreurs sporadiques « Service indisponible ».

La bataille contre les acteurs malveillants qui empoisonnent notre écosystème de chaîne d'approvisionnement logicielle continue d'être difficile, car les attaquants s'adaptent constamment et surprennent l'industrie avec des techniques nouvelles et inattendues.

Source : Checkmarx

Et vous ?

Quelle lecture faites-vous de ce rapport ?

Répondre avec citation

Répondre avec citation

Partager