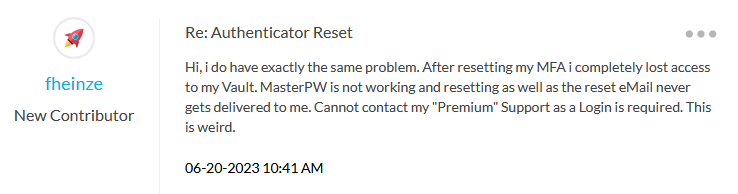

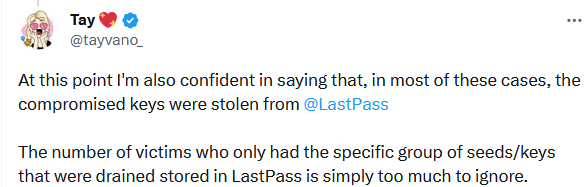

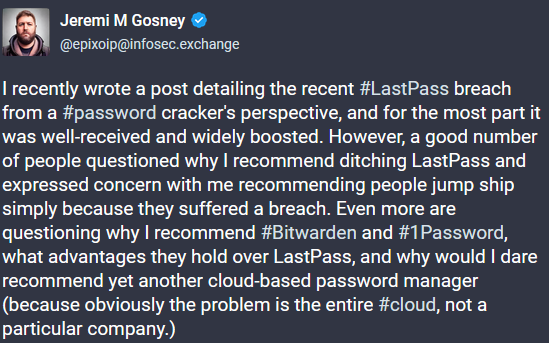

La solution de stockage des mots de passe, ça dépend avant tout du cas d'usage. Chaque solution présente des avantages et des inconvénients. Une solution en ligne, ça préserve aussi des aléas qui peuvent subvenir sur les terminaux utilisateur. Pour ça, en théorie du moins, LastPass et les autres répondent à la problématique. Le problème ici, c'est le niveau de confiance que l'on peut accorder à ce tiers pour gérer nos secrets.

Mon cas d'usage à moi fait que j'ai opté pour un stockage local au travers d'un trousseau Keepass (clé unique complexe) synchronisé avec une instance perso de Nextcloud (c'est un peu plus complexe que ça en fait mais c'est l'idée). Cette solution convient aussi parce que je suis l'unique utilisateur de ce trousseau...

Répondre avec citation

Répondre avec citation

Quel est votre avis sur le sujet ?

Quel est votre avis sur le sujet ?

Partager