L'Ukraine a déjoué une cyberattaque russe qui tentait de fermer le réseau énergétique,

l'attaque infructueuse avait pour but d'infiltrer les ordinateurs afin de supprimer tous les fichiers

Des pirates militaires russes ont tenté sans succès d'attaquer l'infrastructure énergétique de l'Ukraine la semaine dernière, ont déclaré mardi le gouvernement du pays et une grande entreprise de cybersécurité. « L'équipe ukrainienne de réponse aux urgences informatiques (CERT-UA) a pris des mesures extraordinaires pour répondre à un incident de sécurité informatique impliquant une attaque ciblée sur une installation énergétique ukrainienne », peut-on lire sur le site du gouvernement ukrainien.

L'attaque visait à infiltrer des ordinateurs connectés à plusieurs sous-stations, puis à supprimer tous les fichiers, ce qui aurait mis cette infrastructure hors service, selon le résumé de l'incident établi par l'Ukraine.

ESET, une entreprise de cybersécurité basée en Slovaquie qui travaille pour aider à sécuriser les infrastructures ukrainiennes, a déclaré dans un résumé de l'attaque qu'elle a été menée par la même branche de l'agence de renseignement militaire russe, GRU, qui avait exécuté avec succès des attaques similaires en 2014 et 2015. Lors de ces deux incidents, certains habitants de Kiev ont été temporairement privés d'électricité. Cette attaque avait été planifiée depuis au moins deux semaines, a déclaré ESET.

« Les chercheurs d'ESET ont répondu à un cyberincident affectant un fournisseur d'énergie en Ukraine. Nous avons travaillé en étroite collaboration avec le CERT-UA afin de remédier et de protéger ce réseau d'infrastructure critique. Cette collaboration a abouti à la découverte d'une nouvelle variante du malware Industroyer, que nous avons nommé Industroyer2 avec le CERT-UA. »

Industroyer est un malware tristement célèbre qui a été utilisé en 2016 par le groupe APT Sandworm pour couper le courant en Ukraine. Dans ce cas, les attaquants de Sandworm ont fait une tentative de déploiement du malware Industroyer2 contre des sous-stations électriques à haute tension en Ukraine.

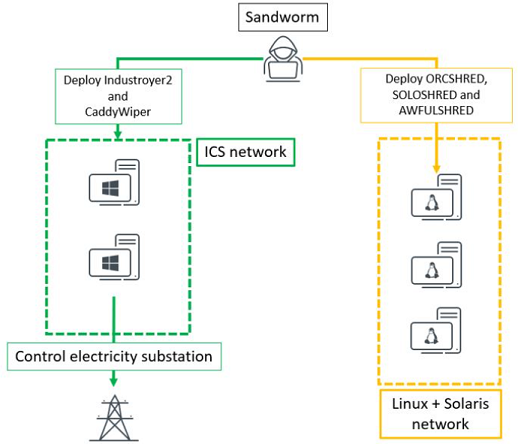

Outre Industroyer2, Sandworm a utilisé plusieurs familles de malwares destructeurs, dont CaddyWiper, ORCSHRED, SOLOSHRED et AWFULSHRED. CaddyWiper a été découvert le 14 mars lorsqu'il a été utilisé contre une banque ukrainienne. Une variante de CaddyWiper a de nouveau été utilisée le 8 avril contre le fournisseur d'énergie ukrainien mentionné précédemment. La figure ci-dessous présente une vue d'ensemble des différents logiciels malveillants utilisés dans cette attaque.

L'attaque s'ajoute à un nombre croissant d'efforts de la Russie pour cibler des infrastructures ukrainiennes cruciales, dont certains ont été couronnés de succès. L'Ukraine a été confrontée à de multiples attaques de type "wiper", notamment celles qui ont visé les ordinateurs du gouvernement ukrainien, des institutions financières et des fournisseurs de services Internet. Ces attaques visent également à supprimer en masse les fichiers des ordinateurs piratés. La Russie a réussi à entraver l'activité de certains fournisseurs d'accès à Internet du pays.

Mais un piratage destructeur de l'infrastructure énergétique fait partie des cyberattaques les plus agressives possible dans l'arsenal d'un gouvernement. Une attaque réussie aurait eu un large impact et aurait été la cyberattaque la plus visible contre les infrastructures ukrainiennes depuis le début de l'invasion russe.

Viktor Zhora, un haut responsable ukrainien de la cybersécurité, a déclaré lors d'une conférence de presse tenue sur la plateforme de vidéoconférence Zoom que le logiciel malveillant avait réussi à infiltrer certains ordinateurs du secteur ukrainien de l'énergie et avait provoqué des perturbations dans une installation. Mais il a été rapidement remédié à cette situation et aucun client n'a été privé d'électricité, a-t-il ajouté. L'efficacité de la défense est due à une équipe combinée d'informaticiens, d'agents des services de renseignement ukrainiens, d'ESET et de Microsoft, qui contribue également à défendre l'Ukraine contre les pirates informatiques, a déclaré Zhora.

Zhora aurait refusé de nommer la compagnie d'électricité ou la région où elle opère, mais a déclaré que l'entreprise fournit de l'électricité à une zone où vivent des millions de personnes. Ciaran Martin, l'ancien chef du Centre national de cybersécurité du Royaume-Uni, a déclaré que l'attaque était conforme aux précédentes tentatives de piratage russes.

« C'est le genre d'opération que la Russie a mené à plus d'une occasion entre l'annexion de la Crimée en 2014 et l'invasion complète de cette année », a déclaré Martin dans un message texte. « Il s'agit juste d'une version plus précipitée et, semble-t-il, entièrement ratée grâce notamment à un excellent travail de cyberdéfense. » John Hultquist, vice-président du renseignement de la société de cybersécurité Mandiant, a fait l'éloge des défenses de l'Ukraine.

« Tout geste de l'Ukraine pour arrêter une attaque majeure comme celle-ci, compte tenu des circonstances, est un succès exceptionnel. Le fait qu'ils défendent encore leurs réseaux dans ces conditions est incroyable », a déclaré Hultquist. L'attaque « aurait ajouté aux énormes souffrances que les Ukrainiens endurent déjà » si elle s'était déroulée comme prévu, a-t-il ajouté.

Malware destructeur pour Linux et Solaris

D'autres logiciels malveillants destructeurs pour les systèmes fonctionnant sous Linux et Solaris ont également été découverts sur le réseau de la société d'énergie visée. Cette attaque se compose de deux éléments principaux : un ver et un essuie-glace. Ce dernier a été trouvé dans deux variantes, une pour chacun des systèmes d'exploitation ciblés. Tous les logiciels malveillants ont été implémentés en Bash.

La version Linux

La variante Linux du wiper est légèrement obscurcie : les noms de variables et de fonctions ont été remplacés par des mots de 8 lettres sans signification. La plupart des valeurs littérales ont également été remplacées par des variables au début du fichier. Finalement, le wiper Linux détruit tout le contenu des disques attachés au système en utilisant shred si disponible ou simplement dd (avec if=/dev/random) sinon. Si plusieurs disques sont attachés, la suppression des données est effectuée en parallèle pour accélérer le processus.

En fonction de la taille, l'effacement complet d'un disque peut prendre plusieurs heures. Pour rendre le système inopérant plus rapidement, il essaie d'abord d'arrêter et de désactiver les services HTTP et SSH. Les deux services sont désactivés en utilisant systemctl disable. Pour s'assurer que le service ne sera pas réactivé, le fichier d'unité systemd responsable du chargement du service est supprimé du disque. Les fichiers de /boot, /home et /var/log sont également supprimés avant de détruire les disques complets. Cela permet de rendre le système inopérant plus rapidement, de supprimer les données des utilisateurs et peut-être de supprimer les journaux compromettants.

La dernière action du script malveillant consiste à lancer de force un redémarrage à l'aide de SysRq. Comme tous les disques sont remplis de façon aléatoire, aucun système d'exploitation ne peut démarrer. Les chercheurs d'ESET continueront à surveiller le paysage des menaces afin de mieux protéger les organisations contre ces types d'attaques destructrices.

Système Solaris

Contrairement au wiper Linux, la variante Solaris n'est pas obfusquée.

Comme la variante Linux, le script malveillant parcourt tous les services pour les arrêter et les désactiver s'ils contiennent le mot clef ssh, http, apache et en plus ora_ ou oracle. Ces services sont très probablement utilisés par des applications servant à contrôler les systèmes ICS. Les effacer empêcherait les opérateurs de la compagnie d'énergie de reprendre le contrôle des sous-stations et annulerait les actions d'Industroyer2. Il utilise soit systemctl soit svcadm en fonction de ce qui est disponible. Ce dernier est le plus probable puisque Solaris n'exécute pas systemd.

La destruction des fichiers commence par la suppression des bases de données. Elle supprime, en utilisant shred puis rm, tous les fichiers et répertoires contenus dans les variables d'environnement commençant par ORA. Oracle Database utilise les variables suivantes pour définir l'emplacement des fichiers de la base de données et du logiciel : ORACLE_BASE, ORACLE_HOME et ORACLE_PATH. Notez que shred s'assure que la récupération des données (sans sauvegarde) n'est pas possible.

Comme pour la variante Linux, les fichiers de /boot, /home et /var/log sont supprimés en priorité. Ensuite, le script passe en revue les disques connectés au système, trouvés dans /dev/dsk/. Il ignore les tranches (partitions) et ne travaille que sur les disques complets. Pour chacun d'entre eux, le script malveillant écrase le disque complet.

Sources : ESET, CERT-UA

Et vous ?

Quel est votre avs sur le sujet ?

Voir aussi :

L'Ukraine affirme que son "armée informatique" a mis hors service des sites Web clefs de la Russie, ce qui montre que la ligne de front cybernétique entre les deux pays s'intensifie

Un mainteneur ukrainien de Ruby appelle au soutien de la communauté mondiale du langage en matière de communication, afin d'attirer des soutiens multiformes dans le cadre de la guerre en Ukraine

Comment l'invasion de l'Ukraine par la Russie pourrait-elle aggraver la dynamique du marché des puces ? Gartner évoque la pénurie de matières premières et l'épuisement des stocks de produits finis

L'Ukraine fait pression pour débrancher la Russie d'Internet, les experts estiment que cela pourrait être un désastre

Répondre avec citation

Répondre avec citation

Partager