En deux ans, un jeune de 19 ans aurait développé et vendu des dizaines de "phishing pannels" qui ont permis d'escroquer des millions d'euros.

Il a été arrêté par la police néerlandaise

La police néerlandaise a appréhendé un jeune homme de 19 ans, qui développait des logiciels pour des criminels qui lançaient des attaques d'hameçonnage. Selon l'officier de Justice, c'est la première fois qu'un auteur de tels outils est arrêté. Il qualifie le suspect 'd'acteur important' dans le domaine de la fraude aux paiements.

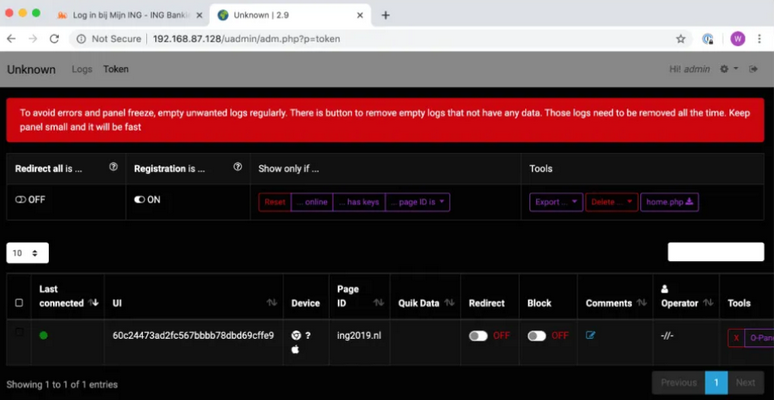

L'homme est soupçonné d'avoir développé et vendu des dizaines de phishing pannels (littéralement tableaux de bord de phishing). Avec ce logiciel, les criminels ont pu par exemple créer de faux sites Web de banques. Dans les e-mails de phishing, les victimes sont tentées de cliquer sur un lien, après quoi elles sont renvoyées vers ces faux sites. Pendant que les victimes laissent leurs identifiants bancaires, les utilisateurs du tableau de bord de phishing peuvent le consulter puis se connecter au vrai site bancaire et piller le compte. DeccEit a montré à quel point il est facile d'acheter ce type de forfait en ligne.

L’argent que les criminels transfèrent du compte bancaire pillé est déposé sur le compte de soi-disant money mules (littéralement mules d’argent). Ce sont des personnes qui mettent leur compte à la disposition des criminels, souvent moyennant des frais. De ces comptes, l'argent est retiré et collecté par les organisations criminelles qui gèrent les phishing pannels.

Le développeur a été arrêté dans l'est des Pays-Bas, mais l'enquête avait débuté à Zoetermeer, à proximité de La Haye, où la police recherchait une organisation criminelle se livrant à des activités d'hameçonnage. La police avait trouvé son nom d'emprunt et sur cette base, elle avait pu identifier le développeur. Le développeur a été appréhendé le 19 octobre et est emprisonné depuis lors. La chambre du conseil du tribunal de La Haye a décidé mercredi de prolonger sa détention préventive de trois mois. La police est toujours occupée à enquêter sur les clients du suspect et n'exclut donc pas d'autres arrestations.

L'officier de Justice soupçonne que l'homme était probablement actif depuis deux ans déjà. Selon la police, la croissance de la cybercriminalité ces dernières années est principalement due à une augmentation du phishing. « De plus, le seuil pour commettre ce type de crime semble relativement bas; si vous avez un panel, un réseau de recruteurs, de caissiers et de mules, alors vous pouvez vous lancer », selon un communiqué de presse de la police.

Une enquête est toujours en cours sur les clients du suspect. Ces cybercriminels pourraient avoir obtenu des millions d'euros via ces phishing pannels. La police soupçonne que le jeune homme de 19 ans a lui-même gagné environ 100 000 euros grâce à la vente de ces phishing pannels.

Zolder est une organisation néerlandaise dédiée à la cybersécurité qui travaille avec une équipe de hackers, de chercheurs en sécurité expérimentés, de développeurs de logiciels et de consultants en sécurité. À des fins éducatives, Zolder a fait une analyse de l'un des frameworks utilisés par les cybercriminels. La vidéo ci-dessous est une démo du phishing pannel uAdmin réalisée par leurs soins :

Ils y ont d'ailleurs consacré tout un billet.

En savoir plus sur le phishing

Le phishing (ou hameçonnage) est l’une des arnaques les plus anciennes et les plus connues d’Internet. On peut le définir comme n’importe quel type de fraude de télécommunications qui utilise des astuces d’ingénierie sociale pour obtenir des données confidentielles de la part de leurs victimes.

Qu’elles soient menées par e-mail, sur les réseaux sociaux, par SMS ou tout autre vecteur, toutes les attaques de phishing obéissent aux mêmes principes de base. L’attaquant envoie un argumentaire ciblé visant à persuader la victime de cliquer sur un lien, de télécharger une pièce jointe, d’envoyer les informations requises ou même d’effectuer un paiement.

Quant à ce que le phishing peut faire, cela dépend de l’imagination et des compétences du phisher (hameçonneur). L’avènement des réseaux sociaux permet plus que jamais aux hameçonneurs d’avoir accès à un nombre croissant d’informations personnelles de leurs cibles. Armés de toutes ces données, ils peuvent adapter leurs attaques aux besoins, aux désirs et aux situations de leurs cibles, ce qui rend leurs propositions bien plus alléchantes. Dans ces cas de figure, les réseaux sociaux alimentent une ingénierie sociale plus puissante.

Les effets du phishing

La plupart des tentatives de phishing peuvent conduire à un vol d’identité ou d’argent. C’est également une technique efficace pour l’espionnage d’entreprise ou le vol de données. Certains pirates vont jusqu’à créer de faux profils sur les réseaux sociaux et prennent le temps de tisser des liens avec leurs victimes potentielles, en tendant leur piège une fois qu’ils ont gagné leur confiance. Quel est le coût du phishing ? Les conséquences ne sont pas uniquement financières. Le phishing entraîne aussi une perte de confiance. Ça fait mal de se faire arnaquer par une personne sur laquelle on pensait pouvoir compter, et on peut mettre du temps à s’en remettre.

Les différents types

Voici quelques vecteurs du phishing :

- Phishing par e-mail : De loin la méthode la plus courante, le phishing par e-mail consiste à lancer son appât via des courriels. Ces e-mails contiennent souvent des liens vers des sites Web malveillants ou des pièces jointes contenant des programmes malveillants. Plus loin dans cet article, nous vous montrerons un exemple d’e-mail de phishing pour que vous sachiez quels e-mails éviter.

- Phishing par site Web : Les sites Web de phishing, également appelés sites usurpés, sont de fausses copies de sites Web réels que vous connaissez et en lesquels vous avez confiance. Les pirates créent ces sites falsifiés afin de vous tromper pour que vous saisissiez vos identifiants de connexion, qu’ils pourront ensuite utiliser pour se connecter à vos vrais comptes. Les fenêtres contextuelles (pop-ups) sont également une source courante de phishing par site Web.

- Vishing : Abréviation de « phishing vocal » (hameçonnage vocal), le vishing est la version audio du phishing sur Internet. L’attaquant tente de convaincre ses victimes par téléphone de divulguer des informations personnelles qui pourront ensuite être utilisées pour un vol d’identité. De nombreux appels automatisés sont des tentatives de vishing.

- Smishing : Le smishing, c’est la version SMS du phishing. Vous recevez un SMS vous demandant de cliquer sur un lien ou de télécharger une application. Mais en réalité, vous téléchargez des logiciels malveillants sur votre téléphone. Ces malwares détournent vos informations personnelles et les envoient au pirate.

- Phishing par le biais des réseaux sociaux : Certains attaquants peuvent pirater des comptes de réseaux sociaux et forcer des gens à envoyer des liens malveillants à leurs amis. D’autres créent de faux profils et hameçonnent les autres par le biais de ces fausses entités.

Grâce aux principaux vecteurs de phishing mentionnés ci-dessus, les pirates peuvent mener une large gamme d’attaques allant de la prouesse technique à la bonne vieille arnaque. Ne tombez pas dans le piège :

- Phishing trompeur : Attendez une minute, est-ce qu’on ne dit pas depuis le début que tout phishing est trompeur ? Si. L’objectif du phishing, c’est de vous induire en erreur. Mais le terme « phishing trompeur » désigne de manière spécifique les pirates qui se font passer pour des entreprises ou des individus légitimes pour gagner votre confiance.

- Phishing ciblé : Les campagnes de phishing à grande échelle sont comparables à de gros bateaux de pêche qui parcourent les océans avec d’immenses filets en essayant d’attraper tout ce qu’ils peuvent. Par opposition, dans le cas de phishing ciblé, les hameçonneurs personnalisent leurs attaques en vue de cibler des individus en particulier. Les réseaux sociaux professionnels comme LinkedIn ont popularisé le phishing ciblé pour la cybercriminalité d’entreprise, car les pirates peuvent facilement trouver toutes vos informations professionnelles à un seul endroit.

- Whaling (harponnage) : Pour compléter la série des métaphores nautiques, il existe aussi le whaling (harponnage, « whale » signifiant « baleine » en anglais), qui est une attaque de phishing ciblant un certain individu de grande valeur. C’est la même chose que le phishing ciblé, mais le ciblage est bien plus ambitieux. Même les dirigeants d’entreprises ne sont pas à l’abri d’attaques de type harponnage.

- Fraude au PDG : Les hameçonneurs usurpent l’identité du PDG d’une entreprise ou d’un autre cadre supérieur pour soutirer des informations de paiement ou des informations confidentielles à des employés. Les campagnes de fraude au PDG font souvent suite à des attaques de type whaling (harponnage), car l’attaquant a déjà obtenu les informations de connexion du PDG.

- Pharming : Les attaques de pharming (phishing + farming : hameçonnage + agriculture) utilisent des astuces technologiques qui évitent d’avoir à vous attirer avec un appât. Par exemple, l’empoisonnement du cache DNS est une technique de pharming qui peut automatiquement vous détourner d’un site Web légitime vers la version usurpée de l’attaquant. Si vous ne faites pas attention, vous ne remarquerez pas l’arnaque à temps.

- Phishing Dropbox & Phishing Google Docs : Les services cloud populaires sont des cibles de phishing tentantes. Les attaquants distribuent des versions usurpées des écrans de connexion, récoltent vos identifiants lorsque vous les saisissez, puis se servent tout simplement dans tous vos fichiers et données.

- Clone phishing (hameçonnage par clonage) : Les attaquants peuvent « cloner » un e-mail légitime en envoyant exactement le même e-mail à tous les destinataires précédents avec cependant une différence de taille : les liens qu’il contient sont malveillants.

- Manipulation de lien : Les hameçonneurs envoient des liens qui semblent mener à une URL, mais vous renvoient en réalité ailleurs lorsque vous cliquez dessus. Parmi les astuces courantes, des fautes d’orthographe délibérées (par exemple, « seulement » remplacé par « seuIement » ; le second écrit avec un i majuscule) ou le nom d’un site Web de confiance comme texte d’affichage du lien. On les connaît également sous le nom d’attaques homographes.

- Scripts inter-sites : Les hameçonneurs sophistiqués peuvent exploiter les faiblesses des scripts de sites web pour pirater le site à leur profit. Les scripts inter-sites sont difficiles à détecter car l’ensemble du site Web semble être légitime, de l’URL aux certificats de sécurité.

Sources : NRC, Avast, analyse d'un phishing pannel par Zolder

Répondre avec citation

Répondre avec citation

Partager