La NSA et le FBI dévoilent le nouveau malware Drovorub de fabrication russe ciblant Linux,

les agences émettent une alerte commune contenant des détails techniques sur ce logiciel malveillant

Le FBI et la NSA ont publié hier une alerte de sécurité commune contenant des détails sur une nouvelle souche de logiciel malveillant Linux qui, selon les deux agences, a été développée et déployée lors d'attaques réelles par les pirates militaires russes. Les deux agences affirment que les pirates russes ont utilisé le logiciel malveillant, nommé Drovorub, pour installer des portes dérobées à l'intérieur des réseaux piratés.

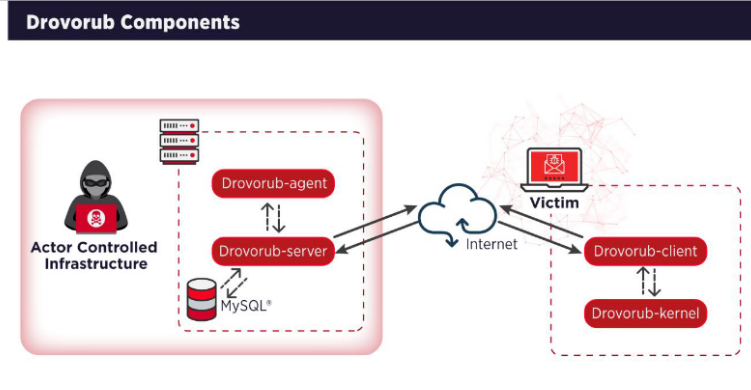

Le logiciel malveillant comporte différents modules qui garantissent la discrétion, la persistance et un accès complet à la machine compromise avec les plus hauts privilèges. « Drovorub est un ensemble de logiciels malveillants pour Linux composé d'un implant (client) couplé à un rootkit de module de noyau, d'un outil de transfert de fichiers et de transfert de ports et d'un serveur de commande et de contrôle (C2) », peut-on lire dans le document publié par les deux agences américaines.

Dans ce rapport technique publié par la NSA et le FBI, on trouve des détails sur les capacités de Drovorub et des propositions de solutions de détection et de prévention. Selon le rapport, le rootkit est très efficace pour se cacher sur une machine infectée et survit aux redémarrages « à moins que le démarrage sécurisé UEFI (Unified Extensible Firmware Interface) soit activé en mode "Full" ou "Thorough" ». Le rapport décrit les détails techniques de chaque partie de Drovorub, qui communiquent entre elles via JSON sur des WebSockets et chiffrent le trafic vers et depuis le module serveur en utilisant l'algorithme RSA.

Le "bûcheron" russe

La NSA et le FBI attribuent le malware à la Direction principale du renseignement de l'état-major général russe, 85e centre principal de services spéciaux (GTsSS), unité militaire 26165. La cyberactivité de cette organisation est liée aux campagnes du collectif de piratage avancé connu sous le nom de Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight). Cette attribution est basée sur l'infrastructure de commandement et de contrôle opérationnel qui a été publiquement associée au GTsSS par des entreprises se défendant contre les cyber-attaques. Un indice est une adresse IP que Microsoft a trouvée dans une campagne de Strontium exploitant des dispositifs IoT en avril 2019 et qui a également été utilisée pour accéder à un Drovorub C2 pendant la même période.

Détection et prévention

Les recherches de la NSA ont déterminé que l'activité du malware est visible grâce à des techniques de détection complémentaires, mais celles-ci ne sont pas trop efficaces pour le module du noyau Drovorub. Les systèmes de détection d'intrusion dans les réseaux (NIDS) comme Suricata, Snort, Zeek peuvent désobstruer dynamiquement les messages "masqués" du protocole WebSocket (via des scripts) et identifier les messages C2 entre les composants du client, de l'agent et du serveur de Drovorub. Un proxy TLS permettrait d'obtenir le même résultat même si le canal de communication utilise le protocole TLS pour le chiffrement. Une mise en garde s'impose toutefois pour ces méthodes : l'échange de trafic peut passer inaperçu si le TLS est utilisé ou si l'acteur passe à un format de message différent.

Pour la détection basée sur l'hôte, la NSA et le FBI fournissent les solutions suivantes :

- sonder la présence du module du noyau Drovorub via un script (inclus dans le rapport à la page 35) ;

- des produits de sécurité qui peuvent détecter les artefacts de logiciels malveillants et la fonctionnalité de rootkit, comme le système d'audit du noyau Linux ;

- techniques de réponse en direct, recherche de noms de fichiers spécifiques, de chemins, de hachages, et avec les règles de Yara (fournies dans le rapport avec les règles de Snort) ;

- l'analyse de la mémoire, la méthode la plus efficace pour trouver le rootkit ;

- analyse de l'image du disque, les artefacts de logiciels malveillants sont persistants sur le disque, mais cachés des binaires et des appels normaux du système par le rootkit.

Comme méthodes de prévention, les deux agences recommandent d'installer les dernières mises à jour de Linux et d'utiliser les dernières versions de logiciels disponibles. En outre, les administrateurs système devraient s'assurer que les machines fonctionnent au moins avec le noyau Linux 3.7, qui offre une application de la signature du noyau. Configurer les systèmes pour ne charger que les modules qui ont une signature numérique valide augmente le niveau de difficulté pour planter des modules de noyau malveillants.

Une autre recommandation est d'activer le mécanisme de vérification UEFI Secure Boot (application complète) qui ne permet de charger que des modules de noyau légitimes. Cependant, cela ne protège pas contre la vulnérabilité BootHole récemment divulguée jusqu'à ce qu'une mise à jour permanente de DBX apparaisse.

Source : Bulletin d'information sur la cybersécurité

Et vous ?

Qu'en pensez-vous?

Voir aussi :

La NSA a publié un support de cours sur Python qu'elle utilise pour former ses ingénieurs, après avoir reçu une demande d'un ingénieur logiciel conformément à loi Freedom of Information Act de 1966

Le FBI mène actuellement environ 1 000 enquêtes sur le vol de technologie américaine par la Chine, selon son directeur Christopher Wray

Edward Snowden travaille sur un boitier anti-NSA pour iPhone qui avertit l'utilisateur en cas de transmission de données par le smartphone à son insu

Le Sénat US adopte une mesure qui permet au FBI de collecter sans mandat l'historique de navigation des Américains, dans une mise à jour du Patriot Act de 2001

Répondre avec citation

Répondre avec citation

Partager