Les attaquants peuvent contourner l'authentification basée sur l’empreinte digitale,

Avec un taux de réussite d'environ 80 %, selon une nouvelle étude

Les mots de passe sont les méthodes traditionnelles d'authentification des appareils et des réseaux, mais ils peuvent être volés. Pour remédier à cela, l’authentification par les empreintes digitales est largement acceptée comme une alternative sûre aux mots de passe lors du déverrouillage des appareils dans de nombreux contextes. Bien que les empreintes digitales soient uniques pour chacun de nous, cette méthode n'est guère infaillible, selon une nouvelle étude publiée mercredi par le groupe de sécurité Talos de Cisco.

Avec un budget de 2000 dollars et pendant plusieurs mois, les chercheurs ont travaillé à tester l'authentification par empreinte digitale proposée par Apple, Microsoft, Samsung, Huawei et trois fabricants de serrures. Ils ont obtenu qu’en moyenne, les fausses empreintes digitales ont pu tromper les capteurs au moins une fois dans environ 80 % des cas. Ils ont ainsi admis que le déverrouillage des appareils par empruntes digitales ne convient pas à tout le monde, notamment à ceux qui pourraient être la cible de pirates informatiques parrainés par l’État-nation ou d'autres groupes d'attaquants compétents, bien financés et déterminés.

Les pourcentages de l’étude sont basés sur 20 tentatives pour chaque appareil avec la meilleure fausse empreinte digitale que les chercheurs ont pu créer, c'est-à-dire plusieurs groupes d'une ou plusieurs tentatives, étant donné que certains produits comme ceux d’Apple limitent les utilisateurs à cinq tentatives avant de demander le code PIN ou le mot de passe. Selon le rapport d’étude, sur ces 20 tentatives, 17 ont été couronnées de succès. Cependant, d'autres produits testés ont permis un nombre considérablement plus élevé d'essais infructueux.

Le rapport souligne également que les exigences de l'attaque, y compris l’obtention d’une image nette de l'empreinte digitale d'une cible, la création de moules à empreintes digitales et ensuite l’obtention d’un accès physique au dispositif de la cible pour le déverrouiller, signifiaient que seuls les adversaires les plus déterminés et les plus capables réussiraient.

« Même ainsi, ce taux de réussite signifie que nous avons une très forte probabilité de déverrouiller l'un des dispositifs testés avant qu'il ne retombe dans le déverrouillage par code PIN », ont écrit dans leur rapport les chercheurs de Talos, Paul Rascagneres et Vitor Ventura. « Les résultats montrent que les empreintes digitales sont suffisamment bonnes pour protéger la vie privée de la personne moyenne si elle perd son téléphone. Toutefois, une personne susceptible d'être ciblée par un acteur bien financé et motivé ne devrait pas utiliser l'authentification par empreinte digitale ».

La méthode utilisée par les chercheurs pour induire en erreur les capteurs d'empreintes digitales

Les chercheurs en sécurité de Cisco Talos ont testé les capteurs d’empreintes de seize terminaux, dont sept smartphones, six ordinateurs portables, un cadenas et deux clés USB.

Selon le rapport, les chercheurs ont mis au point trois techniques pour recueillir l'empreinte digitale d'une cible. La première est la collecte directe, qui consiste pour une cible à appuyer un doigt sur une marque d'argile connue sous le nom de plastiline. L'attaquant obtient ainsi un négatif de l'empreinte digitale. La deuxième technique consiste à faire en sorte que la cible appuie un doigt sur un lecteur d'empreintes digitales, comme celui qui est utilisé dans les aéroports, les banques et les postes-frontière. Le lecteur capture alors une image bitmap de l'empreinte. La troisième technique consiste à capturer une empreinte sur un verre à boire ou une autre surface transparente et à la photographier.

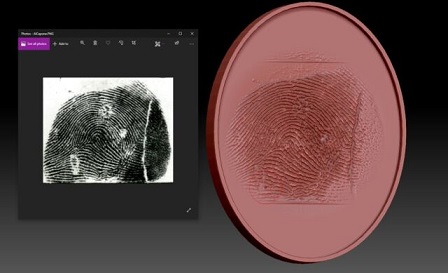

Une fois que le tirage est collecté à l'aide du lecteur de tirage ou des méthodes photographiques, certaines optimisations sont souvent nécessaires. Par exemple, les tirages réalisés sur un verre puis photographiés devaient être retouchés avec des filtres pour augmenter le contraste. Ensuite, les chercheurs ont utilisé des outils de sculpture numérique tels que ZBrush pour créer un modèle 3D à partir de l'image 2D.

Une fois l'empreinte digitale prélevée à l'aide d'un scanner ou d'un verre, puis optimisée, les chercheurs les ont reproduites sur un moule fabriqué à partir de colle pour tissu ou de silicone. Avec certains capteurs (capacitifs), les matériaux devaient également inclure du graphite et de la poudre d'aluminium pour augmenter la conductivité.

Résultats des expériences : plusieurs appareils déverrouillés 100 % du temps

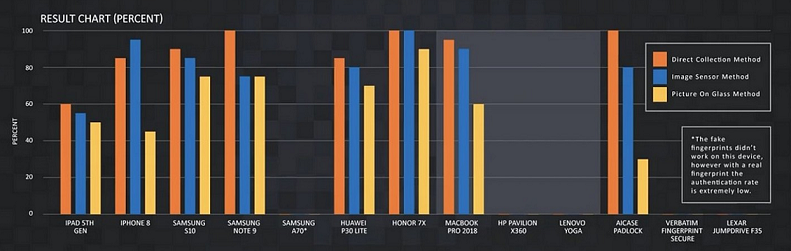

Selon le rapport, dans sept cas, le recueil direct a donné les meilleurs résultats, et dans un seul cas, la méthode du lecteur d'empreintes digitales a donné de meilleurs résultats.

Les appareils les plus sensibles aux fausses empreintes digitales étaient le cadenas AICase et les téléphones Android Honor 7x de Huawei et Note 9 de Samsung, qui ont tous été contournés 100 % du temps, selon le rapport. Ensuite, l'authentification des empreintes digitales dans l'iPhone 8, le MacBook Pro 2018 et le Samsung S10 est arrivée en deuxième position, avec un taux de réussite de plus de 90 %. Le smartphone d’entrée de gamme Samsung A70 a donné un taux d'échec de 0 %, mais les chercheurs ont attribué ce résultat à la difficulté de faire fonctionner l'authentification même lorsqu'elle est basée sur de vraies empreintes digitales qui ont été enregistrées.

Cinq modèles d'ordinateurs portables fonctionnant sous Windows 10 et deux clés USB - Verbatim Fingerprint Secure et le Lexar Jumpdrive F35 – ont, eux aussi, obtenu un taux de réussite de 0 %, selon l’étude. Les chercheurs ont attribué le succès des machines Windows 10 au fait que l'algorithme de comparaison pour ces machines résidait dans le système d'exploitation. Toutefois, les chercheurs ont mis en garde contre la conclusion selon laquelle le taux de réussite nul pour les appareils Windows 10 et les clés USB signifiait qu'ils étaient plus sûrs.

« Nous estimons qu'avec un budget plus important, plus de ressources et une équipe dédiée à cette tâche, il est possible de contourner ces systèmes également », ont-ils écrit. Un commentateur a ironisé en disant que si ces attaques nécessitent autant de moyens et d’exigences, au lieu de se donner « autant de mal, kidnappez la personne et placez son doigt dessus ».

Bien que les attaquants de l’État-nation peuvent avoir plus de facilité à récupérer des images d'empreintes (aéroports, postes de contrôle douanier ou sur un verre à boire), ou encore en piratant une base de données d'empreintes digitales, « La collecte directe est toujours la meilleure option, car nous avons directement le moule (sur la plastiline) », a écrit Rascagneres, le chercheur de Talos, dans un courriel. « La taille est parfaite ; nous n'avons pas besoin d'une imprimante 3D. C'est l'approche la plus efficace. Les deux autres méthodes de collecte fonctionnent également, mais avec un succès moindre comme prévu ».

Selon les chercheurs, l'idée n'est pas que l'authentification par empreinte digitale est trop faible pour être fiable. En effet, pour la plupart des gens, dans la plupart des contextes, elle est parfaitement suffisante, quitte à désactiver l'authentification des empreintes digitales et passer à la vérification du mot de passe ou du code PIN lorsque les risques augmentent temporairement, d’après le rapport. Le problème c’est lorsqu’un utilisateur est la cible d’un attaquant persévérant qui a le budget nécessaire.

Selon un commentateur, le vol d’emprunte pour battre le lecteur d'empreintes digitales a été prouvé depuis plusieurs années déjà.

Il a ajouté en disant que « Ce n'est là qu'une des nombreuses raisons pour lesquelles les experts en sécurité conseillent de NE PAS utiliser la biométrie comme méthode d'authentification à facteur unique ». Et vous, qu’en pensez-vous ?

Source : TALOS

Et vous ?

Que pensez-vous de cette étude ? Est-elle pertinente ?

Et vous, que pensez-vous l'authentification basée sur l’empreinte digitale ?

Lire aussi

Samsung : le téléphone Galaxy S10 peut être déverrouillé par n'importe quelle empreinte digitale, une mise à jour pour corriger le défaut du lecteur d'empreintes est annoncée

Des pirates « supportés par certains États » attaquent le DNS pour accéder aux réseaux et systèmes sensibles, selon un rapport de Cisco Talos

Il se fait voler 100 000 $ de son compte Coinbase par des pirates, qui ont pu violer l'authentification à deux facteurs

Le FBI tire la sonnette d'alarme à propos d'attaques qui contournent l'authentification à plusieurs facteurs, et donne des recommandations

Répondre avec citation

Répondre avec citation

Partager