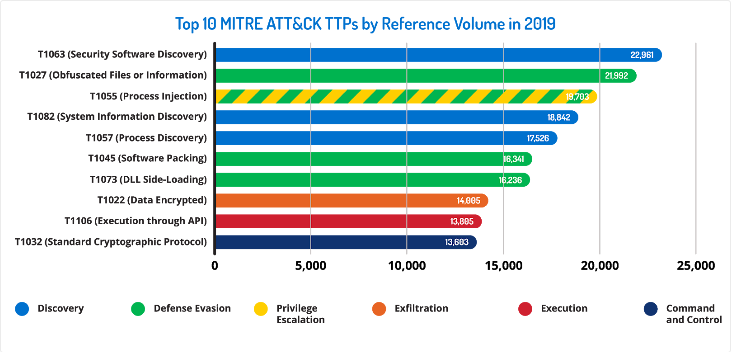

Liste des principales techniques et stratégies des cyberattaques en 2019,

selon un rapport de Recorded Future

En 2019, Recorded Future a commencé à intégrer dans sa collecte et son analyse, des données concernant les stratégies et techniques des cyberattaquants basées sur MITRE ATT&CK. Dans le cadre d'un examen des dossiers de l'année antérieure, le groupe Insikt de Recorded Future a établi une liste des 10 techniques les plus fréquemment référencées. L’analyse de ces données a révélé que la tactique prédominante observée en 2019 est la fraude à la défense (qui consiste à éviter la détection en se cachant, entre autres, dans des processus fiables, en masquant les scripts malveillants et en désactivant les logiciels de sécurité), la technique numéro un est la découverte de logiciels de sécurité (qui implique la connaissance et la compréhension d'un réseau ou d'un hôte victime).

L'ensemble des données pour ce rapport provient des résultats qui ont été collectés par Recorded Future entre janvier et décembre 2019. Ces résultats, qui comprennent au total 47 665 candidatures uniques, ont été classés comme malveillants (score de 40-100), suspects (score de 20-39), propres (score de 0-19), ou inconnus.

Les 10 principales techniques et leurs stratégies :

1 La découverte de logiciels de sécurité | stratégie : la découverte

Cette technique indique que les adversaires comprennent les contrôles de sécurité en place afin de les contourner. Elle a été utilisée pour un large éventail de types et de familles de logiciels malveillants.

2 Les fichiers ou informations obscurcis | stratégie : la fraude à la défense

L'une des principales méthodes que les hackers peuvent employer pour rendre la détection ou le suivi des recherches difficiles est l'obscurcissement, le chiffrement ou toute autre manipulation de la structure d'un fichier, comme l'utilisation d'un protocole de chiffrement standard.

3 Le processus d’injection | stratégie : la fraude à la défense

C’est une technique qui consiste à exécuter un code personnalisé dans l'espace d'adresse d'un autre processus. Elle fait partie de la fraude à la défense, de l'escalade des privilèges, dans certains cas, de la persistance. La popularité du processus d’injection peut être attribuée aux avantages de se cacher derrière des processus légitimes, qui comprennent, entre autres, l'injection de bibliothèques de liens dynamiques (DLL), l'injection d'exécutables portables, les appels de système ptrace et le détournement de VDSO.

4 La découverte d'informations système | stratégie : la découverte

Elle est un moyen supplémentaire pour un adversaire d'obtenir des informations détaillées sur un système d'exploitation et un matériel, notamment la version, les correctifs, les hotfixes, les services packs et l'architecture. Cela permet d'éclairer les décisions de l'adversaire et de façonner les vecteurs dans lesquels un adversaire poursuit une attaque.

5 Le processus de découverte | Stratégie : Découverte

Comme pour les autres techniques de découverte, l'énumération des configurations du système peut être un élément clé pour éclairer les décisions des adversaires. Cette technique est indépendante de la plate-forme, à l'exception de changements mineurs dans le format de commande.

6 Le Software Packing | stratégie : fraude à l’évasion

Il est associé aux runtime ou aux software packers et consiste à compresser un fichier ou un exécutable initial. Alors que des programmeurs inoffensifs l’ont utilisé pour réduire les coûts de stockage, leurs adversaires favorisent cette technique, car le conditionnement d'un exécutable modifie sa signature de fichier et réduit sa taille, ce qui rend la détection basée sur la signature ou l'empreinte plus difficile.

7 La Dynamic Link Library (DLL) Side-Loading | stratégie : fraude à la défense

Il ne peut être effectué que dans les systèmes d'exploitation Windows, se produit lorsqu'un fichier DLL malveillant usurpé est placé dans un répertoire de sorte que le fichier malveillant est chargé à la place de la DLL légitime. Cette technique aide les acteurs de la menace à échapper aux défenses en introduisant clandestinement du code malveillant dans des services ou des processus légitimes, au lieu d'exécuter des processus nouveaux et non reconnus.

8 Les données chiffrées | stratégie : l’exfiltration

Autre technique très populaire utilisée par les adversaires, en chiffrant les données avant de les exfiltrer, les acteurs peuvent plus efficacement dissimuler le contenu des données volées. Diverses méthodes de chiffrement sont utilisées aujourd'hui.

9 L’exécution par interface de programmation d’application (API) | stratégie : l’exécution

L'utilisation abusive de l'exécution par API (T1106) démontre un abus contradictoire des interfaces d'application légitimes. Cette technique permet plus particulièrement aux utilisateurs d'extraire des données et de s'interfacer à un niveau macro avec des programmes et des scripts.

10 Le protocole de chiffrement standard | Stratégie : la commande et le contrôle

Tout comme pour la technique de données chiffrées, les adversaires peuvent dissimuler le trafic C2 derrière des mécanismes de codage régulièrement utilisés. Cette technique fait partie de la tactique de commandement et de contrôle, qui est considérée comme l'une des dernières étapes d'une attaque.

En guise de conclusion le rapport donne quelques recommandations et actions générales qui peuvent servir de point de départ pour détecter et déjouer les cyberattaques qui reposent sur ces techniques suscitées :

- surveiller les nouvelles instances ou les changements inhabituels apportés aux processus communs, aux fichiers de configuration, aux appels d'API ou aux systèmes de fichiers ;

- surveiller les arguments de commande inhabituels ou fréquents, qui sont souvent utilisés dans le cadre des techniques de découverte ;

- maintenez les programmes antivirus et anti-logiciels malveillants à jour pour garder une longueur d'avance sur les logiciels malveillants nouvellement emballés ou chiffrés ;

- activez les mises à jour automatiques des logiciels pour empêcher les cyberattaquants d'identifier et d'exploiter les systèmes ou les logiciels vulnérables.

Source : Rapport Recorded Future

Et vous ?

Que pensez-vous de ce classement ?

Les recommandations données dans le rapport vous semblent-elles adéquates ?

Voir aussi

Comment déterminer la probabilité que votre entreprise soit la victime d'une cyberattaque en 2019 ?Quelques pistes à explorer

Une cyberattaque mondiale pourrait coûter jusqu'à 193 milliards de dollars, d'après un rapport du projet CyRiM (Cyber Risk Management)

L'Iran va-t-il lancer une cyberattaque contre les Etats-Unis, des responsables US seraient en train de préparer la réponse américaine, selon un rapport

Le site d'Amnesty International Hong-Kong infecté, cette cyber-attaque cible la faille 0-Day d'Internet Explorer

Répondre avec citation

Répondre avec citation

Partager