Bonjour,

Je suis étudiant donc novice, mais comme je suis un touche à tout j'essaie plein de choses.

Il y a peu j'ai entendu parler du protocole IPSec qui a retenu toute mon attention.

Pour test uniquement je souhaiterais connecter deux machines d'un même LAN (même sous-réseau) par IPSec, donc établir un tunnel IPSec entre ces deux machines pour qu'elles communiquent en toute sécurité.

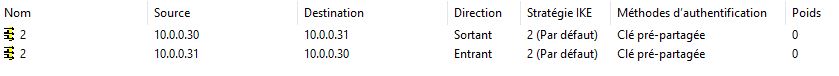

J'ai donc deux machines connectées sur un routeur dont l'adresse IP est 10.0.0.1. Les deux machines tournent sous Windows 10 Pro et possèdent chacune une interface réseau Ethernet dont les adresses IP sont 10.0.0.30 et 10.0.0.31 respectivement (fixes).

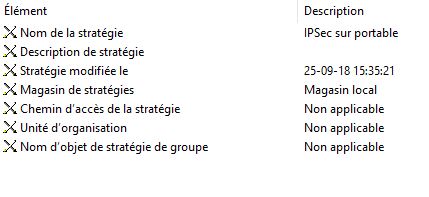

J'utilise les deux consoles Moniteur de sécurité IP et Stratégies de sécurité IP sur Ordinateur pour mettre en place les politiques IPSec.

L'assistant me permet de réaliser ça par exemple sur la machine 1 :

- Point de sortie du tunnel : 10.0.0.31 (point de terminaison du tunnel IPv4)

- Type de réseau : toutes les connexions réseau

Viennent ensuite les filtres (je coche le mode miroir) :

- Adresse source : Mon adresse IP

- Destination : une adresse IP spécifique : 10.0.0.31

- Protocole : n'importe lequel

Et les actions de filtrage:

- Je choisis négocier la sécurité

- Ne pas autoriser les communications non sécurisées

- Sécurité : intégrité et chiffrement

Enfin, je choisis une clé pré-partagée pour l'authentification.

Ma politique IPSec est prête, je clique droit dessus et Attribuer.

Je réalise l'opération strictement inverse sur l'autre machine.

J'entame alors une connexion d'une machine à l'autre : accès à un partage disque, serveur web, etc. accès complet sans problème.

Par contre je vérifie les associations de sécurité grâce au moniteur de sécurité IP et là rien, rien de rien. Pas normal ça ?? Je n'autorise pas les connexions non sécurisées donc si j'ai une communication elle passe forcément par IPSec je pense ?

Voilà je ne sais pas où je foire la configuration mais ça n'a pas l'air de fonctionner en tout cas...

Merci pour votre avis sur la question.

surejam

Répondre avec citation

Répondre avec citation

Partager