Bonjour,

Je commence à devenir un peu marteau sur un problème.

J'ai un ubuntu 17 avec un docker 18.

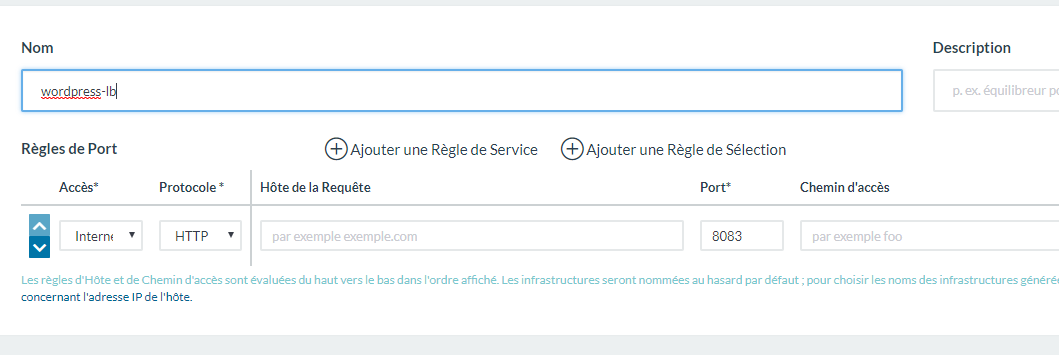

J'ai Nginx installé directement sur ubuntu qui est censé être le point d'entrée dans l'ensemble des requêtes sur le site.

À noter que le docker ne me sert qu'à faire des tests, et les "vrais" services qui tournent ne sont pas sur docker.

Je souhaiterai que les ports exposés publiquement sur docker ne soit accessible qu'au niveau du serveur.

Typiquement, ici, a priori, c'est open bar et on peut accéder au port 8080 du net.

Code : Sélectionner tout - Visualiser dans une fenêtre à part

2

Je n'arrive pas à empêcher que le port (ici 8080) soit accessible via le net. Avez-vous déjà eu le soucis ?

Evidemment, car sinon, cela serait trop simple. Un firewall comme ufw a des soucis avec docker (car docker prend la priorité au niveau des iptables, pour je ne sais quelle raison)

merci,

millie

Répondre avec citation

Répondre avec citation

), cela ne change la règle que pour la chain "DOCKER-USER".

), cela ne change la règle que pour la chain "DOCKER-USER".

Partager