Meltdown et Spectre : des prototypes de logiciels malveillants en circulation

Plus d’une centaine dans le compteur des firmes de sécurité

Google a procédé à la publication des détails relatifs aux failles Meltdown et Spectre le 3 janvier dernier. La firme de Mountain View a, dans le même temps, publié des preuves de concept (PoC) qui ont d’ailleurs été transmises aux industriels en juin 2017. D’après des rapports des firmes de sécurité AV-TEST et Fortinet, l’expérimentation avec ces PoC bat son plein.

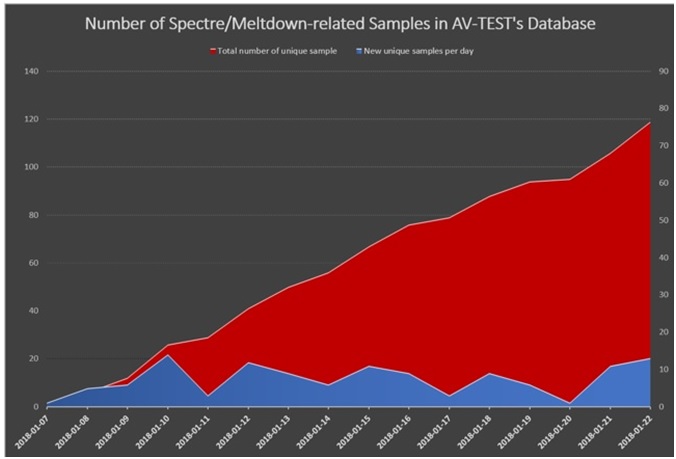

Si aucune victime n’est à déplorer à ce jour, il faut souligner que d’après des informations tirées de la base de données virale d’AV-TEST, 119 programmes uniques exploitant ces failles sont apparus entre le 7 et le 22 janvier. Il n’est donc pas difficile de faire l’hypothèse selon laquelle à date le nombre de tels logiciels est plus important.

Pas de panique pour le moment puisque d’après Fortinet, les échantillons analysés sont tous basés sur les preuves de concept mises à la disposition du public par Google. Il s’agirait donc plutôt de logiciels de démonstration qui exploitent lesdites failles, mais ne causent pas encore de dégâts. Le mystère demeure quant à savoir qui est derrière les logiciels détectés. On peut toutefois penser que ces derniers émanent de chercheurs en sécurité dans le cadre de leur travail ou de cybercriminels qui cherchent à transformer les vulnérabilités en armes.

Microsoft a récemment publié une mise à jour de désactivation des correctifs (proposés par Intel) de la vulnérabilité Spectre , preuve que le degré de complexité de ces failles, particulièrement celui de la variante 2 de Spectre, est considérable. Elles ne devraient donc pas intéresser le premier venu d’autant plus que le vecteur d’exploitation le plus évident (JavaScript) est neutralisé. Microsoft a, par le biais de Windows Update, déployé la mise à jour KB4056890 pour les utilisateurs du navigateur Edge au sein de la Fall Creators Update en date du 3 janvier. Pour ce qui est de Mozilla, une version mise à jour de Firefox Quantum (la 57.0.4) est désormais disponible. Quant à Google Chrome, la version 64 disponible depuis le 23 janvier, intègre les protections nécessaires. On voit donc beaucoup plus de groupes de cybercriminels financés par des États s’intéresser à ces vulnérabilités.

Toutefois, des projets publiés sur GitHub permettent de se rendre compte du potentiel destructeur que les cybercriminels capables de transformer ces vulnérabilités en armes auront sous la main. Meltdown exploite une faille processeur et permet à un attaquant d’exfiltrer des informations de la mémoire du noyau du système d’exploitation. Un contributeur a publié une vidéo de reconstruction d’image de chat à partir de données récupérées dans la mémoire, ce, en exploitant la PoC de cette faille.

Ce n’est donc peut-être qu’une question de temps avant que les victimes se comptent en nombre comme dans le cas de WannaCry. Il conviendrait donc déjà de prendre les mesures qui s’imposent. Microsoft a publié un outil de diagnostic pour faire l’état de ses protections sous Windows. Des outils similaires existent sous Linux. L’application des correctifs publiés par les éditeurs de systèmes d’exploitation dès le 3 janvier devrait suffire à se prémunir contre les attaques exploitant Meltdown. Pour ce qui est de Spectre, il faudra peut-être se tourner vers Google qui, semble-t-il, propose la meilleure solution.

Sources

Google +

Fortinet

Votre opinion

Combien de temps d’après vous faudra-t-il encore attendre avant que des armes exploitant ces failles n'émergent ?

Voir aussi

Windows : vous n'avez pas reçu les mises à jour de sécurité contre la vulnérabilité Meltdown ? Microsoft donne des explications

Vulnérabilités Meltdown et Spectre : Intel devrait livrer ses premiers processeurs dotés de protections intégrées plus tard cette année

Répondre avec citation

Répondre avec citation

Partager