Une faille dans Android permet à un attaquant d’enregistrer l’activité de l’écran et l’audio système

Lollipop, Marshmallow et Nougat concernés

Le système d’exploitation Android est présent sur des milliards de dispositifs de par le monde et, en tant que logiciel, n’échappe pas à une des règles du test qui stipule que l’absence des failles est une utopie. Les chercheurs de la firme de sécurité MWR InfoSecurity ont mis une nouvelle vulnérabilité du système d’exploitation à nu. Remontée à Google début janvier 2017 par l’équipe de chercheurs, elle permet à un attaquant d’abuser d’une application pour amener un utilisateur à enregistrer l’activité de son écran à son insu. La note d’information des chercheurs fait également état de la possibilité de siphonner l’audio du système.

La vulnérabilité affecte les smartphones qui font tourner les distributions Lollipop, Marshmallow et Nougat ; c’est dire qu’au moment où ces lignes sont écrites, plus de 75 % des dispositifs Android sur le marché sont concernés. En cause, le framework MediaProjection qui a lancé avec la distribution Lollipop et dont le rôle est de permettre aux développeurs de capturer l’activité de l’écran d’un smartphone.

D’après ce que rapportent les chercheurs de la firme de sécurité MWR InfoSecurity, dans les distributions antérieures à Lollipop, les applications dotées de fonctionnalités de ce type devaient soit être dotées de privilèges root, soit être signées avec des clés spéciales, ce qui laisse penser qu’elles étaient réservées à des fabricants d’équipements d’origine. À partir de Lollipop, elles sont accessibles à des développeurs tiers via ce framework et la conséquence est qu’ils n’ont besoin ni de privilèges root, ni de signatures d’applications.

De plus, comme le notent les chercheurs de la firme de sécurité, il n’est pas nécessaire de requérir des permissions via le fichier manifest de l’application. « Pour utiliser le service, une application n’a qu’à en requérir l’accès via un Intent. L’accès au service est accordé via l’affichage d’une invite système qui prévient l’utilisateur que l’application requiert la permission de capturer l’activité de l’écran », écrivent les chercheurs. En principe, l’utilisateur est prévenu de l’activité qui fait problème sauf que les chercheurs de la firme de sécurité ajoutent qu’il est possible de superposer une invite malicieuse à celle générée par le système. Un message bien placé et l’utilisateur de l’application se fait rouler.

« Cette vulnérabilité tient principalement à ceci que les versions d’Android affectées sont incapables de détecter qu’une invite système a été partiellement masquée », ajoutent les chercheurs.

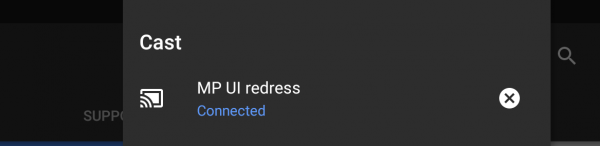

À date, seule la distribution Oreo du système d’exploitation Android contient un correctif à ce problème. Les anciennes distributions du système d’exploitation restent donc vulnérables. Toutefois, les chercheurs de la firme de sécurité précisent que ce type d’attaque n’est pas totalement silencieux. D’après ces derniers, une application qui accède à ce service génère une notification dans la barre dédiée à cet effet. Les utilisateurs devront porter une attention particulière à la présence d’une icône screencast tel qu’illustré ci-dessus. Moralité : attention aux applications que l'on télécharge. Fort heureusement, dans ce cas il y a un point d'appui pour la vigilance.

Source

MWR InfoSecurity

Votre avis

Que pensez-vous de cette vulnérabilité ?

Voir aussi

Android : les utilisateurs exposés à une panoplie d'attaques par le biais de deux permissions de l'OS, des démos sont disponibles

Répondre avec citation

Répondre avec citation

Partager