Un hacker peut envoyer des instructions à un malware installé sur un ordinateur via un scanner

Tour d’horizon des algorithmes mis en œuvre

Des chercheurs de l’université Ben-Gurion en Israël ont tour à tour démontré qu’il était possible de mettre à profit le bruit émis par un ventilateur de PC pour en extirper des données et d’exploiter le clignotement d’une DEL pour extraire des informations d'un PC à distance. Tout récemment, une équipe mixte de l'université Ben-Gurion et de l’institut Weizmann en Israël a publié une nouvelle preuve de concept (PoC) : l’utilisation d’un scanner comme canal de communication pour actionner un malware préalablement installé au sein de l’organisation dans laquelle il se trouve.

Dans leur production scientifique, les chercheurs expliquent que ce type d’attaque pourrait servir à actionner un ransomware à distance pour chiffrer des données en temps voulu, ou même effacer des fichiers à distance, mettant ainsi à mal une organisation.

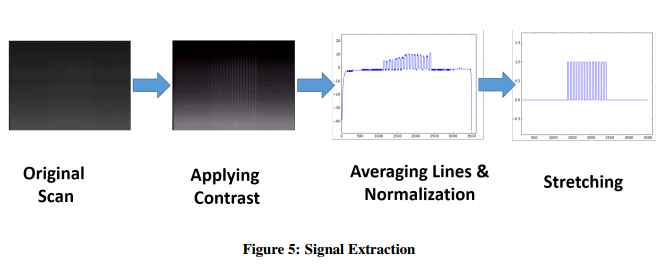

Le schéma d’attaque des chercheurs est basé sur le fait que le processus de scan est essentiellement de la conversion de luminosité en charges électriques. Au centre du dispositif expérimental réside un scanner entrouvert. Le flux d’informations nous est donné dans la figure ci-dessous.

Le malware préalablement installé dans un ordinateur lance un scan pour récupérer des commandes à des intervalles de temps connus de lui et du hacker. Lesdites commandes sont en réalité une image des impulsions lumineuses contrôlées à distance par le hacker. Les commandes transmises à distance par l’attaquant sont ensuite exécutées par le malware. Le malware peut ensuite notifier le hacker du statut de l’opération, via le scanner.

Les chercheurs ont adopté un protocole de communication adapté au principe de fonctionnement du scanner. À la source allumée correspond un « 1 » logique qui se reflète dans un scan par une raie claire, l’état inverse de la lampe se voyant attribuer le « 0 » logique qui se répercute dans un scan par une raie sombre. La trame à destination du (ou en provenance du) scanner est au format 1101-cmd-1101, les quartets 1101 permettant de délimiter le début et la fin de la commande (cmd).

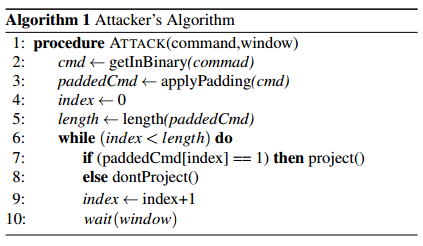

Lors d’une attaque, la commande est passée en paramètre à une fonction qui la sauvegarde sous forme de tableau binaire (ligne 1 de l’algorithme). Les délimiteurs de commande sont ensuite ajoutés en suffixe et préfixe (ligne 2 de l’algorithme). La trame au format 1101-cmd-1101 est alors sauvegardée dans un tableau (ligne 3 de l’algorithme) . Ce tableau est parcouru par l’algorithme et les bits à « 1 » dans celui-ci provoquent l’allumage de la source lumineuse, ceux à « 0 » provoquant son extinction. Au terme du parcours du tableau, la commande a été transmise.

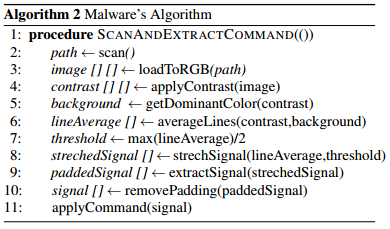

Le malware réceptionne les trames en provenance du scanner en exécutant l’algorithme conçu à cet effet.

Il initie premièrement le scan (ligne 1 de l’algorithme), puis charge l’image obtenue en mémoire au format RGB (ligne 2 de l’algorithme). L’image est ensuite moyennée et normalisée (lignes 4 à 8) et la commande en provenance du scanner extraite (lignes 9 à 10). Le malware n’a alors plus qu’à exécuter la commande (ligne 11). La figure ci-dessous donne un visuel de la transformation opérée par les lignes 2 à 8 de l'algorithme.

En se plaçant dans des conditions favorables à leur expérimentation (malware préalablement installé sur la machine distante, scanner entrouvert, scanner dans le champ de visibilité de la source lumineuse), les chercheurs ont réussi, via ce schéma d’attaque, à faire la démonstration de la suppression de fichiers pdf et du chiffrage de dossiers sur des ordinateurs distants.

Toutefois, comme ils le rappellent, leur système est totalement dépendant de l’ouverture du capot du scanner servant de canal de communication. Les avancées actuelles de leurs travaux ne leur ont pas permis de transmettre des commandes à un PC avec un scanner dont le capot est clos.

Source : Publication

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

USBee : le logiciel qui se sert du bus de données d'un connecteur USB pour transmettre secrètement des données, et contourner une sécurité air gap

Répondre avec citation

Répondre avec citation

Partager