Un procureur de Manhattan a demandé à Apple d'inverser le chiffrement de ses dispositifs,

pour mettre un terme à une guerre d'armements avec le FBI

Dans l’édition 2016 de son rapport sur le chiffrement sur smartphones et la sécurité publique, Cyrus Vance, un procureur de Manhattan, a déclaré qu’il souhaite que le chiffrement d’Apple retourne à ce qu’il était en 2014. À cette époque, il était possible pour les forces de l’ordre d’extraire des informations des dispositifs Apple après avoir obtenu un mandat.

« Ne rien faire à ce sujet alimentera l’interminable course à l'armement entre l'industrie privée et les forces de l’ordre, dans laquelle le secteur privé conçoit des dispositifs de plus en plus inaccessibles et le gouvernement cherche des moyens de plus en plus sophistiqués pour hacker ces dispositifs », a expliqué le procureur. Il estime qu’un tel système ne sert pas l’intérêt public et estime que « la législation fédérale est notre seule chance d’y mettre un terme ».

Pourquoi le pense-t-il ? Tout d’abord, « cela est extrêmement coûteux pour les forces de l’ordre. Les rapports estiment que l’extraction de données par un tiers uniquement sur l'iPhone dans l'affaire San Bernardino a coûté près d'un million de dollars. Une telle dépense n'est tout simplement pas acceptable pour les milliers de services locaux et d’États chargés de faire respecter la loi à travers les États-Unis ».

Ensuite, « cela prendrait trop de temps et les victimes en souffriront dans l'intervalle. Les efforts du FBI pour accéder au smartphone de Farook ont pris des mois, ce qui est trop long pour de nombreux cas dans lesquels le temps est essentiel pour porter des accusations criminelles, s’assurer un procès rapide, localiser des disparus ou déterminer si une autre attaque est imminente ».

De plus, « le travail de piratage n'est pas facilement réplicable, donc le FBI ne pourrait pas simplement guider les forces de l’ordre pour leur expliquer comment pirater les iPhone 5Cs, ni même pénétrer facilement les iPhone 5C qui sont en sa possession. La méthode utilisée pour accéder aux données contenues sur l'iPhone de Syed Farook dans l'affaire de San Bernardino fonctionnerait seulement sur le modèle particulier de l’iPhone de Farook (5C) associé à la version d’iOS qui était en cours d'exécution sur le périphérique ».

Sans compter que « même si le travail du FBI était facilement reproductible, il aurait une “durée de vie” relativement courte étant donné qu’Apple a déclaré qu’à chaque fois qu'il trouve une faille dans sa sécurité, il va tenter de la colmater pour atteindre son objectif d’imprenabilité. La solution du FBI ne fonctionnera que jusqu'à ce qu’Apple trouve et corrige la faille qui a permis au FBI de voir le contenu du téléphone ».

Et enfin « il serait difficile de présenter des éléments “piratés” de preuve durant un procès. Présenter des données obtenues par piratage informatique ou par d'autres moyens non fournis par le système d'exploitation peut être plus difficile que présenter des données obtenues par un processus qui a été conçu par le fabricant du smartphone ou l’éditeur du système d'exploitation car il peut y avoir des questions importantes sur l'authenticité, l'intégrité et l'exhaustivité de l'information qui a été obtenue par le piratage. Sans compter qu’il pourrait y avoir de longues et coûteuses batailles judiciaires autour des méthodes de piratage qui pourraient être évitées si les données pouvaient être extraites par un moyen fourni par le fabricant du système d'exploitation ».

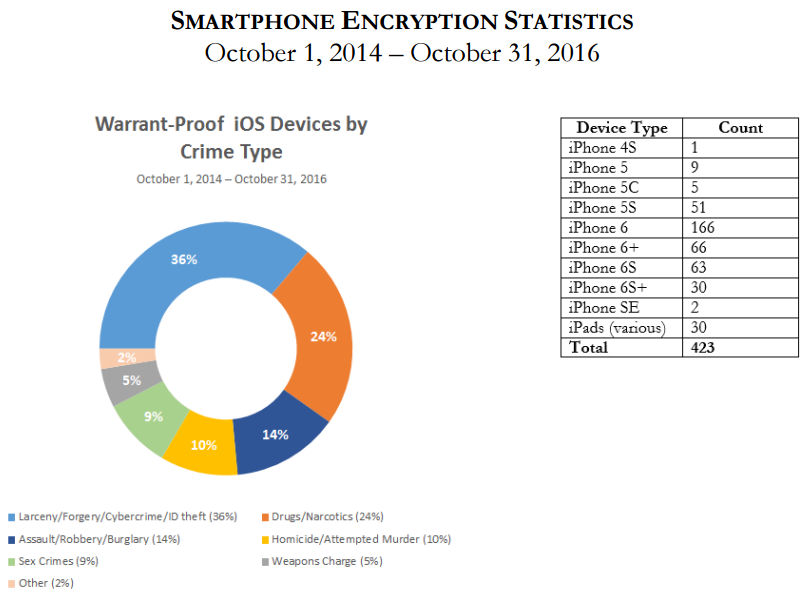

Vance a rappelé avoir à son actif plus de 420 « saisies légales de dispositifs Apple » avec lesquels ses employés ne peuvent pas travailler. 10 % de ces appareils sont liés à des enquêtes sur des meurtres et tentatives de meurtres, 9 % sont liés à des crimes sexuels. « Comme l'illustre l'attentat terroriste de San Bernardino en décembre 2015 ainsi que le nombre toujours croissant de smartphones légalement perquisitionnés et qui ne sont pas accessibles par les forces de l’ordre, la menace à la sécurité publique augmente rapidement », a-t-il regretté.

Selon lui, « le chiffrement par défaut des dispositifs n'augmente pas de façon significative la protection des utilisateurs de smartphones contre des pirates et exiger que le fabricant ou l’éditeur conserve une clé pour accéder à ces smartphones ne mettrait pas en danger ces utilisateurs ».

Source : rapport du procureur (au format PDF)

Et vous ?

Partagez-vous son avis ?

Répondre avec citation

Répondre avec citation

Partager