Les exploits réussis sur des vulnérabilités sur Flash montent en flèche,

d'après un rapport de Cisco

Cisco rapporte que les exploits réussis sur des vulnérabilités sur Flash montent en flèche, en partie parce qu'ils sont rapidement intégrés dans des kits comme Angler et Nuclear qui profitent des failles pour lesquelles les entreprises n’auront pas rapidement appliqué de correctif, les laissant donc vulnérables aux attaques. Les auteurs de ces kits d’exploits inclus des exploits de nouvelles vulnérabilités publiées sur un intervalle de quelques jours après qu’elles soient publiquement annoncées. L’efficacité des exploits de ces kits est renforcée par le fait que les utilisateurs ne parviennent pas à installer des correctifs de ces vulnérabilités en temps opportun. « Il semblerait que de nombreux utilisateurs ont du mal à rester à jour avec Adobe Flash et peuvent peut-être ne même pas être au courant de l’existence desdites mises à jour », a avancé Cisco.

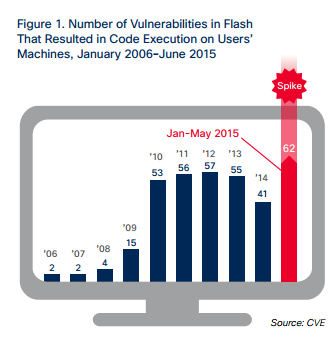

Dans l’édition 2015 de son Midyear Security Report, Cisco rappelle que, pour les cinq premiers mois de 2015, le projet Common Vulnerabilities and Exposures (CVE) a publié 62 vulnérabilités dans Adobe Flash Player qui résultaient de l’exécution du code sur les machines des utilisateurs. Comme le montre la figure ci-dessous, en 2014 seuls 41 pour cent de ces types de vulnérabilité ont été identifiés. Le second pic le plus important de ces vulnérabilités a été observé en 2012 avec 57 vulnérabilités. Cisco estime que, si la tendance actuelle de l’activité est soutenue durant le reste de l’année, 2015 pourrait observer plus de 100 de ces exploits, « ce qui serait un record de tous les temps ».

En plus d’intégrer rapidement de nouveaux exploits, Angler possède d'autres caractéristiques qui accroissent son efficacité. D’ailleurs Cisco rappelle que plus tôt cette année, il avait signalé que le kit d’exploit Angler était l’un des kits à surveiller le plus à cause de son utilisation innovante des vulnérabilités sur Flash, Java, Microsoft Internet Explorer mais également Silver Light. « Jusqu’à présent en 2015, Angler se présente comme le leader dans la sophistication et l’efficacité des kits d’exploits », a estimé l’équipementier.

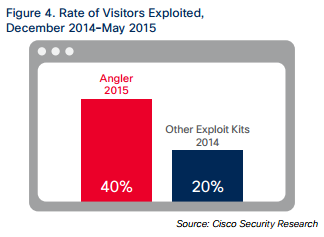

En effet, le kit peut identifier les faiblesses des machines des victimes et télécharger les logiciels malveillants appropriés pour les exploiter. Ce qui a apporté un taux de réussite de 40 pour cent lors des attaques menées entre décembre 2014 et mai 2015, soit le double du pourcentage des autres kits d’exploit comme l’a indiqué le rapport.

Angler utilise le Domain Shadowing pour piéger les victimes. Dans la pratique, cette technique consiste à compromettre les comptes de noms de domaine légitimes inscrits, puis, par la suite, enregistrer un sous-domaine sous le domaine légitime compromis qui va alors servir à dispatcher du contenu malveillant. Ce qui rend encore cette technique efficace c’est que, « à moins que les utilisateurs n’examinent leurs informations de comptes, ils ne sauront même pas que de tels sous-domaines existent ».

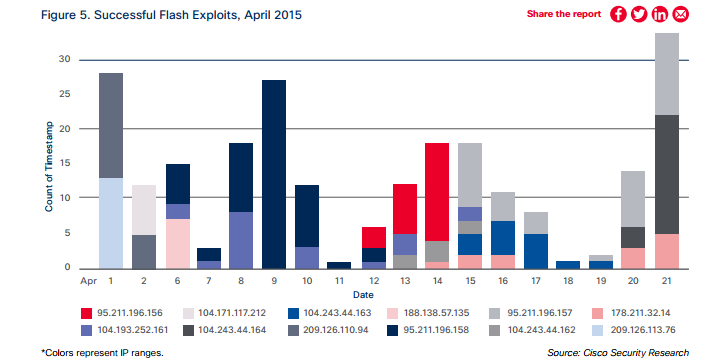

Si le Domain Shadowing n’est pas nouveau, Cisco avance que l’utilisation de cette technique a augmenté de façon substantielle depuis décembre 2014. D’ailleurs, d’après ses analyses, Cisco estime qu’Angler est responsable de 75 pour cent de toutes les activités de sous domaine connus de ce genre. L’équipementier avance même que le kit d’exploit distribue une large gamme de logiciels malveillants y compris le ransomware Trojan Cryptowall. En plus d’utiliser le Domain Shadowing, ce kit d’exploit utilise de multiples adresses IP pour rendre la détection plus difficile. La figure ci-dessous montre à quelle fréquence Angler peut changer d’adresse IP par jour.

Le rapport conseille aux professionnels de la sécurité en entreprise d’être à l’affût des logiciels malveillants conçus pour échapper à la détection et également endommager les systèmes d’exploitation de la machine qu’il infecte si les efforts de détection deviennent trop persistants. Comme exemple, Cisco a mentionné Rombertik, car il effectue des opérations inutiles alors qu’il est dans un sandbox de sécurité dans l’optique d’attendre la fin de l’analyse ou de retarder sa découverte.

Rombertik tente d'écraser les enregistrements master boot et, s’il échoue, il va détruire tous les fichiers dans les dossiers personnels des utilisateurs. S’il réussit à passer inaperçu, alors il va amorcer sa fonction principale qui est le vol des données entrées dans les navigateurs. « Il y a fort à parier que non seulement les autres auteurs de logiciels malveillants vont s’approprier des techniques de Rombertik, mais en plus vont les rendre plus destructrices », a avancé le rapport.

Le rapport indique que des erreurs de codage continuent à introduire des failles exploitables dans le logiciel : « les fournisseurs doivent mettre davantage l'accent sur la sécurité dans le cycle de développement, ou ils vont continuer à dépenser temps et argent dans l’optique de détecter, corriger et signaler ces vulnérabilités ».

Source : Midyear Security Report (au format PDF)

Forum flash

Forum sécurité

Répondre avec citation

Répondre avec citation

Partager