Mac OS X : des téléchargements non sécurisés permettent des exploits « dylib »

qui déjouent la surveillance de Gatekeeper d'Apple

Patrick Wardle, ex-chercheur en sécurité de la NSA et la NASA et actuellement directeur de recherche chez la startup de sécurité SynAck, explique avoir trouvé un moyen pour tromper la vigilance du logiciel de sécurité Gatekeeper d'Apple. En contournant le mécanisme de détection des logiciels malveillants de Gatekeeper, il arrive à introduire des implants sur les Macs pour voler les données personnelles des utilisateurs.

Sa nouvelle technique pour passer à travers les mailles du logiciel d'Apple repose sur deux découvertes qu'il a faites. D'abord tous les meilleurs produits anti-virus pour Mac utilisent des lignes non chiffrées HTTP pour leurs téléchargements plutôt que HTTPS.

La deuxième est une faille dans le fonctionnement de Gatekeeper. Le logiciel ne vérifie pas tous les composants des fichiers de téléchargement Mac OS X, selon Wardle. Le chercheur en sécurité note en effet qu'il peut glisser une version malveillante de ce qui est connu comme un fichier « dylib » dans les téléchargements légitimes effectués via HTTP pour infecter Mac et voler les données de l’utilisateur. Les fichiers dylib (bibliothèques dynamiques) sont en fait conçus pour être réutilisés par les différentes applications et sont censés les faire fonctionner plus efficacement.

La technique d'attaque de Wardle lui permet donc d'abuser de ces téléchargements non sécurisés et contourner les protections dans les Macs d'Apple sans se faire prendre. En effet, il parvient à intercepter les téléchargements de logiciels via HTTP. Ensuite il injecte dans le téléchargement une application légitime vulnérable, c'est-à-dire qui pourra utiliser ces dylib malveillants. L'application injectée est alors mélangée dans le fichier .dmg. Ni l'application légitime, ni sa signature ne sont modifiées. De cette manière, Gatekeeper ne remarquera rien de suspect, et l'implant pourra passer facilement le contrôle.

« HTTPS devrait empêcher les attaquants d'être en mesure d'intercepter et d'infecter les téléchargements légitimes. » A dit le chercheur en sécurité. « Puisque nous ne modifions pas réellement l'application originale téléchargée, nous infectons plutôt le .dmg en ajoutant un dylib malveillant et l'application n'est pas modifiée mais vulnérable, aucune signature d'application n'est brisée, c'est pourquoi l'attaque réussit ». A-t-il ajouté.

Si l'attaquant doit d'abord être sur le même réseau que le Mac ciblé, il doit aussi trouver des applications vulnérables à injecter dans le téléchargement intercepté.

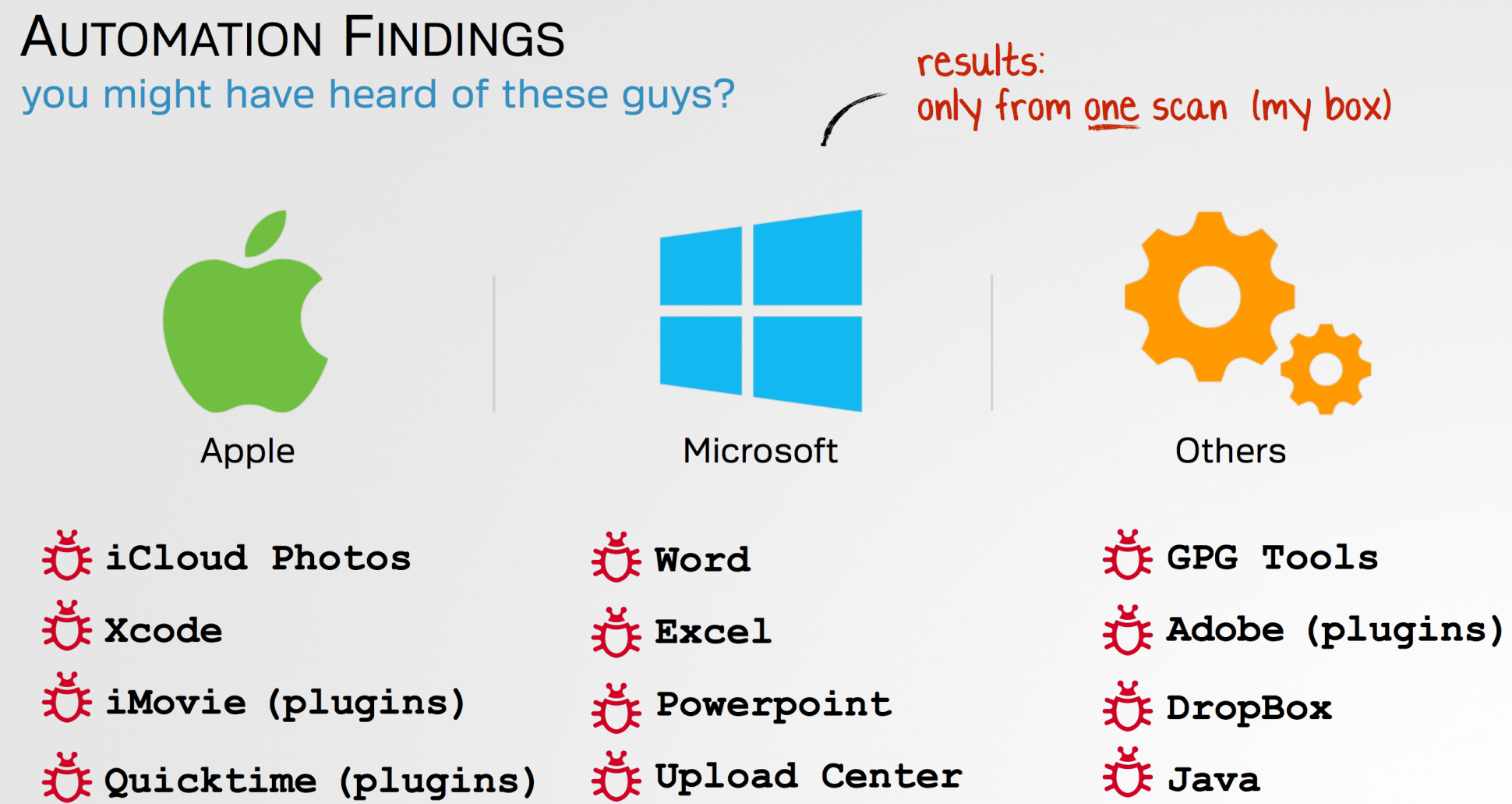

A ce niveau, Wardle note que trouver des applications vulnérables n'a pas non plus été une chose difficile. Il a créé un scanner qui recherche les applications qui utilisent ces dylib et il en a trouvé environ 150 sur sa machine. Parmi ces applications, on compte des logiciels très populaires comme Word et Excel. La liste comprend également le propre iCloud Photos d'Apple, Dropbox, l'outil de développeur d'Apple appelé XCODE, et le logiciel de gestion des clés de chiffrement GPG Keychain d'Apple.

Wardle croit qu'Apple devrait ré-architecturer son système et renforcer les capacités de Gatekeeper pour corriger la faille, mais la firme n'a pas réagi après à ses recherches.

Par contre, du côté des éditeurs de logiciels de sécurité impliqués, F-Secure et Intego ont déjà pris des mesures pour sécuriser les téléchargements de leurs produits, alors qu'Avast n'y voit pas de problème.

D’après un porte-parole d'Avast, « HTTPS vous donne principalement deux avantages sur http, l'une étant la communication chiffrée et l'autre la vérification par les pairs. Lors du téléchargement du DMG, il n'y a rien qui justifie le chiffrement, aucune information privée n'est impliquée. Et la vérification par les pairs n'est pas nécessaire. » Autrement dit, le chiffrement HTTPS n’est pas nécessaire.

Des exploits similaires avec DDL ont infecté Windows depuis plus de 15 ans. Et les recherches de Wardle montrent que Mac OS X d'Apple n'est pas non plus à l'abri. L'ex-chercheur en sécurité de la NASA et la NSA a présenté ses résultats à la conférence CanSecWest sur la sécurité pendant laquelle il a livré une application pour rechercher les dylib malveillants et vérifier si un utilisateur a été victime d'une telle attaque.

Source : Forbes

Et vous?

Qu'en pensez-vous?

Répondre avec citation

Répondre avec citation

Partager