Quels ont été les systèmes les plus vulnérables en 2013 ?

Internet Explorer, Java et Chrome en tête du classement de GFI Labs

GFI Labs vient de publier un rapport sur les menaces de sécurité en 2013, afin de prévoir les susceptibles problèmes de sécurité qui pourraient arriver dans les années à venir.

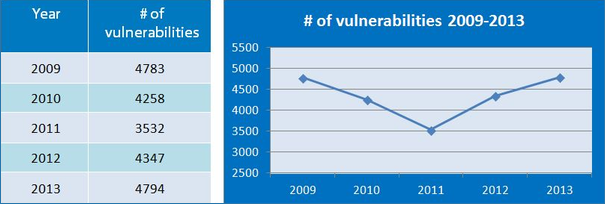

Après analyse des chiffres du National Vulnerability Database (NVD), GFI Labs estime qu’en 2013, les chercheurs en sécurité ont découvert en moyenne 13 nouvelles vulnérabilités par jour. Un total de 4794 failles de sécurité ont été signalées en 2013, dont le tiers a été marqué comme « critiques ». Ce chiffre représente le plus élevé enregistré au cours des cinq dernières années.

Le rapport de GFI Labs ressort également les applications, systèmes d’exploitation et les sociétés dont les produits ont enregistré le plus de signalisations de failles de sécurité au cours de l’année 2013.

On apprend ainsi qu’Oracle est l’entreprise qui a enregistré pendant cette période le plus de vulnérabilités sur ces produits. 514 failles de sécurité ont été signalées pour les produits de l’éditeur. Java a lui seul représente 193 failles, avec plus de 100 qui ont été classifiées de gravité critique. Oracle est suivi par Cisco (373 failles) et Microsoft (344 failles).

En ce qui concerne les applications, Internet Explorer enregistre le plus de vulnérabilités critiques (117). Le navigateur est suivi par Java et Chrome (100 failles critiques découvertes).

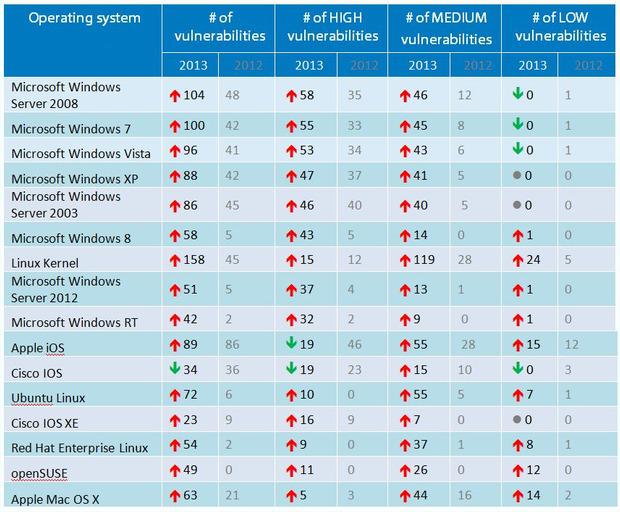

Du côté des systèmes d’exploitation, les produits de Microsoft se partagent le top 5 du classement. Windows 7 qui n’avait enregistré que 42 failles en 2012 (dont 33 critiques), voit ce chiffre passer à 100, pour 55 failles critiques. Pratiquement tous les OS ont fait face à une augmentation considérable du nombre de vulnérabilités en 2013.

La croissance importante du nombre de vulnérabilités en 2013 montre que le développement des nouveautés prône sur l’aspect sécurité des applications ?

Source : GFI Labs

Répondre avec citation

Répondre avec citation

Je fais appel aux esprits de Ritchie, Kernighan, Stroustrup et Alexandrescu

Je fais appel aux esprits de Ritchie, Kernighan, Stroustrup et Alexandrescu

Partager