Bonjour,

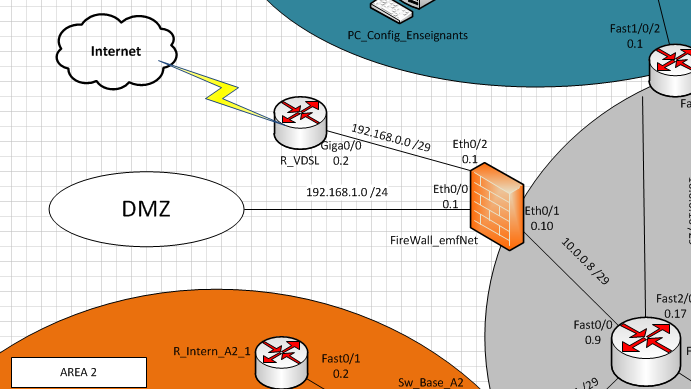

j'ai une question/problème, voilà la configuration de mon réseau:

Je n'arrive pas à sortir de mon réseau privé (backbone avec 10.0.0.0 255.0.0.0) sur mon routeur vdsl puis internet (les pings dans le réseau interne marche, je peux ping depuis le firewall vers internet et idem pour mon routeur vdsl, mais impossible de ping depuis un routeur interne vers l'exterieur. Je ne passe pas le firewall).

voilà ma config:

Je précise que telnet ne marche pas non plus mais serait supposé marcher...j'ai aussi tenté de supprimer les ACL et d'en mettre une autorisant tout ( permit ip any any).

Code : Sélectionner tout - Visualiser dans une fenêtre à part

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

J'espère avoir été clair et que quelqu'un puisse m'apporter son aide.

Répondre avec citation

Répondre avec citation

Partager