Kaspersky débusque Careto, la campagne de cyber espionnage à échelle internationale qui se joue des pays,

des institutions publiques et des compagnies pétrolières, plus de 31 pays touchés depuis 2007

A l’occasion du Security Analyst Summit 2014(TheSAS2014) qui se tient cette année à Punta Cana en République Dominicaine, l’équipe de recherche de Kaspersky Lab a annoncé la découverte d’une campagne de cyber espionnage à échelle internationale.

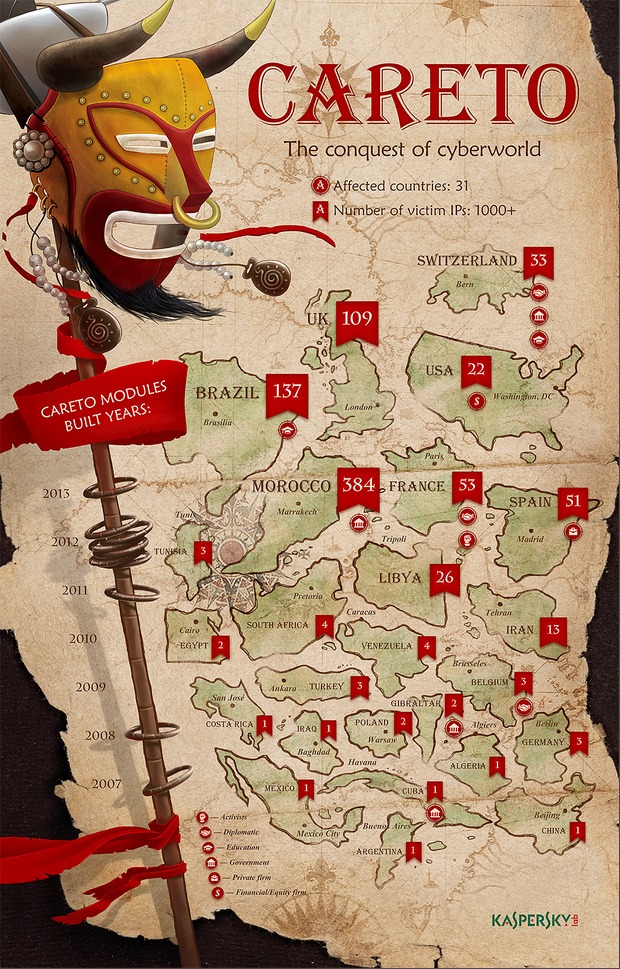

La campagne dite « Careto » et qui a été surnommé par les analystes « Mask » (Careto signifie en anglais Mask), aurait visé principalement des agences gouvernementales, des bureaux diplomatiques, des ambassades ou encore des compagnies activant dans le secteur des énergies, des institutions de recherche, des entreprises privées, sans oublier des activistes ou des militants connus. Kaspersky Lab a recencé plus de de 1000 IP uniques (380 IP correspondent à l’espionnage ciblant des personnalités) et 31 pays touchés, en tête de liste : Maroc, Brésil, Royaume-Uni, Espagne et France.

La firme de sécurité a par le passé déterré plusieurs programmes/campagnes d’espionnage, qu’on dénomme APT (Advanced persistent threat) telles que : Flame, RedOctober, NetTraveler ou encore tout récemment Kimsurky, toutefois jamais une campagne n’avait atteint un tel paroxysme et une aussi longue longévité, quand on sait que les premières traces remontent à 2007.

Dans le cadre de « Mask », l’attaquant recourait à l’hameçonnage via l’envoie de spams, les urls utilisées renvoyaient alors vers de faux sites web qui se faisaient passés pour des médias espagnols ou étrangers connus comme « Washington Post » et « The Guardian ». Les sites web hébergeaient des backdoors et des malwares qui s’installaient à l’insu de la cible quelle que soit la plateforme utilisée, d’ailleurs Kaspkersy Lab a révélé que ni Windows ni Mac OS X ou Linux n’ont été épargnés, de plus de fortes suspicions planent sur une éventuelle infection des OS mobiles iOS et Android.

Suite à l’installation du premier programme malveillant il devient fort difficile d’arrêter l’attaquant, car plusieurs failles étaient exploitées, pire encore d’autres modules venaient se greffer au premier programme, vu son architecture modulaire complexe. Parmi les failles exploitées et les attaques utilisées figurent, des failles web JAVA et Adobe Flash Player (La faille CVE-2012-0773), des installations de plugins malicieux sur IE, Firefox et Chrome, le recours à des certificats électroniques signés par une compagnie bulgare méconnue (ou factice) dénommé Tecsystem.Ltd, l’installation de 02 dangereux backdoors SGH et SBD ou encore de rootkits et de bootkits. Ainsi l’attaquant était en mesure d’intercepter le trafic réseau et de collecter un grand set d’informations sur les systèmes infectés comme les conversations Skype, les clés PGP et SSH, les configurations VPN, les fichiers de configuration RDP, les captures d’écran, ainsi que les données extraites des appareils Nokia.

Kaspersky Lab a fait cette découverte, après avoir détecté d’anciennes versions corrompues de ses produits, à savoir Kaspersky Workstations 6.0.4 et versions antérieures ou encore des versions non mis à jour de Kaspersky Anti-Virus & Kaspersky Internet Security 8.0.

Après cela l’équipe de Kaspersky a eu recourt à un sinkhole des serveurs C&C (Command & Control) ce qui a permis d’analyser « Mask ». Les premières constations font état, d’attaquants qui sont des locuteurs natifs de l’espagnol, ce qui n’est pas très commun aux APT. Autres faits stupéfiants, l’incapacité d’identifier certains modules qui recouraient à des outils et à des techniques de cryptographie utilisés généralement par les gouvernements ou les départements de défense. Citant les propos des analystes de Kaspersky lab « Le degrés de professionnalisme dont a fait usage le groupe auteur de cette campagne est sans égale, allant jusqu’au monitoring des infrastructures utilisées, l’arrêt temporaire des opérations pour se prémunir des éventuelles suspicions, la restriction des droits d’accès pour freiner les utilisateurs les plus curieux, le recours à la dissimulation et l’offuscation des preuves de toute contamination à la place de la suppression logique des fichiers compromis ».

Au final, tous ces arguments portent à croire que « Mask » est le fruit d’un groupe d’activiste cautionné/sponsorisé par un état, mais lequel ? Pour l’heure aucune information ne permet de répondre à la question. À noter que depuis janvier 2014, « Mask » a brusquement était mis à l’arrêt, toutefois cela ne présage pas forcément de bonnes nouvelles, car la campagne pourrait être relancée à tout moment selon Kaspersky Lab.

Sources : Annonce de Kaspersky Lab, Publication détaillée sur Mask

Et vous ?

Qu’en pensez-vous ?

Quel serait ce mystérieux pays à l’origine de « Mask » ?

Pensez-vous que c’est le fruit de la NSA ?

Répondre avec citation

Répondre avec citation

Partager