De nouvelles vulnérabilités du protocole 5G permettent le suivi de la localisation

selon une étude d'AdaptiveMobile

Une étude réalisée à la fin de l'année dernière par les chercheurs d'AdaptiveMobile, une entreprise de cybersécurité spécialisée dans la sécurité des réseaux mobiles, a révélé de nouvelles vulnérabilités dans le protocole 5G. Ces vulnérabilités pourraient être utilisées de manière abusive pour faire planter des segments de réseau et extraire les données des utilisateurs, comme les informations de localisation. AdaptiveMobile a partagé ses conclusions avec la GSM Association (GSMA) le 4 février 2021, et les vulnérabilités ont par la suite été collectivement désignées comme CVD-2021-0047.

Comprendre les vulnérabilités qui affectent le protocole du réseau 5G

La 5G est une évolution de la technologie actuelle des réseaux cellulaires à large bande 4G. Elle repose sur ce que l'on appelle "une architecture basée sur les services" (SBA – service-based architecture) qui fournit un framework modulaire pour déployer un ensemble de fonctions réseau interconnectées. Cela donne la possibilité aux consommateurs de découvrir et d'autoriser leur accès à une pléthore de services. Les fonctions de réseau sont également chargées d'enregistrer les abonnés, de gérer les sessions et les profils d'abonnés, de stocker les données des abonnés et de connecter les utilisateurs à l'Internet via une station de base.

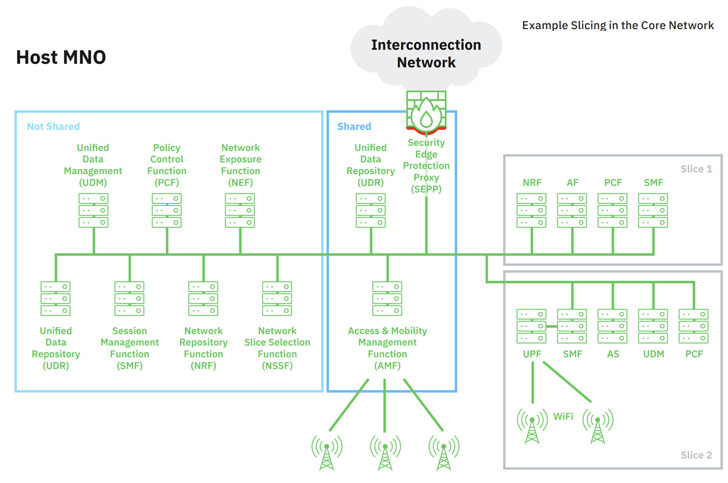

De plus, chaque fonction réseau de la SBA peut offrir un service spécifique, mais peut aussi demander un service à une autre fonction réseau. Actuellement, l'une des façons d'orchestrer la SBA centrale du réseau 5G est le modèle de découpage en couches. Comme son nom l'indique, l'idée est de "découper" l'architecture réseau d'origine en plusieurs réseaux virtuels logiques et indépendants qui sont configurés pour répondre à un objectif commercial spécifique, qui, à son tour, dicte les exigences de qualité de service (QoS – quality of service) nécessaires pour cette couche.

En outre, chaque couche du réseau central est constituée d'un groupe logique de fonctions réseau (NF) qui peuvent être exclusivement affectées à cette couche ou être partagées entre différentes couches. En d'autres termes, en créant des couches distinctes qui donnent la priorité à certaines caractéristiques (par exemple, de grandes largeurs de bande), un opérateur de réseau peut créer des solutions adaptées à des secteurs particuliers. Par exemple, une couche avec un haut débit mobile peut être utilisée pour faciliter les services de divertissement et les services liés à Internet.

De même, une couche d'Internet des objets (IdO) peut être utilisée pour offrir des services adaptés aux secteurs du commerce de détail et de la fabrication, tandis qu'une couche autonome à faible latence peut être désignée pour les besoins critiques tels que les soins de santé et les infrastructures. Selon AdaptiveMobile cette conception relativement nouvelle de la 5G représente un défi en matière de sécurité. « La SBA de la 5G offre de nombreuses fonctionnalités de sécurité qui inclut les leçons tirées des générations précédentes de technologies de réseau », a déclaré AdaptiveMobile dans une analyse de sécurité du découpage du réseau central 5G.

« Mais d'un autre côté, la SBA de la 5G est un concept de réseau complètement nouveau qui ouvre le réseau à de nouveaux partenaires et services. Tous ces éléments entraînent de nouveaux défis en matière de sécurité », a-t-il ajouté. Selon AdaptiveMobile, cette architecture pose non seulement de nouveaux problèmes de sécurité liés à la nécessité de prendre en charge les fonctions existantes, mais aussi une "augmentation massive de la complexité des protocoles" en raison de la migration de la 4G vers la 5G, ce qui ouvre la porte à une multitude d'attaques, dont les suivantes.

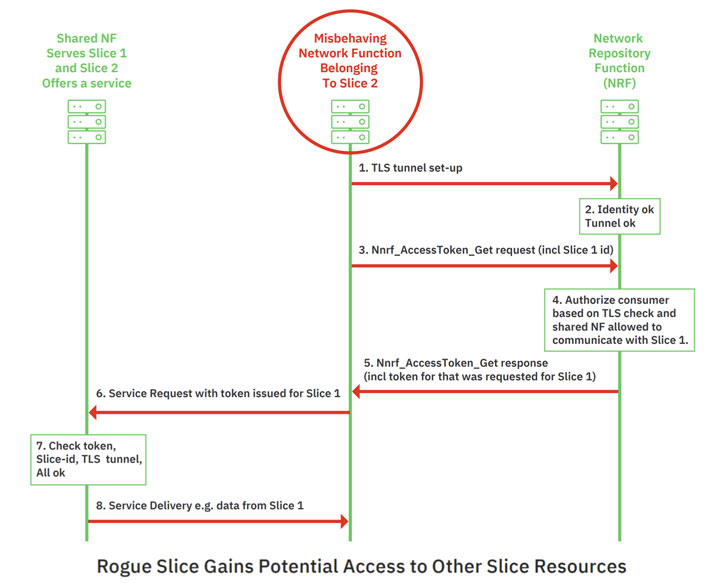

- accès malveillant à une couche en forçant brutalement son différenciateur de couche (une valeur optionnelle définie par l'opérateur de réseau pour distinguer les couches de même type), permettant ainsi à une couche malveillante d'obtenir des informations non autorisées d'une seconde couche comme la fonction de gestion de l'accès et de la mobilité (AMF), qui conserve la connaissance de la localisation d'un équipement utilisateur ;

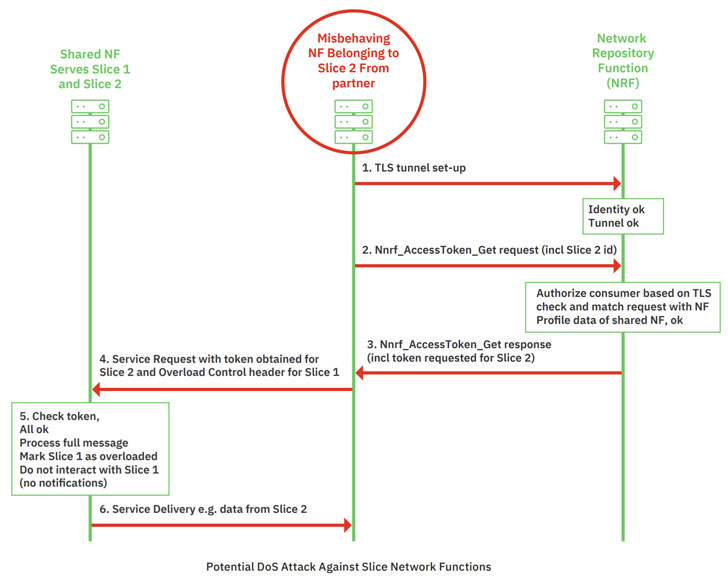

- attaque par déni de service (DoS) contre une autre fonction du réseau en profitant d'une couche compromise.

Comment se protéger de ces nouvelles vulnérabilités ?

Selon les chercheurs en sécurité d'AdaptiveMobile, ces attaques reposent sur une anomalie de conception : « il n'y a pas de vérification pour s'assurer que l'identité de la couche dans la demande de la couche de signalisation correspond à celle utilisée dans la couche de transport, ce qui permet à un adversaire connecté à la SBA de l'opérateur 5G par le biais d'une fonction réseau malveillante de s'emparer du réseau central ainsi que des couches de réseau ». La couche de signalisation est la couche d'application spécifique aux télécommunications utilisée pour échanger des messages de signalisation entre des fonctions de réseau situées dans des couches différentes.

Comme contre-mesures, AdaptiveMobile recommande de partitionner le réseau en différentes zones de sécurité en appliquant des filtres de sécurité de signalisation entre les différentes couches, le réseau central et les partenaires externes, et les fonctions de réseau partagées et non partagées, en plus de déployer une solution de protection de la couche de signalisation pour se prémunir contre les attaques de fuite de données qui exploitent la corrélation manquante entre les couches. Cependant, il serait difficile de mettre en œuvre cette solution, car l'architecture 5G actuelle ne prend pas en charge un tel nœud de protection.

Pour ce faire, l'étude suggère d'améliorer le SCP (Service Communication Proxy) pour valider l'exactitude des formats de message, faire correspondre les informations entre les couches et les protocoles, et fournir une fonctionnalité liée à la charge pour prévenir les attaques DoS. « Ce type d'approche de filtrage et de validation permet de diviser le réseau en zones de sécurité et de sauvegarder le cœur du réseau 5G », précisent les chercheurs.

« La corrélation croisée des informations sur les attaques entre ces fonctions de réseau de sécurité maximise la protection contre les attaquants sophistiqués et permet de meilleures atténuations et une détection plus rapide tout en minimisant les fausses alertes ».

Source : Adaptivemobile Security

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi

Des failles du protocole GTP (GPRS Tunneling Protocol) laissent la 5G et d'autres réseaux mobiles ouverts aux vulnérabilités, selon un rapport

Tendances Cybersécurité 2021 : la 5G et la convergence de l'IT et de l'OT sont les principales cibles à surveiller, selon Tenable

La Commission européenne recommande des mesures pour sécuriser la 5G, mais ne compte pas bannir Huawei (pour l'instant)

L'adoption de la 5G entraînerait de nouveaux risques pour la cybersécurité, selon une enquête du cabinet de conseil Deloitte

Huawei évincé du cœur de l'Union européenne, alors que Nokia remporte des contrats 5G en Belgique

Répondre avec citation

Répondre avec citation

Partager