50 % des sites web utilisent WebAssembly à des fins malveillantes,

selon une étude de la Technische Universität Braunschweig

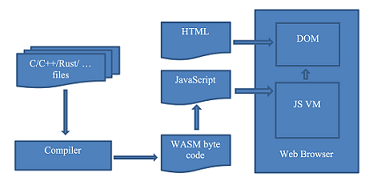

Pour permettre aux sites web d’être rapides, efficaces, portables et sécurisés, les développeurs de site web ou d’applications web utilisent généralement WebAssembly (Wasm). Wasm est un standard du World Wide Web pour le développement d’applications, pouvant être exécuté dans les navigateurs modernes et fournissant de nouvelles fonctionnalités ainsi qu’une optimisation considérable du temps d’exécution. Il fournit également un moyen d'exécuter un code écrit dans divers langages (C, C ++ ou Rust). Malheureusement, la plupart des logiciels malveillants les plus sophistiqués sur le web ont des scripts malveillants dissimulés dans des iFrames (élément permettant aux développeurs de sites web d’intégrer dans une page HTML le contenu d'une autre page HTML).

Plus tôt cette année, une étude réalisée par les universitaires Marius Musch, Christian Wressnegger, Martin Johns et Konrad Rieck de l’université technique de Brunswick en Allemagne, a révélé que plus de 50 % des sites utilisant Wasm ont des motivations malintentionnées, telles que l'extraction de crypto-monnaie et l'obscurcissement du code malveillant. L'injection d'iFrames malveillants dans des sites web fiables est devenue une technique d'attaques bien appréciée des acteurs de la menace.

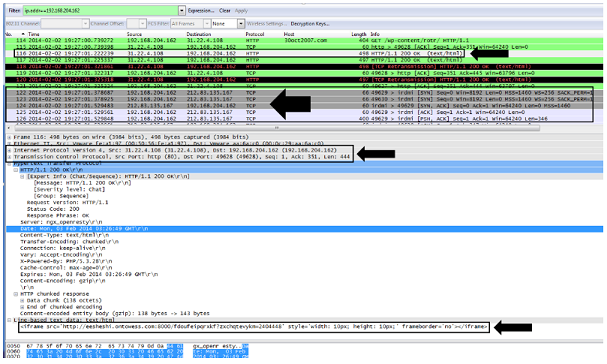

L’acteur de la menace peut utiliser l’injection SQL pour injecter l'iFrame malveillant dans la base de données principale du site web de la victime. Une attaque par injection SQL consiste à insérer une requête SQL via les données d'entrée du client dans l'application. La présence d’une page web malveillante chargée avec iFrame peut être rendue invisible en utilisant le moins de pixels possible. Quelquefois, non seulement la page d'accueil du site web légitime est infectée, mais toutes les autres pages du site web peuvent également être infectées. Dans la capture d'écran de Wireshark ci-dessous, un paquet HTTP entre le site web compromis et l'hôte de la victime contient un iFrame avec <iframe src = 'lien' style =' width: 10px; hauteur: 10px frameborder = 'no'> </ iframe> en tant que source iFrame.

Dans cet exemple, le logiciel malveillant était un kit d’exploitation

L'équipe de recherche de l’institut pour la sécurité des applications et l'institut de la sécurité des systèmes de l’université technique de Brunswick a examiné un certain nombre de sites web sur une période de quatre jours. Les conclusions de ses travaux ont révélé que : 950 modules Wasm ont été trouvés sur 1 639 sites, soit environ un site sur 600. Une partie importante de ces modules n'était pas chargée sur la page d'accueil du site, mais sur des sous-pages, souvent via un script tiers ou une iframe provenant d’un tiers (795 sites de l'échantillon étaient concernés). Alors que 87 modules Wasm se trouvaient sur un unique site (indiquant un développement personnalisé pour ce site web particulier) certains modules Wasm pouvaient se retrouver sur plusieurs sites à l’exemple d’un module qui a été trouvé sur 346 sites différents.

En outre, l'étude a également fourni des données sur l'étendue de l'utilisation de Wasm dans des sites web pertinents, en utilisant deux indicateurs à cet effet. Le premier est la taille du module Wasm, allant de 8 octets à 25,3 Mo, avec une valeur médiane de 100 Ko par module. L'étude indique que certains sites testaient simplement si le navigateur pouvait prendre en charge Wasm, alors que d'autres sites s'appuient essentiellement sur les fonctionnalités exposées par le module.

Sources : Technische Universität Braunschweig - New Kid on the Web: A Study on thePrevalence of WebAssembly in the Wild

Et vous ?

Saviez-vous que des sites fiables pouvaient être des vecteurs d'attaques contre vous ?

Selon-vous, comment se protéger de cette technique d'attaque ?

Quelle est la valeur réelle de cette étude ? Pertinente ou pas ?

Voir aussi :

Le WebAssembly serait moins performant en terme de rapidité que le code natif, selon les résultats d'une étude

RustPython, un interpréteur Python écrit en Rust et compatible avec WebAssembly, est disponible, pourrait-il rivaliser avec CPython ?

Avec WASI, une interface système pour exécuter WebAssembly en dehors du Web, Mozilla voudrait apporter un nouveau standard à l'industrie

Répondre avec citation

Répondre avec citation

Partager