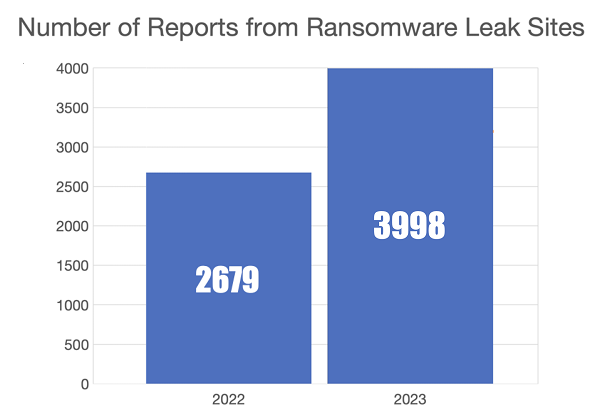

Augmentation de 49 % du nombre de victimes signalées par les sites de fuite de ransomware en 2023, en raison de l'impact massif des attaques qui exploitent des vulnérabilités de type "zero-day".

2023 a été une grande année pour les groupes de ransomwares, même si les forces de l'ordre du monde entier ont continué à sévir contre les attaquants. Un rapport fait état d'une augmentation de 49 % du nombre de victimes signalées par les sites de fuite de ransomware.

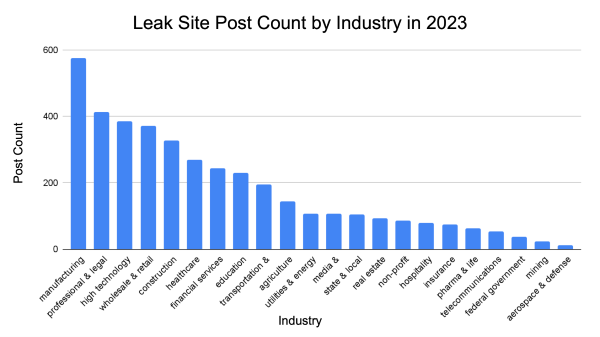

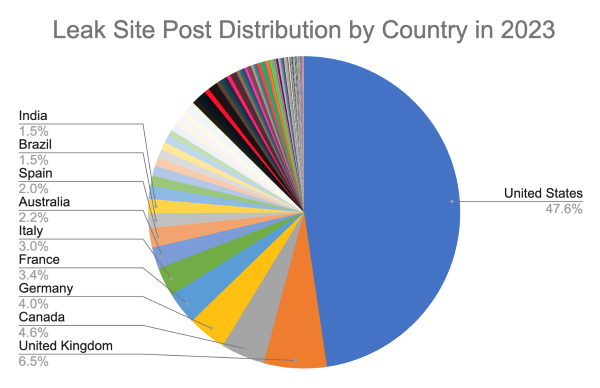

L'unité 42 de Palo Alto Networks, la société de renseignement sur les menaces, a constaté une augmentation de 49 % du nombre de victimes signalées par les sites de fuite de ransomwares, soit un total de près de 4 000 messages sur ces sites provenant de différents groupes de ransomwares. Selon l'Unité 42, cette hausse est due à l'impact massif des attaques qui exploitent des vulnérabilités de type "zero-day", c'est-à-dire des failles de sécurité que les développeurs n'ont pas encore identifiées. Près de la moitié des victimes de ransomware identifiées par l'Unité 42 se trouvaient aux États-Unis, les secteurs les plus touchés étant l'industrie manufacturière, les services professionnels et juridiques et la haute technologie.

L'année dernière, l'Unité 42 a identifié 25 nouveaux sites de fuites proposant des ransomwares en tant que services. Mais au moins cinq d'entre eux semblent avoir fermé, car ils n'ont pas publié de nouveaux messages au cours du second semestre de l'année. Selon l'Unité 42, les quelque deux douzaines de nouveaux sites représentaient 25 % du nombre total de messages relatifs aux ransomwares en 2023.

Sites de fuite et base de données

L'analyse de l'Unité 42 est basée sur des données provenant de sites de fuites de ransomwares, parfois connus sous le nom de sites de fuites dédiés et abrégés en DLS (dedicated leak sites).

Les sites de fuite de ransomware sont apparus pour la première fois en 2019, lorsque le ransomware Maze a commencé à utiliser une double tactique d'extorsion. Volant les fichiers d'une victime avant de les chiffrer, Maze a été le premier groupe de ransomware connu à créer un site de fuite pour contraindre une victime et divulguer les données volées.

Ces acteurs de la menace poussent les victimes à payer - non seulement pour déchiffrer leurs fichiers, mais aussi pour empêcher les attaquants d'exposer publiquement leurs données sensibles. Depuis 2019, les groupes de ransomware ont de plus en plus adopté les sites de fuite dans le cadre de leurs opérations.

L'équipe de l'Unité 42 surveille les données de ces sites, souvent accessibles via le dark web, et examine ces données pour identifier les tendances. Comme les sites de fuite sont désormais monnaie courante parmi la plupart des groupes de ransomwares, les chercheurs utilisent souvent ces données pour déterminer les niveaux globaux d'activité des ransomwares et préciser la date à laquelle un groupe de ransomwares spécifique a été actif pour la première fois.

Toutefois, les défenseurs doivent utiliser les données relatives aux sites de fuite avec prudence, car elles ne reflètent pas toujours la réalité. Un groupe de ransomwares peut commencer sans site de fuite pendant qu'il construit son infrastructure et étend ses opérations. En outre, si une victime offre un paiement immédiat, l'incident de ransomware peut ne pas apparaître sur le site de fuite d'un groupe. Par conséquent, les sites de fuite ne donnent pas toujours une image claire et précise des activités d'un groupe de ransomwares. L'ampleur réelle de l'impact des ransomwares peut être différente de ce que ces sites suggèrent.

Malgré ces inconvénients, les données tirées des sites de fuite de ransomwares fournissent des informations précieuses sur l'état des opérations de ransomwares en 2023.

Principale conclusion

L'ensemble des données compilées révèle l'essor et le déclin des groupes de ransomwares en 2023, ainsi que les secteurs d'activité touchés et la répartition géographique des attaques. Plus important encore, le volume d'activité des ransomwares reflète l'impact à grande échelle des exploits "zero-day" ciblant des vulnérabilités critiques.

Vulnérabilités critiques

En 2023, Unité 42 a observé 3 998 messages provenant de sites de fuites de ransomwares, contre 2 679 messages en 2022. Cela représente une augmentation d'environ 49 % pour l'année.

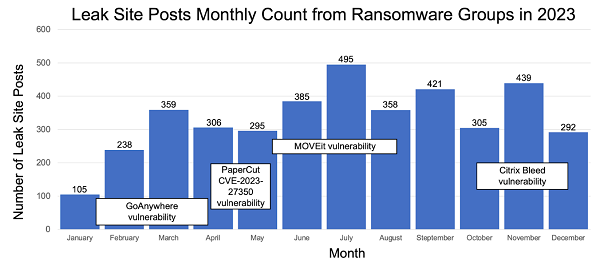

L'augmentation de l'activité peut probablement être attribuée aux exploits "zero-day" ciblant des vulnérabilités critiques telles que CVE-2023-0669 pour GoAnywhere MFT ou CVE-2023-34362, CVE-2023-35036 et CVE-2023-35708 pour l'injection SQL de MOVEit Transfer.

CL0P s'est attribué la paternité de l'exploitation de la vulnérabilité du transfert MOVEit. En juin 2023, l'Agence américaine pour la cybersécurité et les infrastructures (CISA) a estimé que TA505, un groupe connu pour exploiter le ransomware CL0P, avait compromis plus de 3 000 organisations basées aux États-Unis et environ 8 000 victimes dans le monde. L'ampleur de ces attaques a contraint les organisations vulnérables à raccourcir leurs délais de réaction afin de pouvoir contrer efficacement la menace. Cependant, le volume de données provenant des sites web compromis a également obligé les groupes de ransomware à s'adapter.

Par exemple, le groupe de ransomwares CL0P a mis à jour ses tactiques d'extorsion en 2023. En milieu d'année, CL0P utilisait les torrents pour distribuer les données volées - une méthode plus rapide et plus efficace que l'hébergement des données volées sur le site Web Tor du groupe. Unité 42 a déjà signalé cette activité en septembre 2023, et leur rapport fournit des informations importantes sur les récentes opérations de ransomware de CL0P.

CL0P n'était pas le seul groupe à exploiter des vulnérabilités critiques. Des groupes de ransomwares comme LockBit, Medusa, ALPHV (BlackCat) et d'autres ont exploité la vulnérabilité CVE-2023-4966 de Citrix Bleed, ce qui a conduit à de nombreuses compromissions par ces groupes en novembre 2023.

Lorsque l'on examine le nombre de compromissions signalées par les sites de fuite de ransomware en 2023, mois par mois, on constate une augmentation des compromissions au cours de certains mois. Ces augmentations correspondent plus ou moins aux dates auxquelles les groupes de ransomwares ont commencé à exploiter des vulnérabilités spécifiques.

Tous les acteurs de la menace des ransomwares ne sont pas capables d'exploiter des vulnérabilités de type "zero-day". Certains groupes de ransomwares sont dirigés par des acteurs inexpérimentés qui exploitent tout ce qui est à leur disposition.

Par exemple, un groupe inconnu de ransomwares a ciblé les environnements VMware ESXi au cours d'une campagne surnommée ESXiArgs. Cette campagne exploitait la vulnérabilité CVE-2021-21974, qui datait déjà de deux ans au moment des attaques.

Selon la CISA, ESXiArgs a touché plus de 3 800 serveurs. Les campagnes de ce type ne sont généralement pas publiées sur les sites de fuite de ransomwares, car les acteurs de la menace sont intéressés par un paiement rapide au lieu d'extorquer les victimes pour obtenir un impact maximal ou de vendre leurs données. Même si ces groupes utilisent des exploits plus anciens, leurs campagnes peuvent avoir autant d'impact que les efforts déployés par des acteurs plus expérimentés dans le domaine des ransomwares.

Qu'ils soient expérimentés ou non, les acteurs de la menace des ransomwares sont apparus et ont disparu dans un paysage de menaces en constante évolution.

Secteurs d'activité touchés

Certains groupes de ransomwares peuvent se concentrer sur des pays ou des secteurs d'activité spécifiques, mais la plupart sont opportunistes et cherchent avant tout à faire du profit. Par conséquent, de nombreux groupes de ransomwares compromettent des organisations dans plusieurs secteurs d'activité.

Les messages postés sur les sites de fuites en 2023 révèlent que l'industrie manufacturière a été la plus touchée par les ransomwares, avec 14 % du total des messages.

Pourquoi l'industrie manufacturière a-t-elle été la plus touchée par les ransomwares ? Les entreprises manufacturières n'ont généralement qu'une visibilité limitée sur leurs systèmes de technologie opérationnelle (OT), ne surveillent pas suffisamment leur réseau et ne mettent pas toujours en œuvre les meilleures pratiques en matière de sécurité.

Impact géographique

Les données des sites de fuites révèlent que la plupart des victimes en 2023 étaient basées aux États-Unis, avec 47,6 % du total des messages. Le Royaume-Uni arrive en deuxième position (6,5 %), suivi du Canada (4,6 %) et de l'Allemagne (4 %). La figure suivante présente un diagramme à secteurs montrant les lieux les plus touchés.

Les organisations américaines ont été la principale cible des ransomwares depuis l'apparition des sites de fuite en 2019. Les États-Unis représentent une cible très attrayante, en particulier lorsqu'on examine le Forbes Global 2000, qui classe les plus grandes entreprises du monde en fonction de leur chiffre d'affaires, de leurs bénéfices, de leurs actifs et de leur valeur marchande. En 2023, les États-Unis représentaient 610 de ces organisations, soit près de 31 % du Forbes Global 2000, ce qui indique une forte concentration de cibles fortunées.

Bien que les groupes de ransomware aient tendance à cibler des régions riches comme les États-Unis, cette menace reste un problème mondial répandu. Les données du site de fuite de 2023 révèlent que les victimes proviennent d'au moins 120 pays différents.

Conclusion

En 2023, le paysage des ransomwares était florissant et en pleine évolution, comme en témoignent les messages publiés sur les sites de fuite de ransomwares. Les messages de ces sites indiquent une augmentation notable de l'activité, et ces données reflètent également l'apparition de nouveaux groupes de ransomwares et le déclin de groupes existants. Bien que le paysage reste fluide, l'efficacité croissante des forces de l'ordre dans la lutte contre les ransomwares est un signe de changement bienvenu.

Les groupes de ransomwares tels que CL0P ont utilisé des exploits de type "zero-day" contre des vulnérabilités critiques récemment découvertes, ce qui représente un défi complexe pour les victimes potentielles. Si les données relatives aux sites de fuite de ransomwares peuvent fournir des informations précieuses sur le paysage des menaces, elles ne reflètent pas toujours avec précision l'impact total d'une vulnérabilité. Les organisations doivent non seulement être vigilantes à l'égard des vulnérabilités connues, mais aussi élaborer des stratégies pour réagir rapidement et atténuer l'impact des exploits de type "zero-day".

Source : Rapport d'Unité 42

Et vous ?

Pensez-vous que ce rapport est crédible ou pertinent ?

Quel est votre avis sur le sujet ?

Voir aussi :

L'évolution des ransomwares en 2023 et les groupes à surveiller en 2024, un rapport de Searchlight Cyber

Les ransomwares se multiplient et les entreprises de taille moyenne en sont la cible privilégiée, 65 % d'entre elles déclarent en avoir été victimes ces 12 derniers mois, d'après un rapport de Delinea

L'année 2023 a été marquée par une augmentation de 80 % de l'activité des ransomwares, selon le rapport de GuidePoint Security

Répondre avec citation

Répondre avec citation

Partager