Tous les appareils Windows et Linux seraient vulnérables à la nouvelle attaque du micrologiciel LogoFAIL,

les UEFI responsables du démarrage de ces appareils peuvent être compromises

La plupart des appareils Windows et Linux sont actuellement vulnérables à une nouvelle attaque de micrologiciel appelée LogoFAIL. Cette attaque cible les interfaces de micrologiciels extensibles unifiées (UEFI) responsables du démarrage des appareils modernes fonctionnant sous Windows ou Linux. LogoFAIL exploite des vulnérabilités présentes depuis des années dans les analyseurs d'images UEFI, permettant d'exécuter du code malveillant au début du processus de démarrage, compromettant ainsi la sécurité de la plateforme.

Les chercheurs de Binarly, la société de sécurité qui a découvert ces vulnérabilités, ont identifié près de deux douzaines de failles critiques cachées dans les UEFI, affectant une vaste gamme de modèles d'ordinateurs provenant de divers fabricants. L'attaque se distingue par sa facilité d'exécution, son impact sur les modèles grand public et professionnels, ainsi que par son haut niveau de contrôle sur les appareils infectés. LogoFAIL peut être exécuté à distance, contournant les mécanismes de défense traditionnels et compromettant la sécurité des plates-formes dès les premières étapes du processus de démarrage.

LogoFAIL exploite des vulnérabilités dans les UEFI, permettant l'exécution de code malveillant au début du processus de démarrage, compromettant ainsi la sécurité des plates-formes Windows et Linux. L'attaque peut contourner les défenses traditionnelles, s'exécute à distance et affecte une large gamme de modèles d'ordinateurs. Les chercheurs ont publié des avis indiquant quels produits sont vulnérables et où trouver des correctifs de sécurité.

Comme son nom l'indique, LogoFAIL se concentre sur les logos, en particulier ceux des fournisseurs de matériel, qui s'affichent à l'écran au début du processus de démarrage alors que l'UEFI est toujours en cours d'exécution. Les analyseurs d'images intégrés aux UEFI des trois principaux IBV présentent une douzaine de vulnérabilités critiques qui étaient jusqu'à présent passées inaperçues. En substituant des images légitimes de logo par des versions spécialement conçues pour exploiter ces failles, LogoFAIL permet l'exécution de code malveillant à une étape cruciale du démarrage connue sous le nom de DXE, abréviation de Driver Execution Environment (environnement d'exécution du pilote).

Les chercheurs de Binarly, la société de sécurité à l'origine de la découverte de ces vulnérabilités, ont expliqué dans un livre blanc que dès qu'une exécution de code arbitraire est réalisée pendant la phase DXE, la sécurité de la plateforme est compromise. À partir de ce point, un contrôle total sur la mémoire, le disque de l'appareil cible, et même sur le système d'exploitation qui sera lancé est obtenu.

Suite à cela, LogoFAIL peut délivrer une charge utile de deuxième étape, déposant un exécutable sur le disque dur avant même le démarrage du système d'exploitation principal. Une démonstration de cette exploitation a été présentée à travers une vidéo illustrative réalisée par les chercheurs. Les vulnérabilités font l'objet d'une divulgation massive coordonnée, publiée mercredi, impliquant la participation d'entreprises représentant presque l'ensemble de l'écosystème des processeurs x64 et ARM.

Ces entreprises incluent les fournisseurs d'UEFI tels qu'AMI, Insyde et Phoenix, les fabricants d'appareils comme Lenovo, Dell et HP, ainsi que les fabricants de processeurs tels qu'Intel, AMD ou les concepteurs de processeurs ARM. L'annonce de l'attaque a eu lieu mercredi lors de la conférence sur la sécurité Black Hat à Londres.

Dans un message, le fondateur et PDG de Binarly, Alex Matrosov, a formulé ce qui suit : « LogoFAIL représente un ensemble de vulnérabilités de sécurité hautement impactantes, récemment mises au jour, qui touchent différentes bibliothèques d'analyse d'images intégrées dans le micrologiciel du système, utilisées par divers fournisseurs au cours du processus de démarrage des appareils.

Ces failles sont généralement enracinées dans le code de référence, affectant ainsi l'ensemble de l'écosystème, englobant le code et les fournisseurs d'appareils qui le mettent en œuvre. Cette attaque confère à un acteur malveillant l'avantage de contourner la plupart des solutions de sécurité des points finaux, permettant ainsi le déploiement d'un bootkit firmware dissimulé persistant dans une capsule firmware arborant une image de logo modifiée. »

Lorsque le micrologiciel du système basé sur l'UEFI est configuré pour utiliser correctement des protections comme Intel Boot Guard avec un logo non modifiable, il n'est pas possible d'introduire l'image malveillante dans l'ESP. Dans de nombreux cas, cependant, il est toujours possible d'exécuter un outil logiciel disponible gratuitement sur le site web de l'IBV ou du fournisseur de l'appareil qui recharge le microprogramme à partir du système d'exploitation.

Pour passer les contrôles de sécurité, l'outil installe le même micrologiciel UEFI à signature cryptographique déjà utilisé, en ne modifiant que l'image du logo, qui ne nécessite pas de signature numérique valide. Dans de nombreux cas, l'outil IBV est signé numériquement, ce qui réduit les risques d'intervention des protections des points d'extrémité.

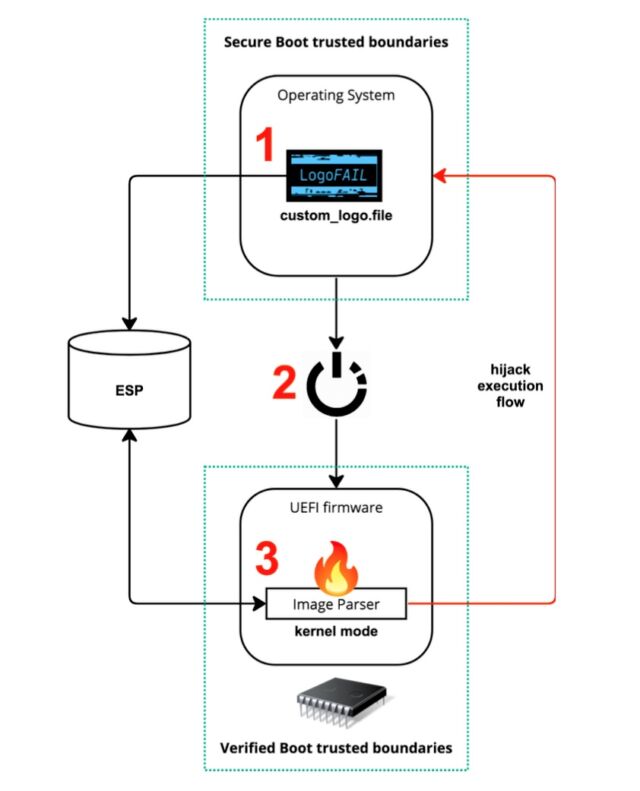

Dans la présentation, les chercheurs ont fourni l'image ci-dessus pour illustrer le fonctionnement des attaques LogoFAIL

Dans le document blanc qui accompagne la présentation, les chercheurs ont exposé les étapes d'une attaque LogoFAIL de la manière suivante : « Tel que démontré dans l'image précédente, une attaque LogoFAIL peut être décomposée en trois phases distinctes. En premier lieu, l'attaquant prépare une image de logo malveillante qu'il stocke dans l'ESP ou dans une section non signée d'une mise à jour du micrologiciel. Ensuite, il redémarre l'appareil.

Au cours du processus de démarrage, le microprogramme vulnérable charge le logo malveillant à partir de l'ESP et l'analyse à l'aide d'un analyseur d'images vulnérable. Cela permet à l'attaquant de dévier le flux d'exécution en exploitant une faille dans l'analyseur lui-même. En tirant parti de cette menace, l'attaquant peut exécuter un code arbitraire pendant la phase DXE, ce qui équivaut à compromettre totalement la sécurité de la plateforme. »

Les vulnérabilités de l’UEFI mises en lumière par LogoFAIL

L'existence de LogoFAIL, cette nouvelle attaque de micrologiciel ciblant les interfaces de micrologiciels extensibles unifiées (UEFI) sur la plupart des appareils Windows et Linux, soulève des préoccupations significatives en matière de sécurité informatique. Les vulnérabilités exploitées par LogoFAIL, découvertes par les chercheurs de Binarly, révèlent une faille importante dans la conception et la mise en œuvre des UEFI, compromettant ainsi la sécurité des appareils modernes dès le processus de démarrage.

Le constat selon lequel près de deux douzaines de failles critiques ont été identifiées dans les UEFI, touchant une variété de modèles d'ordinateurs provenant de divers fabricants, souligne l'ampleur de la menace. L'impact étendu sur les appareils grand public et professionnels met en lumière la nécessité urgente de remédier à ces vulnérabilités pour préserver la sécurité des utilisateurs.

La facilité d'exécution de LogoFAIL, son potentiel d'infection à distance et sa capacité à contourner les mécanismes de défense traditionnels accentuent les risques encourus. Le niveau élevé de contrôle sur les appareils infectés soulève des préoccupations quant à la persistance et à la détection de cette menace, même après la mise en place de correctifs de sécurité.

Il est impératif que les fabricants d'ordinateurs, les développeurs de micrologiciels et les fournisseurs de sécurité collaborent rapidement pour élaborer des correctifs robustes afin de contrer cette menace. L'ampleur de cette vulnérabilité souligne également l'importance de renforcer la sécurité des processus de démarrage et de réévaluer les mécanismes de défense existants pour garantir une protection efficace contre de telles attaques sophistiquées.

Source : Binarly

Et vous ?

Quel est votre avis sur le sujet ?

Existe-t-il des limitations ou les conditions spécifiques qui pourraient restreindre l'applicabilité de LogoFAIL à certains types d'appareils ou de configurations ?

Existe-t-il des différences de vulnérabilité entre les versions spécifiques de Windows et Linux, et quels systèmes sont plus susceptibles d'être compromis ?

Voir aussi :

Avec la mise à jour de septembre du sous-système Windows pour Linux, WSL bénéficie d'un nouveau mode réseau « en miroir », de la récupération automatique de la mémoire et du DNS Tunneling

Les résultats d'une étude comparative sur les attaques de ransomwares Linux et Windows révèlent les tendances majeures et la recrudescence des attaques, sur les systèmes Linux

Une nouvelle mise à jour de Systemd permettra à Linux de bénéficier de l'infâme "écran bleu de la mort" de Windows, mais la fonctionnalité a reçu un accueil très mitigé

Répondre avec citation

Répondre avec citation

Partager