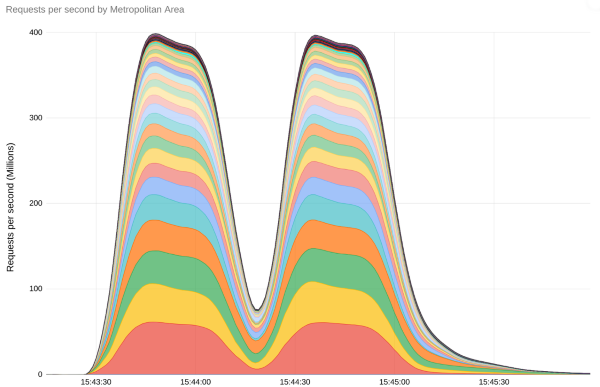

Google a atténué l'attaque DDoS la plus importante à ce jour, avec un pic de plus de 398 millions de rps, conséquence de la nouvelle attaque DDoS HTTP/2 "Rapid Reset".

Google a atténué l'attaque DDoS la plus importante à ce jour, avec un pic à plus de 398 millions de requêtes par seconde (rps). L'attaque a utilisé une nouvelle technique, HTTP/2 Rapid Reset, basée sur le multiplexage de flux.

Au cours des dernières années, l'équipe de réponse DDoS de Google a observé que les attaques par déni de service distribué (DDoS) augmentaient de manière exponentielle. L'année dernière, ils ont bloqué la plus grande attaque DDoS enregistrée à l'époque. En août dernier, ils ont stoppé une attaque DDoS encore plus importante (7½ fois plus importante) qui utilisait également de nouvelles techniques pour tenter de perturber les sites web et les services Internet.

Cette nouvelle série d'attaques DDoS a atteint un pic de 398 millions de requêtes par seconde (rps) et s'est appuyée sur une nouvelle technique HTTP/2 de "Rapid Reset" (réinitialisation rapide) basée sur le multiplexage de flux qui a affecté de nombreuses entreprises d'infrastructure Internet. En revanche, l'attaque DDoS la plus importante enregistrée l'année dernière a atteint un pic de 46 millions de requêtes par seconde.

Pour donner une idée de l'échelle, cette attaque de deux minutes a généré plus de requêtes que le nombre total d'articles consultés par Wikipédia pendant tout le mois de septembre 2023.

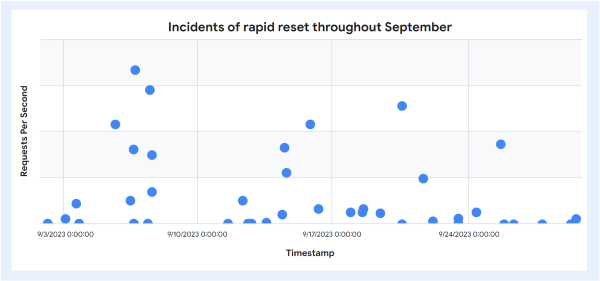

La vague d'attaques la plus récente a débuté fin août et se poursuit encore aujourd'hui. Elle vise les principaux fournisseurs d'infrastructure, notamment les services Google, l'infrastructure Google Cloud et ses clients. Bien que ces attaques soient parmi les plus importantes que Google ait connues, son infrastructure mondiale d'équilibrage de la charge et d'atténuation des attaques DDoS a permis à ses services de continuer à fonctionner. Afin de protéger Google, ses clients et le reste de l'internet, ils ont contribué à mener un effort coordonné avec des partenaires de l'industrie pour comprendre les mécanismes de l'attaque et collaborer sur les mesures d'atténuation qui peuvent être déployées en réponse à ces attaques.

En général, les attaques DDoS tentent de perturber les sites web et les services qui font face à l'internet, en les rendant inaccessibles. Les attaquants dirigent des quantités considérables de trafic Internet vers les cibles, ce qui peut épuiser leur capacité à traiter les requêtes entrantes.

Les attaques DDoS peuvent avoir des conséquences importantes pour les organisations victimes, notamment la perte d'activité et l'indisponibilité d'applications critiques, qui coûtent souvent du temps et de l'argent aux victimes. Le temps nécessaire pour se remettre d'une attaque DDoS peut s'étendre bien au-delà de la fin de l'attaque.

Google : enquête et réponse

L'enquête de Google a révélé que l'attaque utilisait une nouvelle technique de "réinitialisation rapide" qui exploite le multiplexage de flux, une fonctionnalité du protocole HTTP/2 largement adopté.

Ils ont pu atténuer l'attaque à la périphérie du réseau de Google, en tirant parti de l'investissement important dans la capacité de périphérie pour garantir que ses services et ceux de leurs clients ne soient pas affectés. Au fur et à mesure qu'ils comprenaient mieux la méthodologie de l'attaque, ils ont développé un ensemble de mesures d'atténuation et mis à jour les proxies et les systèmes de défense contre les dénis de service afin d'atténuer efficacement cette technique. Étant donné que l'Application Load Balancer et Cloud Armor de Google Cloud utilisent le même matériel et la même infrastructure logicielle que Google pour ses propres services Internet, les clients de Google Cloud qui utilisent ces services bénéficient d'une protection similaire pour leurs applications et services Web.

Coordination et réponse de l'industrie pour CVE-2023-44487

Peu après avoir détecté la première de ces attaques en août, Google a appliqué des stratégies d'atténuation supplémentaires et a coordonné une réponse intersectorielle avec d'autres fournisseurs de services cloud et mainteneurs de logiciels qui mettent en œuvre la pile de protocoles HTTP/2. Ils ont échangé des informations sur l'attaque et les méthodes d'atténuation en temps réel, au fur et à mesure que les attaques se déroulaient.

Cette collaboration intersectorielle a débouché sur des correctifs et d'autres techniques d'atténuation utilisés par de nombreux grands fournisseurs d'infrastructures. Cette collaboration a permis d'ouvrir la voie à la divulgation responsable et coordonnée de la nouvelle méthode d'attaque et de la vulnérabilité potentielle d'une multitude de proxys, de serveurs d'application et d'équilibreurs de charge commerciaux et à code source ouvert.

La vulnérabilité collective à cette attaque est répertoriée sous le nom de CVE-2023-44487 et a été désignée comme une vulnérabilité de gravité élevée avec un score CVSS de 7,5 (sur 10).

Google exprime sa sincère gratitude à tous les acteurs du secteur qui ont collaboré, partagé des informations, accéléré la mise en place de correctifs dans leur infrastructure et mis rapidement des correctifs à la disposition de leurs clients.

Qui est susceptible d'être touché et que faire ?

Toute entreprise ou personne qui diffuse sur Internet une charge de travail basée sur le protocole HTTP peut être menacée par cette attaque. Les applications web, les services et les API sur un serveur ou un proxy capable de communiquer à l'aide du protocole HTTP/2 pourraient être vulnérables. Les organisations doivent vérifier que les serveurs qu'elles utilisent et qui prennent en charge le protocole HTTP/2 ne sont pas vulnérables, ou appliquer les correctifs du fournisseur pour CVE-2023-44487 afin de limiter l'impact de ce vecteur d'attaque. Si vous gérez ou exploitez votre propre serveur compatible HTTP/2 (open source ou commercial), vous devez immédiatement appliquer un correctif du fournisseur concerné lorsqu'il est disponible.

Prochaines étapes

Il est difficile de se défendre contre des attaques DDoS massives telles que celles décrites ici. Avec ou sans correctifs, les organisations devraient réaliser d'importants investissements d'infrastructure pour maintenir leurs services en activité face à des attaques de taille moyenne ou plus importante. Au lieu d'assumer elles-mêmes ces dépenses, les entreprises qui utilisent des services sur Google Cloud peuvent profiter de l'investissement de Google dans la capacité à l'échelle mondiale du réseau Cross-Cloud pour fournir et protéger leurs applications.

Les clients de Google Cloud qui exposent leurs services à l'aide de l'Application Load Balancer mondial ou régional bénéficient de la protection DDoS toujours active de Cloud Armor, qui permet d'atténuer rapidement les attaques exploitant des vulnérabilités telles que CVE-2023-44487.

Même si la protection DDoS permanente de Cloud Armor permet à Google d'absorber efficacement la plupart des centaines de millions de requêtes par seconde à la périphérie du réseau de Google, des millions de requêtes indésirables par seconde peuvent toujours passer. Pour se protéger contre cette attaque et d'autres attaques de couche 7, Google recommande également le déploiement de règles de sécurité personnalisées Cloud Armor avec des règles de limitation de débit proactives et une protection adaptative alimentée par l'IA pour détecter, analyser et atténuer le trafic d'attaque de manière plus complète.

Source : Google

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi :

Les DDoS utilisent une nouvelle méthode puissante pour lancer des attaques d'une ampleur inimaginable, l'armement des boîtes intermédiaires pour l'amplification par réflexion TCP

Les attaques DDoS malveillantes ont augmenté de 150 % en 2022, d'après un récent rapport de Radware

Hypertext Transfer Protocol : l'adoption de HTTP/3 croît rapidement, d'après Robin Marx, expert en protocoles et performances web chez Akamai

Répondre avec citation

Répondre avec citation

Partager