Des pirates informatiques chinois auraient exploité une porte dérobée jusqu'alors inconnue sous Linux pour espionner les gouvernements étrangers

selon les chercheurs en cybersécurité de Trend Micro

Un groupe de pirates informatiques chinois aurait exploité une porte dérobée de Linux jusqu'alors inconnue à des fins d'espionnage à grande échelle. C'est la conclusion d'un rapport d'étude récemment publié par des chercheurs en sécurité de Trend Micro. Le groupe, baptisé Earth Lusca, aurait été très actif au cours du premier semestre de l'année, ciblant des organisations gouvernementales en Asie du Sud-Est, en Asie centrale, dans les Balkans et ailleurs. Les organisations ciblées sont axées sur les affaires étrangères, la technologie et les télécommunications. Trend Micro pense que cette porte dérobée est une adaptation d'une porte dérobée sous Windows appelée "Trochilus".

Trend Micro, une entreprise japonaise de cybersécurité, a publié lundi un rapport sur une nouvelle porte dérobée découverte dans le noyau Linux, ainsi que des données montrant qu'elle a été exploitée dans des campagnes d'espionnage de masse par un acteur de la menace prétendument affilié au gouvernement chinois. La porte dérobée a été baptisée "SprySOCKS" et les chercheurs en sécurité de Trend Micro pensent qu'elle provient d'une porte dérobée sous Windows nommée "Trochilus", qui a été vue pour la première fois en 2015 par des chercheurs de l'éditeur de logiciels Arbor Networks (aujourd'hui connu sous le nom Netscout Systems).

Selon ces chercheurs, Trochilus s'exécutait et fonctionnait uniquement en mémoire, et que la charge utile finale n'apparaissait jamais sur les disques dans la plupart des cas. Cela rendait le logiciel malveillant difficile à détecter. Les chercheurs de NHS Digital au Royaume-Uni ont déclaré que Trochilus avait été développé par APT10, un acteur de menace lié au gouvernement chinois (également appelé Stone Panda ou MenuPass). D'autres groupes l'ont ensuite utilisé et son code source est disponible sur GitHub depuis plus de six ans. Trochilus a été utilisé dans le cadre de campagnes faisant appel à un autre logiciel malveillant connu sous le nom de RedLeaves.

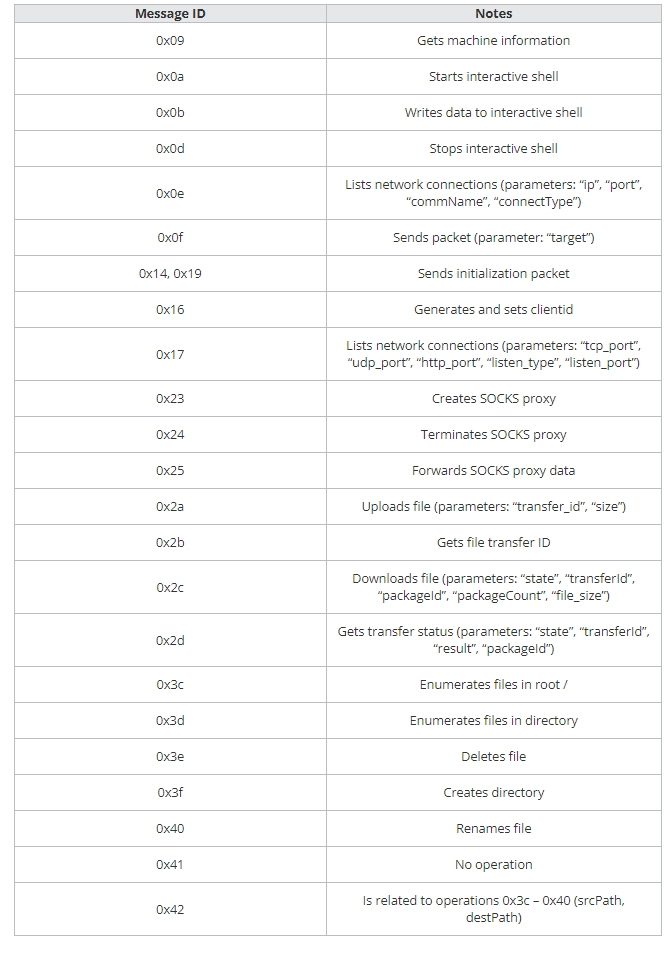

Liste des messages traités par SprySOCKS et explication de leurs fonctions

En analysant SprySOCKS, Trend Micro dit avoir découvert qu'elle incorpore des éléments provenant de divers autres logiciels malveillants. Le protocole de communications du serveur de commande et de contrôle utilisé par SprySOCKS ressemble beaucoup à celui de RedLeaves, une porte dérobée sous Windows, tandis que sa mise en œuvre de l'interpréteur de commandes interactif semble avoir été dérivée de Derusbi, un logiciel malveillant affectant Linux. Selon les experts de Trend Micro, la porte dérobée SprySOCKS était jusque-là inconnue, mais qu'elle a été exploitée l'acteur de la menace appelé Earth Lusca, identifié comme étant affilié au gouvernement chinois.

Le rapport de l'étude indique que le groupe de pirates informatiques Earth Lusca a été actif au cours du premier semestre de cette année. Elle aurait concentré ses attaques sur des organisations gouvernementales impliquées dans les affaires étrangères, la technologie et les télécommunications en Asie du Sud-Est, en Asie centrale et dans les Balkans. Pour obtenir un accès initial à ces réseaux ciblés, le groupe exploite des vulnérabilités d'exécution de code à distance non authentifiées qui remontent à 2019 et s'étendent jusqu'en 2022. Une fois à l'intérieur, les pirates lâchent des balises Cobalt Strike, ce qui leur permet d'accéder à distance au réseau compromis.

Ensuite, les pirates utilisent cet accès pour le déplacement latéral, l'exfiltration de fichiers, le vol d'informations d'identification et le déploiement de charges utiles supplémentaires telles que ShadowPad. Selon le rapport, SprySOCKS met en œuvre les fonctionnalités habituelles d'une porte dérobée, notamment la collecte d'informations sur le système, l'ouverture d'un Shell interactif à distance pour contrôler les systèmes compromis, l'énumération des connexions réseau et la création d'un proxy basé sur le protocole SOCKS pour télécharger des fichiers et d'autres données entre le système compromis et le serveur de commande contrôlé par l'attaquant.

Pour mettre en place la porte dérobée SprySOCKS, Earth Lusca utilise une variante de l'injecteur Linux ELF appelée "mandibule", qui apparaît sous la forme d'un fichier appelé "libmonitor.so.2". Le chargeur fonctionne sous le nom de "kworker/0:22" pour éviter d'être détecté. Il déchiffre la charge utile de deuxième étape (SprySOCKS) et établit une persistance dans l'ordinateur infecté. Selon les chercheurs de Trend Micro, la porte dérobée SprySOCKS fonctionne également à l'aide de HP-Socket, un framework de mise en réseau à haute performance. Sa communication avec le serveur de commande et de contrôle est cryptée à l'aide de l'AES-ECB.

Trend Micro a identifié deux versions de SprySOCKS, appelées v1.1 et v1.3.6, ce qui indique un développement continu du programme malveillant. À la lumière de ces résultats, il est fortement conseillé aux organisations d'appliquer en priorité toutes les mises à jour de sécurité disponibles pour leurs produits de serveur en contact avec le public afin d'empêcher la compromission initiale de Earth Lusca. Selon le rapport, le serveur de Earth Lusca qui hébergeait SprySOCKS a aussi fourni les charges utiles Cobalt Strike et Winnti. Cobalt Strike est un outil de piratage utilisé aussi bien par les professionnels de la sécurité que par les acteurs de la menace.

Il fournit une suite complète d'outils permettant de trouver et d'exploiter les vulnérabilités. Earth Lusca l'utilisait pour étendre son accès après avoir pris pied dans un environnement ciblé. Winnti, quant à lui, est à la fois le nom d'une suite de logiciels malveillants utilisée depuis plus de dix ans et l'identifiant d'une série de groupes de menaces distincts. Selon les informations sur ces groupes, tous seraient liés à l'appareil de renseignement du gouvernement chinois. Par ailleurs, le rapport de Trend Micro fournit des adresses IP, des hachages de fichiers et d'autres éléments de preuve que les gens peuvent utiliser pour déterminer s'ils ont été compromis.

Cependant, la présentation de SprySOCKS comme une porte dérobée ne convainc pas tout le monde et suscite des critiques. Pour certains critiques, il ne s'agit que d'un logiciel malveillant et non une porte dérobée. « Plus personne ne se préoccupe du sens des mots ? Il ne s'agit pas d'une porte dérobée sous Linux. Une porte dérobée est par définition disponible sur toutes les machines pilotées par Linux. Pourtant, aucune de mes machines Linux n'a cette "porte dérobée", aucune de vos machines Linux n'a cette "porte dérobée". Il s'agit simplement d'un logiciel malveillant que certains peuvent installer sur une machine Linux », a écrit un critique.

Trend Micro a découvert le groupe Earth Lusca en 2021 et l'a documenté l'année suivante. Earth Lusca cible des organisations du monde entier, principalement des gouvernements d'Asie. Il utilise l'ingénierie sociale pour attirer les cibles vers des sites où elles sont infectées par des logiciels malveillants. Outre son intérêt pour les activités d'espionnage, Earth Lusca semble avoir des motivations financières, avec des visées sur les sociétés de jeux d'argent et de cryptomonnaies.

Source : Trend Micro

Et vous ?

Quel est votre avis sur le sujet ?

Que pensez-vous de SprySOCKS et de son fonctionnement ?

Selon vous, est-ce une porte dérobée ou un logiciel malveillant ?

Voir aussi

Une porte dérobée aurait été introduite intentionnellement dans la norme TETRA des radios utilisées par la police et l'armée dans le monde entier, elle peut être exploitée pour déchiffrer le trafic

La Chine accuse la NSA d'avoir piraté son université de recherche militaire pour voler des données

Des portes dérobées ont été trouvées dans plus de 90 thèmes et plugins WordPress, affectant plus de 360 000 sites actifs, suite à une attaque massive de la chaîne d'approvisionnement

Des centaines de sites WordPress infectés par une porte dérobée récemment découverte, ce nouveau logiciel malveillant pour Linux exploite 30 vulnérabilités dans des plugins WordPress

Répondre avec citation

Répondre avec citation

Partager