Google AMP : La nouvelle tactique de phishing évasive est très efficace selon les recherches de Cofense.

Une nouvelle tactique de phishing utilisant les pages mobiles accélérées de Google (AMP) a fait son apparition dans le paysage des menaces. Dans un article, Cofense révèle que cette nouvelle tactique s'est avérée très efficace pour atteindre les cibles visées. Voici un extrait des résultats de leurs recherches.

Google AMP est un framework HTML open-source utilisé pour construire des sites web optimisés pour les navigateurs et les mobiles. Les sites web qu'ils ont observés dans ces campagnes sont hébergés sur Google.com ou Google.co.uk, deux domaines considérés comme fiables par la plupart des utilisateurs. Cette campagne de phishing n'utilise pas seulement les URL Google AMP pour contourner la sécurité, mais intègre également une multitude d'autres tactiques, techniques et procédures (TTP) connues pour leur capacité à contourner l'infrastructure de sécurité des courriels.

Google AMP : La dernière application légitime à être utilisée pour le phishing

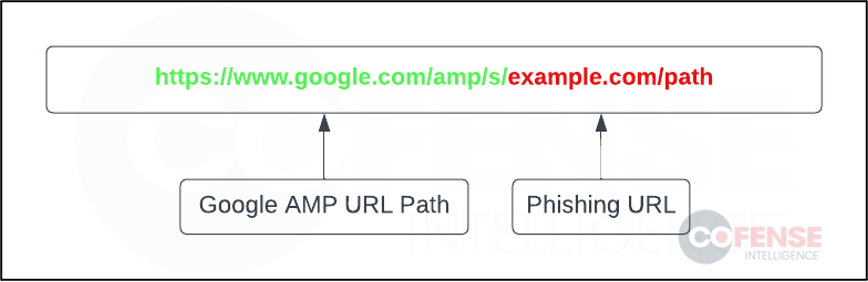

Google AMP est un cadre de composants web qui permet aux utilisateurs de créer des pages web qui sont également optimisées pour une utilisation mobile. Google permet à chaque page web d'être visible sur Google Search et peut utiliser Google AMP Cache ainsi que Google Analytics, qui fournissent tous deux aux utilisateurs des fonctionnalités supplémentaires pour suivre les autres interactions des utilisateurs sur les pages AMP. Une autre caractéristique de Google AMP est que les pages web sont initialement hébergées sur une URL Google AMP. Dans l'exemple ci-dessous, la moitié gauche de l'URL est le chemin légitime de Google AMP, et la moitié droite est la page web créée par l'utilisateur de Google AMP. Pour visiter cette URL, un utilisateur peut accéder au lien de la page web directement ou via cette version étendue de l'URL.

Les mêmes caractéristiques qui rendent Google AMP attrayant pour les utilisateurs légitimes peuvent également attirer les acteurs de la menace qui cherchent à l'utiliser à des fins malveillantes. Des acteurs du phishing ont été vus en train d'héberger des pages web malveillantes utilisant le chemin d'accès à l'URL Google AMP dans leurs courriels de phishing afin de voler les identifiants de connexion aux courriels. Il peut être difficile pour l'infrastructure de sécurité de la messagerie de détecter la nature malveillante des courriels, car ces URL sont hébergées sur des domaines Google légitimes. L'ajout de Google Analytics permet également aux acteurs de la menace de suivre les interactions des utilisateurs dans leurs pages de phishing.

Un mois d'activité, ça vaut le coup d'être surveillé

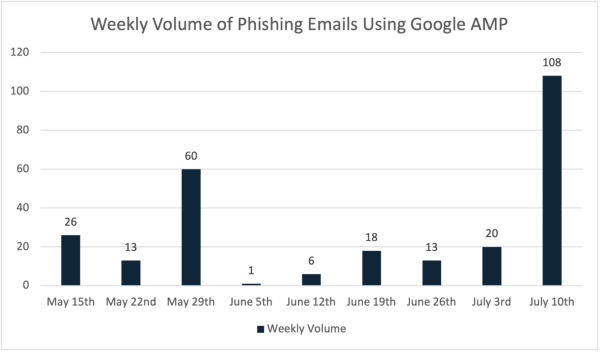

Lorsqu'il s'agit de surveiller les campagnes de phishing, il est important de se concentrer sur celles qui comptent. Une URL de phishing bloquée avant d'atteindre la cible visée ne constitue pas une menace. Dans le cadre de cette campagne, les URL Google AMP se sont avérées très efficaces pour atteindre les utilisateurs dans des environnements protégés par des passerelles de messagerie sécurisées (SEG). La figure ci-dessous montre le volume hebdomadaire de courriels de phishing contenant des liens Google AMP que Cofense a observé dans la boîte de réception d'une cible visée. Ces courriels ont réussi à atteindre leurs cibles pour diverses raisons, principalement parce que ces URL sont hébergées sur un domaine Google légitime. À l'heure actuelle, ces courriels cherchent principalement à voler les identifiants de connexion à la messagerie des employés.

Les campagnes de phishing abusant des services Google AMP se sont multipliées au mois de mai et n'ont pas quitté le paysage des menaces depuis. Dans l'ensemble, ils ont vu le volume osciller radicalement au cours des dernières semaines, les semaines du 29 mai et du 10 juillet ayant été marquées par de nouveaux sommets pour cette tactique. Le 15 juin, ils ont constaté un changement de tactique avec l'utilisation de Google.co.uk dans les URL Google AMP. La tactique reste la même, mais l'URL est hébergée sur le domaine de premier niveau de Google au Royaume-Uni.

Sur l'ensemble des URL Google AMP qu'ils ont observées, environ 77 % étaient hébergées sur le domaine google.com et 23 % sur le domaine google.co.uk. Le chemin d'accès à l'URL est un bon indicateur de cette campagne de phishing, mais il est difficile de bloquer purement et simplement "google.com/amp/s/" en raison des utilisations légitimes. Il est recommandé aux organisations de discuter avec leurs utilisateurs des utilisations légitimes de ce chemin d'accès avant de le bloquer purement et simplement. Bien qu'il soit difficile de bloquer le chemin d'accès, cela pourrait être une bonne occasion de signaler les URL qui le contiennent.

Les acteurs de la menace combinent la toute nouvelle tactique avec d'autres TTP éprouvées.

Les campagnes de phishing Google AMP ont réussi à atteindre leurs cibles. Cela est probablement dû au statut de confiance et à la légitimité des domaines Google sur lesquels chaque URL est hébergée. Bien que cette raison puisse être suffisante, les acteurs de la menace qui emploient cette nouvelle tactique ont également incorporé les méthodes éprouvées déjà connues pour contribuer à l'évasion d'un courriel de phishing.

Les TTP suivantes ont été observées dans une variété de courriels de phishing qui utilisent des URL Google AMP comme liens intégrés dans les courriels de phishing :

- Trusted Domains ou domaines de confiance : Des domaines de confiance sont souvent utilisés à chaque étape des campagnes d'hameçonnage, sans se limiter au domaine Google initial.

- Redirection d'URL : La redirection d'URL dans le cadre de l'URL Google AMP ainsi qu'une étape supplémentaire ont été observées dans plusieurs campagnes utilisant la tactique Google AMP. Cela ajoute une couche supplémentaire à l'analyse des perturbations.

- Emails de Phishing basés sur des images : Des courriels de Phishing basés sur des images ont été utilisés. Cela permet à l'acteur de la menace de perturber l'analyse en remplaçant un corps de texte normal par une image HTML codée contenant un lien malveillant intégré, sur lequel le destinataire peut cliquer.

- CAPTCHA de Cloudflare : Les CAPTCHA de Cloudflare sont une tactique couramment utilisée dans les campagnes d'hameçonnage, il n'est donc pas surprenant qu'ils apparaissent ici. Les services CAPTCHA perturbent l'analyse automatisée et exigent que chaque campagne de phishing soit analysée manuellement.

Source : Cofense

Et vous ?

Pensez-vous que cette recherche est crédible ou pertinente ?

D'après vous, quelle serait la solution pour se protéger de cette nouvelle tactique de phishing ?

Voir aussi :

Le phishing augmente de 36 %, avec 278,3 millions d'e-mails de phishing uniques au quatrième trimestre 2022

Les outils d'attaque devenant plus sophistiqués, selon un rapport de Vade

Google acquiert la société de cybersécurité Mandiant pour 5,4 milliards de dollars, pour renforcer son activité de cloud computing

Et consolider ses opérations de sécurité et services de conseil

Le courrier électronique est le principal vecteur des cyberattaques : 94 % des entreprises ont subi une attaque de spear phishing ou d'usurpation d'identité par email cette année

Selon Tessian

Répondre avec citation

Répondre avec citation

Partager