Près de 50 % du trafic réseau des entreprises provient des bots,

selon une nouvelle étude de Radware

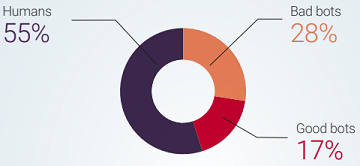

Dans un rapport sur la sécurité des applications web publié ce mois, Radware, un fournisseur de solutions de cybersécurité et d'applications révèle que le trafic réseau dans les entreprises est généré à près de 50 % par des bots. Au fur et à mesure que le trafic des bots augmente, le défi pour les organisations est de comprendre la différence entre un bon et un mauvais bot.

Contrairement au bon bot, un mauvais bot est un logiciel malveillant qui se propage automatiquement et qui est conçu pour infecter un hôte en se connectant à un serveur de commande et contrôle (CnC). En plus de sa capacité à se propager, un bot possède la capacité d'enregistrer des frappes au clavier, de rassembler des mots de passe, de capturer et d'analyser des paquets, de rassembler des informations financières, de lancer des attaques par déni de service, de relayer du spam et d'ouvrir des portes arrière sur l'hôte infecté.

Fonctionnement des bots

Le fournisseur d'un réseau de bots (botnet) utilise un mécanisme de contrôle principal sur un serveur CnC pour gérer les ordinateurs du botnet à distance. Un botnet est constitué d'un groupe d'ordinateurs exécutant des logiciels malveillants et d'un mécanisme de contrôle principal assurant la direction et le contrôle du botnet.

Les bots ont tous les avantages des vers, mais sont généralement beaucoup plus polyvalents dans leur vecteur d’infection et sont souvent modifiés quelques heures après la publication d’un nouvel exploit. Des instructions sont envoyées du CnC à chaque bot du botnet pour exécuter des actions. Lorsque les bots reçoivent les instructions, ils commencent à générer du trafic réseau. En faisant la distinction entre les bons et les mauvais bots sur leurs réseaux, les entreprises pourront davantage faire des efforts pour bloquer les mauvais bots et identifier les faux positifs qui bloquent l'accès des services aux utilisateurs valides. Sur les 50 % du trafic réseau provenant des bots, les bons bots ne représentent que 17 %.

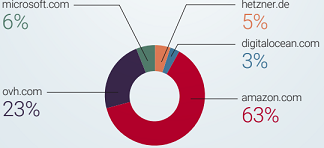

En examinant l'origine du trafic de bot, Radware a constaté que le service cloud d'Amazon se situait au premier rang avec 63 %, suivi des services d'OVH avec 23 % et de Microsoft avec 6 % du trafic généré par les bots.

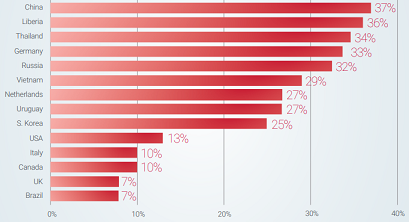

Pourcentage du trafic de bots généré par Pays

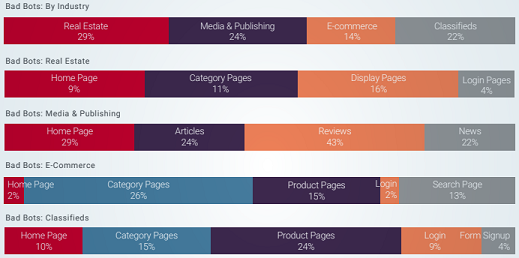

L’analyse du trafic réseau révèle des données intéressantes sur les types de trafic qui traversent les réseaux d'organisations. Radware a observé des bots malveillants de divers niveaux de sophistication sur les réseaux de ses clients. Les plus répandus sont les bots de la catégorie « navigateur sans en-tête », avec une part de trafic de 46 %, ils peuvent stocker des cookies et exécuter du code JavaScript. Les bots qui tentent d'imiter les comportements humains par de simples mouvements de souris et des frappes au clavier représentent 23 % du trafic indésirable. Ceux-ci « pourraient ne pas réussir à présenter un comportement semblable à celui des humains », estime Radware. Vous trouverez ci-dessous une analyse détaillée du trafic de bots malveillants observé dans les entreprises.

Source: Radware

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

Californie : une loi exige que les bots révèlent leur identité lorsqu'ils sont utilisés pour vendre un produit, ou convaincre un électeur

Twitter bloque 5000 bots pro-Trump qui retweetent des invectives contre le rapport Mueller, et Donald Trump s'inquiète de la perte de ses abonnés

Répondre avec citation

Répondre avec citation

Partager