Avast et la gendarmerie française mettent fin à l'activité du botnet Retadup et désinfectent 850 000 ordinateurs,

qui ont été utilisés pour miner de la cryptomonnaie

Dans un billet de blog, Avast a expliqué :

« Retadup est un ver malveillant affectant les machines Windows en Amérique latine. Son objectif est d’obtenir de la persistance sur les ordinateurs de ses victimes, de se propager au loin et d’installer de nouvelles charges utiles de logiciels malveillants sur des ordinateurs infectés. Dans la grande majorité des cas, la charge installée est un mineur de cryptomonnaie pour le compte de leurs auteurs. Cependant, dans certains cas, nous avons également observé que Retadup distribuait le logiciel de chiffrement Stop et le voleur de mots de passe Arkei.

« Nous avons partagé nos informations sur les menaces concernant Retadup avec le Centre de lutte contre la criminalité numérique (C3N) de la gendarmerie nationale française et avons proposé une technique permettant de désinfecter les victimes de Retadup. Conformément à nos recommandations, C3N a démantelé un serveur de commande et de contrôle (C & C) malveillant et l'a remplacé par un serveur de désinfection. Le serveur de désinfection a répondu aux demandes de bot entrantes avec une réponse spécifique qui a provoqué l'autodestruction des éléments connectés du logiciel malveillant. Au moment de la publication de cet article, la collaboration avait neutralisé plus de 850 000 infections uniques de Retadup ».

Comment cela s'est passé ?

Tout a commencé en mars 2019, bien qu'Avast avait déjà détecté des signatures de Retadup avant. Dans le cadre de ses recherches sur les menaces, Avast recherche activement les logiciels malveillants faisant appel à des techniques avancées pour contourner ses détections. À l'époque, un mineur malveillant de la cryptomonnaie Monero a piqué son intérêt en raison de son implémentation avancée d'un processus furtif. Avast a commencé à examiner comment ce mineur est distribué à ses victimes et a découvert qu'il était installé par un ver AutoIt / AutoHotkey appelé Retadup.

Après une analyse plus approfondie de Retadup, le spécialiste a constaté que, même s'il est très répandu, son protocole de communication C&C est assez simple. Il a identifié un défaut de conception dans le protocole C&C qui lui aurait permis de supprimer les logiciels malveillants des ordinateurs de ses victimes si nous reprenions le contrôle de son serveur C&C. Cela a permis de mettre fin à Retadup et de protéger tout le monde, pas seulement les utilisateurs d'Avast..

L’infrastructure de C&C de Retadup étant principalement située en France, aussi Avast a décidé de contacter la gendarmerie nationale française à la fin du mois de mars pour lui faire part de ses conclusions. Avast lui a alors proposé un scénario de désinfection impliquant la prise en charge d'un serveur C&C et l'utilisation du défaut de conception C&C afin de neutraliser Retadup. Ce plan d'action a séduit la gendarmerie qui a alors ouvert un dossier sur Retadup.

Pendant que la gendarmerie présentait le scénario de désinfection au procureur, Avast était en train d'analyser Retadup plus en détail. L'éditeur a créé un programme de suivi simple qui l'avertissait chaque fois qu'il y avait une nouvelle variante de Retadup ou s'il commençait à distribuer de nouvelles charges utiles malveillantes à ses victimes. Il a ensuite testé le scénario de désinfection proposé localement et discuté des risques potentiels associés à son exécution. La gendarmerie a également obtenu un snapshot du disque du serveur C&C auprès de son fournisseur d’hébergement et en a partagé certaines parties avec Avast afin que l'éditeur puisse commencer à procéder à une ingénierie inverse du contenu du serveur C&C. Pour des raisons évidentes de confidentialité, Avast n’avait accès qu’à des parties du serveur C&C ne contenant aucune information privée sur les victimes de Retadup. L'éditeur devait également faire très attention, car il était impératif de ne pas être découverts par les auteurs de malwares (par exemple lors de la snapshot du serveur C&C ou suite aux réactions de l'outil de suivi). Jusque-là, les auteurs de malwares distribuaient principalement des mineurs de cryptodevises, ce qui leur conférait un très bon revenu passif. Mais s’ils réalisaient qu'Avast était sur le point de supprimer Retadup dans son intégralité, ils auraient peut-être poussé les ransomwares vers des centaines de milliers d’ordinateurs tout en essayant de tirer profit de leurs programmes malveillants pour leurs derniers profits.

Les résultats de l'analyse du snapshot obtenu du serveur C&C étaient assez surprenants. Tous les fichiers exécutables du serveur ont été infectés par le fichier Neshta fileinfector. Les auteurs de Retadup ont été infectés par accident par un autre virus. Ironisant sur la situation, Avast a déclaré que les auteurs de programmes malveillants devraient penser à se servir d'une protection antivirus robuste.

La gendarmerie française passe à l'action

En juillet 2019, la gendarmerie a reçu le feu vert du procureur, ce qui signifiait qu'elle pouvait légalement procéder à la désinfection. Elle a remplacé le serveur C&C malveillant par un serveur de désinfection préparé permettant aux instances connectées de Retadup de s'autodétruire. Dans la toute première seconde de son activité, plusieurs milliers de bots s’y sont connectés afin de récupérer les commandes du serveur. Le serveur de désinfection leur a répondu et la désinfection s'est enclenchée grâce à la faille de conception du protocole C&C.

Certaines parties de l'infrastructure de C&C étaient également situées aux États-Unis. La gendarmerie a alerté le FBI qui les a fermées et, le 8 juillet, les auteurs des programmes malveillants n’avaient plus aucun contrôle. Comme il incombait au serveur C&C de confier des tâches de minage aux bots, aucun d'entre eux n'a reçu de nouvelle instruction de minage. Cela signifiait qu'ils ne pouvaient plus épuiser la puissance de calcul de leurs victimes et que les auteurs de logiciels malveillants ne retiraient plus aucun profit de cette activité.

En quelques semaines, les cybergendarmes réussissent à confirmer la localisation du serveur pirate en Île-de-France. La section F1 du parquet de Paris, chargée de la cybercriminalité, ouvre alors une enquête avec la coopération judiciaire du FBI aux États-Unis. En l'espace de six mois et pour la première fois, des cybergendarmes réussissent à neutraliser le serveur malveillant et à désinfecter des centaines de milliers d'ordinateurs infectés à travers la planète.

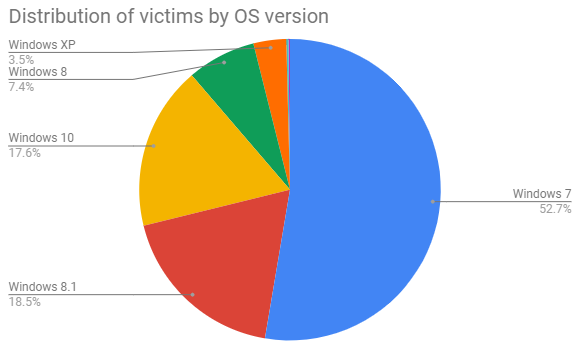

Les bots Retadup ont envoyé beaucoup d’informations sur les machines infectées au serveur C&C. Avast ne disposait que d'informations agrégées sur les victimes de Retadup étant donné qu'il avait un accès limité à un snapshot du serveur. L’information la plus intéressante pour Avast était le nombre exact d’infections et leur répartition géographique. Pendant la rédaction de son billet, Avast avait neutralisé plus de 850 000 infections uniques à Retadup, la grande majorité d'entre elles étant localisées en Amérique latine. Depuis que les auteurs de programmes malveillants ont miné la cryptomonnaie sur les ordinateurs des victimes, ils se sont naturellement intéressés à la puissance de calcul des ordinateurs infectés. Avast a pu déterminer que les ordinateurs les plus infectés avaient deux ou quatre cœurs (le nombre moyen de cœurs d'ordinateurs infectés était de 2,94) et que la majorité des victimes utilisaient Windows 7. Plus de 85% des victimes de Retadup n'avaient pas de solutions antivirus installées. Certains les avaient simplement désactivées, ce qui les laissait complètement vulnérables au ver et leur permettait de se propager davantage.

Les détails de l'opération

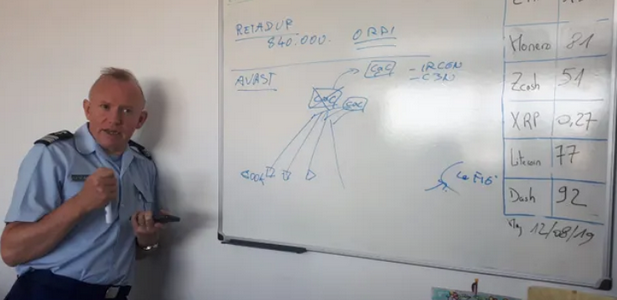

France Inter a interrogé Jean-Dominique Nollet, chef du Centre de lutte contre la criminalité numérique (C3N) à Cergy Pontoise (Val d'Oise).

Comment s'est déroulée cette opération inédite ?

JEAN-DOMINIQUE NOLLET : "On a réussi à nettoyer plus de 850 000 machines qui étaient infectées par le virus Retadup. Cette flotte d'ordinateurs permettait de faire des attaques mondiales de très, très grande ampleur. Vous imaginez notre satisfaction d'avoir réussi à enlever les virus des ordinateurs des victimes, qui a priori ne savaient même pas que leurs machines étaient infectées.

Grosso modo, on a réussi à détecter où se trouvaient le serveur de commandement, la tour de contrôle du réseau d'ordinateurs infectés, les 'Botnet'. On l'a copié, on l'a répliqué avec un serveur à nous, et on lui a fait faire des choses qui permettent au virus d'être inactif sur les ordinateurs des victimes."

Jean-Dominique Nollet est le chef du Centre de lutte contre la criminalité numérique (C3N) à Cergy Pontoise (Val d'Oise)

Ce qui est incroyable, c'est que le serveur pirate était en France.

"Ce n'est pas incroyable, c'est légitime : il y a plein de serveurs en France. Nous sommes l'un des pays qui fait le plus d'hébergements."

De quoi était capable ce réseau "Botnet" ?

"Les gens ne s'en rendent peut-être pas compte, mais 850 000 ordinateurs infectés, c'est une puissance de feu énorme ! Elle permet de faire tomber tous les sites (civils) de la planète, si les auteurs le veulent. Donc c'était très dangereux en matière de potentialité d'attaques : il fallait vraiment faire cesser l'infraction. Le virus Retadup est connu pour avoir attaqué des hôpitaux en Israël, volé des données de patients israéliens, et même fabriqué énormément de cryptomonnaie grâce aux 850 000 ordinateurs."

En quoi votre intervention est différente de ce qui se fait d'habitude ?

"Ce qui est nouveau par rapport à ce que faisaient jusque-là les sociétés privées de protections des données, c'est qu'elles redirigeaient le virus vers un 'coin mort' d'Internet. Là, ce qu'on a fait, c'est envoyer du code aux ordinateurs victimes, pour désactiver les différentes versions du virus."

Comment s'est passée la coopération avec le FBI ?

"On avait besoin d'eux non pas pour la partie technique, mais parce que certains noms de domaines étaient enregistrés aux États-Unis. Il nous fallait des jugements de cours fédérales pour pouvoir bloquer certains trafics et les dériver vers notre serveur à nous."

Que va devenir le serveur pirate et où en êtes-vous avec les créateurs de Retadup ?

"Notre serveur, on va le laisser tourner encore un peu pour continuer à désinfecter des machines qui ne se sont pas connectées depuis un mois et demi (durant l'été) ou qui avaient des problèmes de réseau. Pour le reste, l'enquête continue pour tenter d'identifier les auteurs du virus.

Les auteurs pouvaient louer leur plateforme à des dirigeants de sociétés pour des attaques de concurrents par exemple ! Ils pouvaient paralyser des institutions, même bien défendues. On a comptabilisé 140 pays concernés, surtout en Amérique du Sud. En France, on compte quelques centaines d'ordinateurs. On pense que les auteurs ont réussi à gagner plusieurs millions d'euros, chaque année, depuis 2016. Malheureusement on sait qu'ils peuvent recréer ce genre de serveur pirate à tout moment."

Qui a été infecté dans cette histoire ? Et comment ça se passait ?

"Le virus n'a infecté que des ordinateurs sous Windows, XP, 7,8 et 10 et des serveurs sous Windows. Il s'agissait surtout d'ordinateurs de particuliers, mais également d'entreprises. Les PC ont été infectés très classiquement : un clic sur un lien dans un e-mail, proposant une manière de faire de l'argent facile, ou de voir des photos érotiques, etc. Autre manière très courante de propagation du virus : les clés USB infectées."

Qu'est-ce que vous conseilleriez à l'utilisateur lambda face à ce genre de cyber-groupe criminel et ce genre de virus ?

"La même chose que je conseille à mes parents : on ne clique pas sur les liens si l'on n'est pas sûr de la personne qui vous envoie le mail. On ne clique pas sur les pièces jointes non plus et on met un antivirus (même gratuit) à jour. Et on essaie de ne pas faire n'importe quoi sur Internet."

Sources : Avast, France Inter

Et vous ?

Utilisez-vous un antivirus ?

Si non, pourquoi ?

Si oui, lequel ?

Le minage illicite de cryptomonnaie, une activité « à la mode » ?

Voir aussi :

Les attaques de malware visant des MdP sont à la hausse selon les statistiques de Kaspersky, près d'un million d'utilisateurs concernés au 1S19

EvilGnome : un nouveau malware qui espionne et cible les utilisateurs de PC Linux, il inclut plusieurs modules malveillants

Microsoft avertit qu'une campagne de diffusion du malware voleur d'informations Astaroth est en cours, via des attaques sans fichier

Un hacker met sur pied un botnet de plus de 18 000 routeurs Huawei en l'espace d'une seule journée, profitant d'une vulnérabilité sévère connue

Une variante du botnet Mirai embarque trois exploits pour cibler des appareils IdO vulnérables, au lieu d'utiliser la force brute comme l'originale

Répondre avec citation

Répondre avec citation

Partager