La Russie et la Chine sont les deux principales origines des cyberattaques dans le monde entier

d'après un rapport de Carbon Black

Carbon Black est une entreprise fournissant des services de sécurité pour les terminaux. Dans son dernier rapport trimestriel, le Quarterly Incident Response Threat Report (QIRTR), l'entreprise fait un tour d’horizon des cyberattaques afin de quantifier les tendances observées par les principales entreprises de riposte aux incidents. Le rapport regroupe les contributions qualitatives et quantitatives des principales entreprises de riposte aux incidents partenaires de Carbon Black et donne un aperçu des enquêtes sur les violations actives qui, dans la plupart des cas, surviennent suite à des erreurs humaines, des failles dans les processus ou dans la technologie de sécurité.

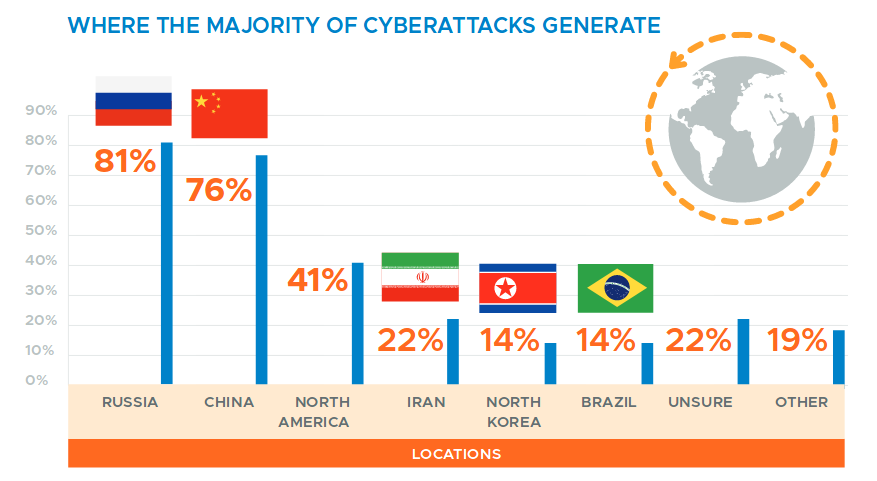

Selon le rapport, la Russie et la Chine sont les deux principales origines des cyberattaques dans le monde entier. La Russie est en effet désignée par 81 % des professionnels en riposte aux incidents interrogés comme l'une des origines de cyberattaques qu'ils ont découvertes, alors que la Chine est citée par 76 % d'entre eux. Et selon Carbon Black, ces cyberattaques s'inscriraient en partie dans le cadre d'activités d'espionnage. « Plus d'un tiers de tous les répondants (35 %) considèrent l'espionnage comme le principal motif d'attaque. Ils ont aussi fréquemment cité la perturbation des entreprises et le chantage, avec respectivement 19 % et 14 % », selon le rapport.

« Les cybercriminels affûtent leur capacité à rester incognito à l’intérieur des entreprises dans lesquelles ils se sont introduits et font évoluer leurs attaques pour contrer les efforts de riposte. Cette évolution des méthodes d’attaque coïncide avec la recrudescence des tensions géopolitiques. Les États-nations tels que la Russie, la Chine, l’Iran et la Corée du Nord exploitent et soutiennent activement des cybermilices technologiquement avancées », nous apprend le rapport qui rappelle aussi que « la majeure partie des entreprises n’est pas préparée à faire face à ce genre d’attaques ». Il faut encore, selon le rapport, que ces entreprises créent et mettent en œuvre des programmes de riposte aux incidents proactifs, plutôt que de continuer à se reposer sur des antivirus obsolètes et sur des outils de pare-feu.

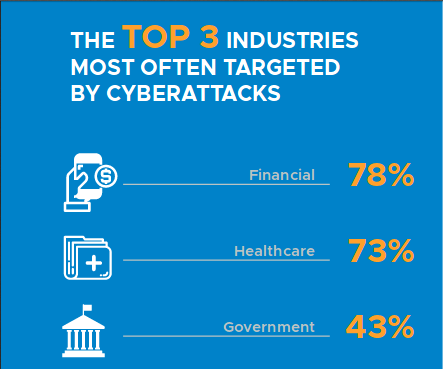

Le rapport indique également que le secteur financier est le secteur subissant le plus de cyberattaques (78 % des professionnels en riposte aux incidents interrogés le citent). Viennent ensuite le secteur de la santé avec 73 % et les institutions gouvernementales avec 43 %.

Toujours selon le rapport, 10 % des entreprises violées subissent des attaques destructrices. 68 % des professionnels reconnaissent le manque de visibilité comme une entrave à l’efficacité de la riposte aux incidents. 59 % des professionnels travaillent avec des entreprises qui prennent une posture réactive, plutôt qu’une posture proactive a l’égard de la riposte aux incidents.

Pour les professionnels, la clé d’une riposte efficace, c’est la proactivité. Ils soulignent qu’avoir une approche proactive de la riposte aux incidents ne requiert pas obligatoirement de lourds investissements et donnent donc quelques conseils sur ce que les entreprises devraient savoir pour s’engager sur le chemin de la proactivité. Adopter une approche proactive, selon le rapport, c’est :

- avoir un plan de riposte en place de manière à ce qu’en cas d’attaques, le personnel soit préparé à répondre sans paniquer ;

- communiquer et notifier de manière à ce que les bonnes personnes reçoivent les bonnes informations aux bons moments ;

- s’informer de ses obligations légales en cas d’attaque afin de s’y conformer ;

- s’assurer d’avoir une bonne visibilité dans son propre réseau ;

- chasser le pirate infiltré sans faire trop de bruit de manière à ce qu’il ne se rende compte d’avoir été repéré que lorsque le personnel de riposte le décidera ;

- faire des vérifications régulières sur le système et avoir une authentification à plusieurs facteurs.

Les entreprises ne devraient plus attendre de subir des violations pour agir dans ce sens. Selon le rapport, elles devraient accroître leurs niveaux de sécurité et s’armer à l’avance pour les cas où le système de défense ne suffirait pas.

Rapport trimestriel de Carbon Black

Source : Carbon Black

Et vous ?

Que pensez-vous de ces chiffres ?

Comment lutter efficacement contre les cyberattaques selon vous ?

Voir aussi

Les meilleurs cours et tutoriels pour apprendre la sécurité informatique

Cybersécurité : comment l'attaque contre Equifax en 2017 a-t-elle pu être possible ? Un état des lieux de la cybersécurité après cette attaque

Cybersécurité : la menace numérique est en augmentation de 32 % en France, 245 millions d'euros par an sont détournés sur Internet

Répondre avec citation

Répondre avec citation

Partager