Bonjour,

Je rencontre un souci de configuration ou paramétrage.

Je vous explique le cas :

J’ai un réseau LAN sur une plage d’adresse 192.168.1.0/24

1 routeur opérateur en 192.168.1.3

1 serveur FTP en 192.168.1.200

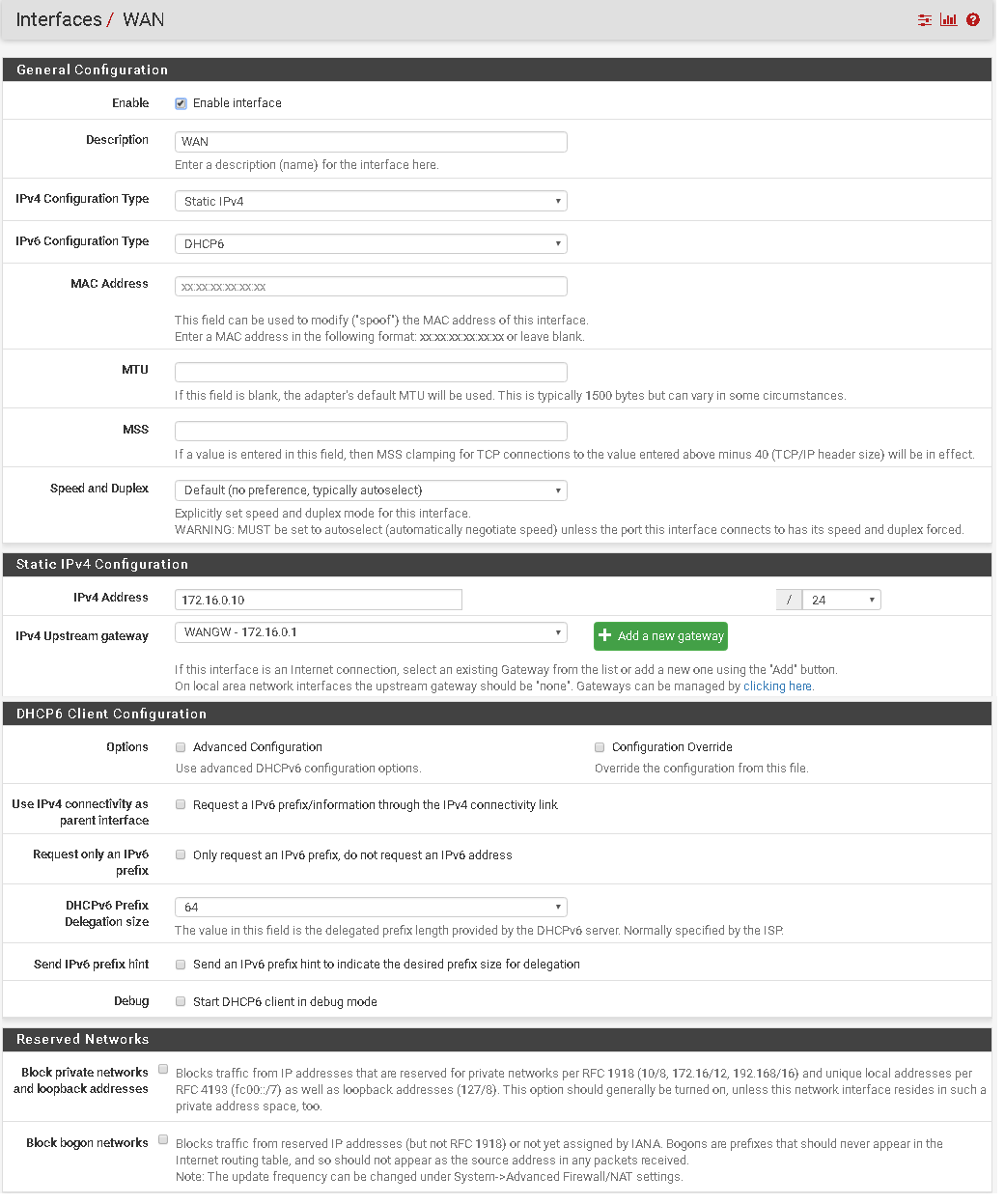

1 Firewall PfSense en IP WAN 192.168.1.28 et en IP LAN 192.168.1.13

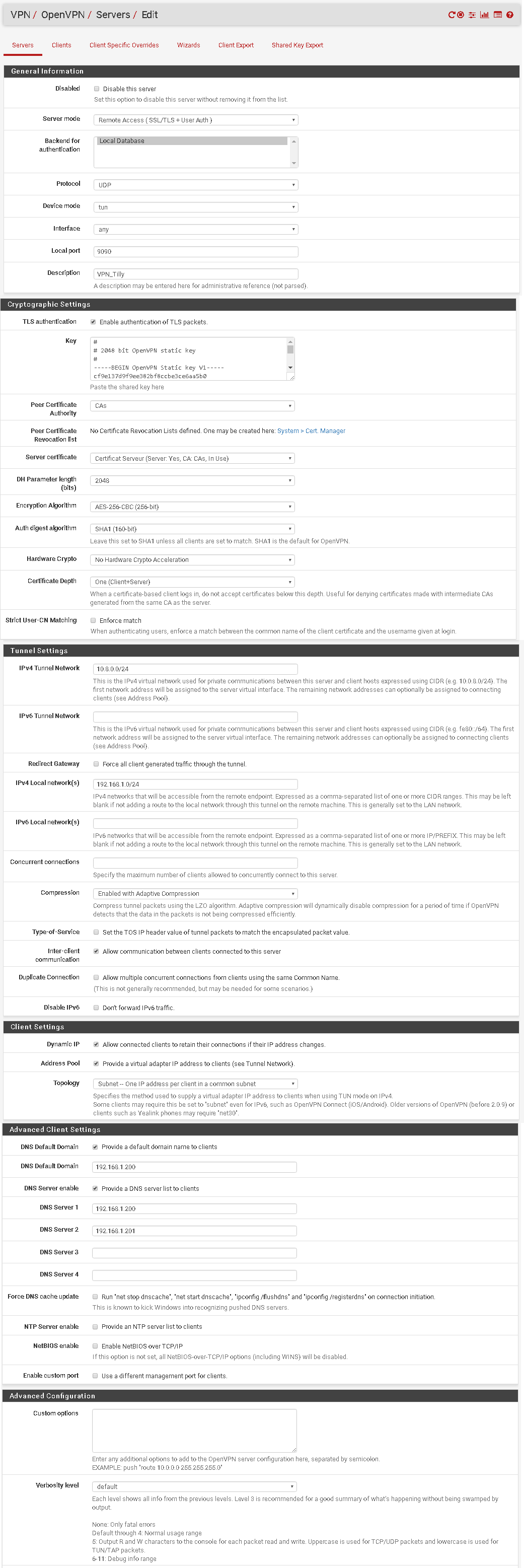

Ce Firewall me sert pour les connexions VPN des clients externes via OpenVPN.

Le VPN est paramétré avec un tunnel 10.0.8.0/24 avec un port spécifique, disons 4040 en UDP.

La connexion VPN marche à merveille, mes clients se connectent pour les bureaux à distance, accès fichier et messagerie sans souci.

Par contre, j’ai un applicatif tiers qui transfert des fichiers via FTP. Mon souci, c’est que via le VPN, le serveur FTP me donne le message d’erreur (pour les tests, j’ai monté un serveur Filezilla) :

421 Rejected command, requested IP address does not match control connection IP.

J’imagine qu’il y a un problème de route ou de NAT mais je ne vois pas quel paramétrage je pourrais faire pour résoudre ce problème (je parle de configuration réseau pas spécifiquement de PfSense)

En local, tout fonctionne bien.

Ce que j’ai testé :

Passer le serveur en passif

Faire du NAT mais là je suis pas sur des paramètre que j’ai dû mettre (quelle IP NATé vers laquelle)

Un tracert me donne :

1

2

3

4

| C:\Windows\System32>tracert 192.168.1.200

1 40 ms 39 ms 40 ms 10.0.8.1

2 40 ms 39 ms 39 ms 192.168.1.200 |

En gros pas grand chose.

Merci d’avance de votre aide

Répondre avec citation

Répondre avec citation

.

.

Partager