Des bots permettent aux pirates de pénétrer sans effort et de manière convaincante dans les comptes Coinbase, Amazon, PayPal et bancaires

malgré l'utilisation de l'authentification à deux facteurs

Une récente étude du média canado-américain Vice (Motherboard) suggère que le mécanisme d'authentification à deux facteurs (2FA) ne protège pas les utilisateurs aussi bien qu'on le croit. L'étude met en lumière une vulnérabilité de sécurité de l'utilisation de l'OTP (one-time password) par SMS pour la 2FA. Faisant preuve d'un nouveau niveau d'ingéniosité, les cybercriminels utilisent désormais des bots pour cibler Apple Pay, PayPal, Amazon, Coinbase et un large éventail de banques spécifiques, afin de voler les codes 2FA à usage unique, dans l'intention de prendre le contrôle du compte.

Les bots OTP menacent l'authentification à deux facteurs

Les services informatiques de tous les secteurs d'activité mènent une lutte constante pour protéger les réseaux d'entreprise contre les pirates et les fraudeurs. Les responsables de la cybersécurité emploient plusieurs méthodes pour assurer la sécurité et l'intégrité des données des organisations, dont l'une des plus populaires est l'authentification à deux facteurs (2FA). L'authentification à deux facteurs offre un niveau de protection supplémentaire pour les comptes d'utilisateur qui, sans être inexpugnable, réduit considérablement le risque d'accès non autorisé et de violation du système.

L'utilisation de la 2FA est étonnamment faible parmi les utilisateurs finaux, tant dans les environnements d'entreprise que dans la communauté des utilisateurs au sens large. Google, par exemple, a révélé au début de l'année que très peu d'utilisateurs de Gmail ont activé les mesures de sécurité 2FA disponibles pour protéger leur compte. La société a ensuite annoncé qu'il prévoyait de faire passer de force le plus grand nombre possible d'utilisateurs à la 2FA. Elle a donné plus de détails en octobre, disant qu'elle prévoyait d'inscrire automatiquement 150 millions de comptes Gmail à l'authentification à deux facteurs d'ici la fin de l'année.

Outre Google, plusieurs autres entreprises de services en ligne - notamment Facebook, Apple, PayPal, etc. - encouragent leurs utilisateurs à activer la 2FA. Toutefois, même si la plupart de ces entreprises plébiscitent la 2FA, elles sont conscientes qu'elle n'est pas inviolable. L'étude de Motherboard, intitulé "The Booming Underground Market for Bots That Steal Your 2FA Codes", a exposé une vulnérabilité de sécurité de l'utilisation de l'OTP par SMS pour la 2FA. Elle a révélé que les cybercriminels se servent désormais de ce que l'équipe de recherche appelle "les bots OTP" pour renforcer leur stratégie de prise de contrôle des comptes.

Ils ne se contentent plus d'utiliser des bots pour automatiser la tâche consistant à tester d'énormes volumes d'informations d'identification volées dans le cadre d'attaques par bourrage d'informations d'identification. Selon les chercheurs, l'utilisation de bots OTP augmente le risque de prise de contrôle de comptes, car les applications utilisant le protocole OTP par SMS comme authentification à deux facteurs peuvent également être compromises. L'étude estime que le protocole OTP par SMS ne fait que créer une illusion de sécurité.

Mais qui est exposé au risque des bots OTP ? Dans une récente étude d'Incognia, une entreprise de cybersécurité, sur les méthodes d'authentification utilisées par les principales applications mobiles bancaires et fintech, la grande majorité des applications (17 sur 20) s'appuient toujours sur le protocole OTP par SMS pour l'authentification à deux facteurs. Cela signifie que les bots OTP représentent une menace pour de nombreuses applications de services financiers de premier plan.

Quel est le mode de fonctionnement des bots OTP ?

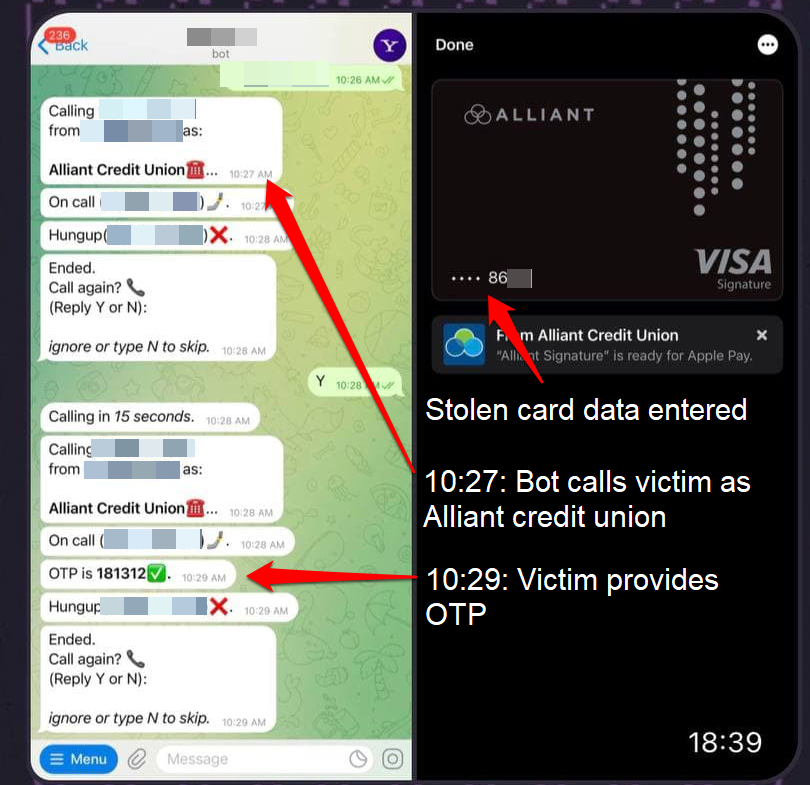

Selon l'étude, les cybercriminels utilisent désormais des outils automatisés pour contacter les utilisateurs en leur faisant croire qu'ils sont contactés par l'entreprise. À l'aide de scripts automatisés transmis par la voix ou le texte, le bot OTP demande à l'utilisateur de partager le mot de passe à usage unique qui lui a été envoyé pour vérifier la sécurité de son compte - au lieu de cela, le bot OT l'utilise pour accéder au compte de l'utilisateur et en prendre le contrôle. Voici un exemple typique qui a été repéré par l'équipe de recherche.

Un détenteur d'un compte PayPal a reçu un appel prétendument provenant du système de prévention des fraudes de la société. La voix au bout du fil lui a notifié que quelqu'un avait essayé d'utiliser son compte pour dépenser 58,82 dollars. PayPal devait donc vérifier son identité pour bloquer le transfert. « Afin de sécuriser votre compte, veuillez saisir le code que nous avons envoyé à votre appareil mobile maintenant », a déclaré la voix. PayPal envoie parfois un code par SMS aux utilisateurs afin de protéger leur compte. Après avoir saisi une chaîne de six chiffres, la voix a dit : « Merci, votre compte a été sécurisé et cette demande a été bloquée ».

« Ne vous inquiétez pas si un paiement a été débité sur votre compte : nous le rembourserons dans les 24 à 48 heures. Votre numéro de référence est 1549926. Vous pouvez maintenant raccrocher », a ajouté la voix. Cependant, l'appel ne provenait pas de PayPal, mais d'un pirate informatique. Le fraudeur a utilisé un type de bot qui simplifie considérablement le processus permettant aux pirates de tromper les victimes en leur faisant donner leurs codes d'authentification multifactorielle ou leurs mots de passe à usage unique pour toutes sortes de services, les laissant se connecter ou autoriser des transferts d'argent.

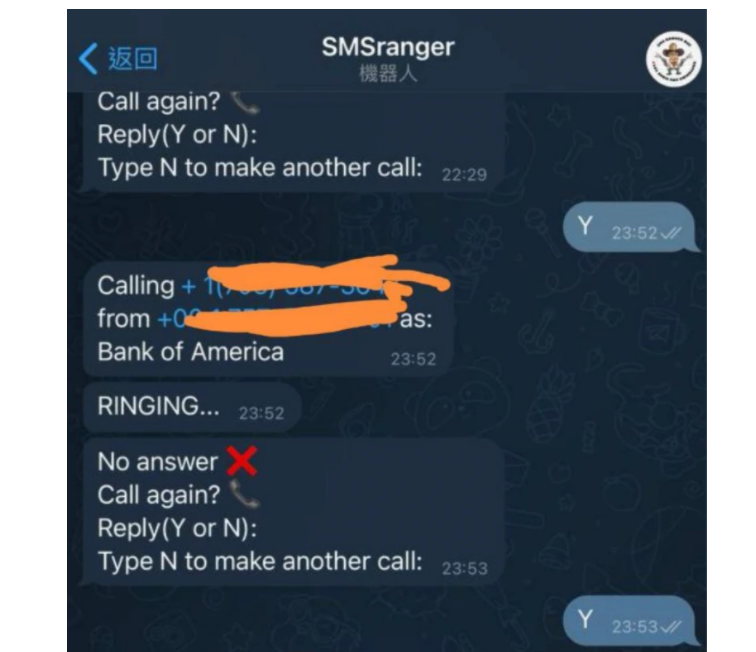

L'équipe de recherche a déclaré que divers bots ciblent Apple Pay, PayPal, Amazon, Coinbase et un large éventail de banques spécifiques. Lors d'un test, Motherboard a demandé à un dénommé Kaneki, qui vendait l'un de ces bots en ligne, de faire une démonstration en envoyant un appel automatique sur le téléphone d'un journaliste de Motherboard. Après avoir entré un code, Kaneki a montré que son bot avait reçu le même code. « Le bot est idéal pour les personnes qui n'ont pas de compétences en ingénierie sociale. Vous savez, tout le monde n'est pas à l'aise et persuasif au téléphone », a déclaré un autre pirate informatique.

Avec ces bots qui coûtent quelques centaines de dollars, n'importe qui peut commencer à contourner l'authentification multifactorielle, une mesure de sécurité que de nombreuses personnes peuvent supposer être largement sécurisée. L'étude indique que l'existence et la popularité croissante de ces bots soulèvent la question de savoir si les services en ligne doivent proposer des formes d'authentification plus résistantes à l'hameçonnage pour protéger les utilisateurs. Pour s'introduire dans un compte, un pirate a besoin du nom d'utilisateur ou de l'adresse électronique et du mot de passe de la victime.

Sur Telegram ou Discord, le pirate entre le numéro de téléphone de sa cible et la plateforme sur laquelle il souhaite s'introduire. En arrière-plan, le robot passe l'appel automatisé à la cible. Kaneki a déclaré que les bots utilisent des sites similaires à Twilio, une société de communication pour les entreprises qui permet aux clients d'envoyer des messages et de passer des appels, bien que Kaneki ait dit que tous les bots n'utilisent pas Twilio spécifiquement. Cris Paden, directeur des communications d'entreprise chez Twilio, a confirmé que Twilio est au courant que les bots OTP utilisent sa plateforme.

«Nous avons une équipe en place qui est bien consciente de ce problème et le surveille activement. Dès qu'ils ont connaissance d'un cas, ils enquêtent immédiatement et prennent des mesures, y compris la fermeture du numéro et du compte utilisé si nécessaire », a ajouté Paden. Outre les sites ou services tels qu'Amazon, PayPal et Venmo, certains bots ciblent également des banques spécifiques, comme Bank of America et Chase Bank. Par ailleurs, ils seraient également en mesure d'obtenir des codes générés par une application mobile d'authentification multifacteurs, comme Google Authenticator.

Faut-il abandonner l'utilisation de l'OTP par SMS ?

Les utilisateurs sont-ils en train de perdre le combat pour protéger leurs comptes ? L'étude estime que pour les utilisateurs, le niveau d'expertise en matière de sécurité nécessaire pour rester en sécurité en ligne ne fait qu'augmenter. Pour se protéger contre l'ingénierie sociale, les utilisateurs doivent désormais être conscients non seulement des cybercriminels, mais aussi des bots automatisés. Mais est-il raisonnable d'attendre de chaque utilisateur qu'il soit un expert en sécurité et est-ce la faute des utilisateurs ou celle des entreprises qui doivent améliorer leur niveau de sécurité ?

En effet, l'OTP par SMS est connu pour être vulnérable. L'OTP par SMS est connu comme une méthode vulnérable d'authentification à deux facteurs depuis un certain temps. Dès 2016, le NIST (National Institute of Standards and Technology), une entité du département du Commerce des États-Unis, a proposé de "déprécier" l'OTP par SMS comme forme d'authentification, et a essuyé quelques critiques pour cette suggestion. À l'époque, le NIST a abordé ses préoccupations en matière de sécurité concernant l'OTP par SMS dans son blogue sur la cybersécurité dans le cadre de la période de commentaires publics.

« Les chercheurs en sécurité ont démontré le succès croissant de la redirection ou de l'interception de SMS en masse. Il ne s'agit pas seulement de la vulnérabilité de quelqu'un qui vole votre téléphone, mais aussi du fait que les SMS envoyés à l'utilisateur peuvent être lus par un acteur malveillant sans avoir mis la main sur votre téléphone. En raison de ces risques, nous décourageons l'utilisation des SMS comme "authentifiant hors bande" - qui est, essentiellement, une méthode pour délivrer un code à usage unique pour l'authentification multifactorielle » a déclaré le NIST à l'époque.

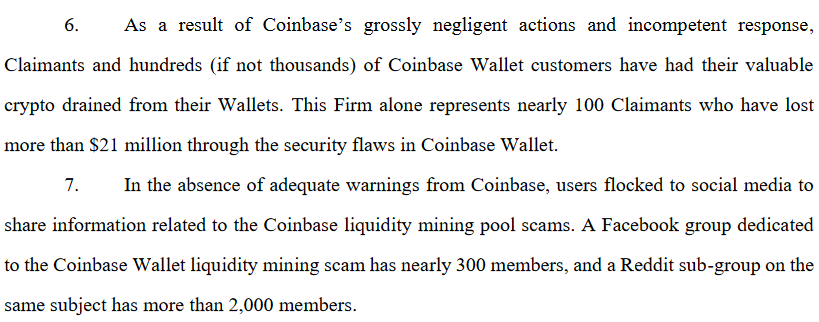

Cinq ans plus tard, le protocole OTP par SMS est toujours utilisé, et toujours vulnérable. Pourquoi les entreprises n'ont-elles pas mis à jour plus rapidement leurs méthodes d'authentification ? En effet, dans de nombreux cas, c'est parce qu'une sécurité accrue s'accompagne de frictions supplémentaires, et pour les utilisateurs de téléphones portables, les frictions sont la principale raison pour laquelle ils changent de service. Cependant, avec la récente violation de compte chez Coinbase qui a exploité la vulnérabilité de l'OTP par SMS, la priorité de la mise en œuvre d'une authentification plus forte est devenue un impératif.

« Les cybercriminels cherchent constamment de nouveaux moyens d'escroquer les gens et ce bot voleur de code OTP/2FA n'est qu'un exemple de plus de la créativité des fraudeurs. Il convaincrait de nombreuses victimes peu méfiantes de donner leurs codes OTP/2FA et le cybercriminel n'a même pas besoin d'être un ingénieur social qualifié, il peut simplement utiliser ce bot pour tenter de prendre le contrôle d'un compte », a déclaré Rachel Tobac, PDG et cofondatrice de la société de cybersécurité SocialProof Security. Selon d'autres sources, les cybercriminels ajoutent constamment de nouvelles capacités à ces bots.

Jessica Barker, cofondatrice de la société de cybersécurité Cygenta, a déclaré que l'utilisation des bots OTP/2FA est troublante, car elle permet aux criminels de réaliser plus facilement leurs escroqueries et nous rend plus vulnérables. « Nous sommes devenus tellement plus habitués à ce que des systèmes automatisés communiquent avec nous, que cela devient plus convaincant. Ajoutez à cela la manipulation classique par la peur et les petites touches comme le code de référence et la nécessité de ne pas s'inquiéter des paiements non autorisés qui passent, et cela devient encore plus persuasif », a-t-elle fait remarquer.

Source : Le NIST

Et vous ?

Quel est votre avis sur le sujet ?

Que pensez-vous des bots voleurs de code OTP/2FA ?

Selon vous, de quels moyens dispose-t-on pour se protéger contre ce type d'attaque ?

Pensez-vous que l'OPT par SMS est une méthode d'authentification qu'il faut déprécier dans l'immédiat ?

Y a-t-il des alternatives plus sécurisées à l'OTP par SMS ? Sont-elles faciles à mettre en œuvre pour les utilisateurs ?

Voir aussi

Google va activer l'authentification à deux facteurs par défaut pour des millions d'utilisateurs d'ici la fin de l'année pour mieux protéger l'accès à vos contacts

Malgré l'authentification à deux facteurs, il se fait voler de l'argent sur son compte Uber, qui ne le rembourse pas en intégralité

Sécurité : Apple veut normaliser le format des SMS contenant des codes d'accès à usage unique (OTP) pour automatiser le processus de réception et de saisie via un navigateur ou une appli

Microsoft estime que l'utilisation de l'authentification multifacteur bloque 99,9% des piratages de comptes et encourage les utilisateurs à l'adopter

Répondre avec citation

Répondre avec citation

Partager