Google propose une mise à jour de Chrome pour atténuer la possibilité d'exploiter la vulnérabilité cryptographique critique

découverte par la NSA dans Windows

C'est durant son traditionnel Patch Tuesday que Microsoft a corrigé un bogue potentiellement dangereux qui permettrait à un attaquant d'usurper un certificat en faisant croire qu'il provient d'une source fiable. C'est la National Security Agency qui a signalé à Microsoft la vulnérabilité qui affecte Windows 10, Windows Server 2016, Windows Server 2019 et Windows Server version 1803, d’après un rapport de l’organisme gouvernemental.

« La NSA a découvert une vulnérabilité critique (CVE-2020-0601) affectant les fonctionnalités cryptographiques de Microsoft Windows. La vulnérabilité de validation de certificat permet à un attaquant de miner la façon dont Windows vérifie la confiance cryptographique et peut permettre l'exécution de code à distance. La vulnérabilité affecte Windows 10 et Windows Server 2016/2019 ainsi que les applications qui dépendent de Windows pour les fonctionnalités de confiance », lit-on dans le rapport du ministère de la Défense.

La faille affectait le chiffrement des signatures numériques utilisées pour authentifier le contenu, y compris les logiciels ou les fichiers. Si elle était exploitée, cette faille pourrait permettre aux criminels d'envoyer du contenu malveillant avec de fausses signatures qui le font paraître sûr.

Le spécialiste en cybersécurité Brian Krebs a rapporté que la vulnérabilité en question réside dans un composant Windows connu sous le nom de crypt32.dll, un module Windows qui, selon Microsoft, gère « les fonctions de certificat et de messagerie cryptographique dans le CryptoAPI ». Le CryptoAPI de Microsoft fournit des services qui permettent aux développeurs de sécuriser les applications Windows à l'aide de la cryptographie, et comprend des fonctionnalités de chiffrement et de déchiffrement des données à l'aide de certificats numériques.

Google entre dans la danse avec Chrome

Cette fois-ci, Google a publié une mise à jour de Chrome, Chrome 79.0.3945.130, qui détectera désormais les certificats qui tentent d'exploiter la vulnérabilité CryptoAPI Windows CVE-2020-0601 découverte par la NSA. Cette vulnérabilité permet aux attaquants de créer des certificats TLS et de signature de code qui usurpent l'identité d'autres entreprises pour effectuer des attaques de type man-in-the-middle ou créer des sites de phishing.

Étant donné que les PoC exploitant la vulnérabilité CVE-2020-0601 ont déjà été publiés, l'éditeur estime que ce n'est qu'une question de temps pour que les attaquants commencent à créer facilement des certificats usurpés.

Chrome 79.0.3945.130 vient donc vérifier davantage l'intégrité du certificat d'un site Web avant d'autoriser un visiteur à accéder au site. Le code de la double vérification de signature sur les chaînes vérifiées a été rajouté par Ryan Sleevi de Google.

Voici l'ancien code :

Code C++ : Sélectionner tout - Visualiser dans une fenêtre à part

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

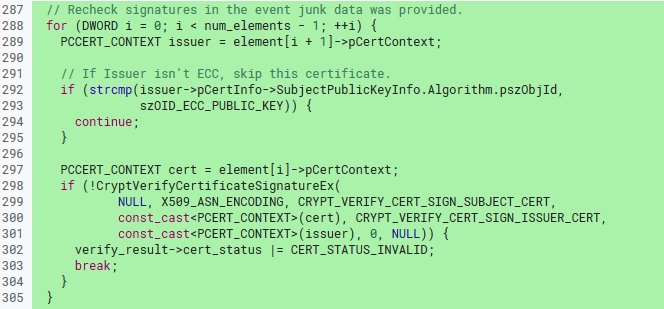

Et voici le nouveau

Code C++ : Sélectionner tout - Visualiser dans une fenêtre à part

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

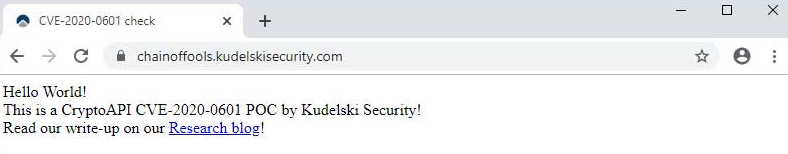

Pour montrer les nouvelles protections à l'œuvre, en utilisant le site de test CVE-2020-0601 de Kudelski Security, nous pouvons voir la vulnérabilité exploitée sur un PC Windows 10 non patché utilisant une ancienne version de Google Chrome.

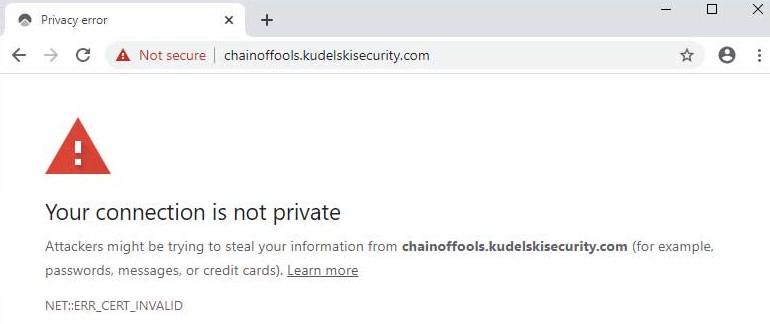

Sur la même machine Windows 10 non corrigée utilisant Google Chrome 79.0.3945.130, lorsque vous visitez à nouveau le site, le navigateur avertit désormais que les attaquants pourraient essayer de voler vos informations.

Sleevi a reconnu que cette mesure de contrôle n'est pas parfaite, mais qu'elle est suffisante pour le moment tandis que les utilisateurs déploient les mises à jour de sécurité de leurs systèmes d'exploitation et que Google passe à de meilleurs vérificateurs : « Ce n'est pas parfait, mais ce contrôle de sécurité est suffisant, le temps pour nous de passer à un autre vérificateur ou de renforcer le blocage des modules 3P, même pour CAPI ».

Sources : Google, Kudelski Security

Et vous ?

Sur quel système d'exploitation êtes-vous ?

Quel navigateur utilisez-vous ?

Allez-vous faire la mise à jour ?

Voir aussi :

Google prévoit de déprécier et bloquer la chaîne User-Agent sur Chrome pour la remplacer par une alternative, qui fournira moins d'informations aux serveurs

Google se donne deux ans pour éliminer de son navigateur Chrome les cookies tiers, en accord avec sa vision d'un Web « plus privé »

La version 80 de Google Chrome bloquera automatiquement les demandes de notifications ennuyeuses, fini les popups indésirables

L'extension Chrome Shitcoin Wallet, qui propose aux utilisateurs de gérer leur portefeuille Ethereum, surprise en train d'injecter du code JavaScript pour voler les mots de passe et clés privées

Répondre avec citation

Répondre avec citation

Partager