La CISA publie Untitled Goose Tool, un utilitaire open source pour détecter les activités malveillantes dans les services cloud de Microsoft, dont Azure, Azure Active Directory et Microsoft 365

La Cybersecurity & Infrastructure Security Agency (CISA) a lancé un nouvel outil de sécurité conçu pour aider à protéger les différents services cloud de Microsoft. L'outil open source Untitled Goose Tool est disponible pour Windows et macOS.

L'utilitaire a été développé par l'agence américaine de cybersécurité et de sécurité des infrastructures en collaboration avec les laboratoires nationaux Sandia. L'objectif de l'outil est d'aider à détecter et à répondre aux activités malveillantes dans les environnements Microsoft Azure, Azure Active Directory (AAD) et Microsoft 365 (M365).

Annonçant la disponibilité de l'utilitaire, l'agence de sécurité déclare : "Aujourd'hui, la CISA a publié l'outil Untitled Goose pour aider les défenseurs du réseau à détecter les activités potentiellement malveillantes dans les environnements Microsoft Azure, Azure Active Directory (AAD) et Microsoft 365 (M365). L'outil Untitled Goose offre de nouvelles méthodes d'authentification et de collecte de données que les défenseurs du réseau peuvent utiliser lorsqu'ils interrogent et analysent leurs services cloud Microsoft".

Sur le dépôt GitHub de Untitled Goose Tool, l'utilitaire de sécurité est décrit comme suit :

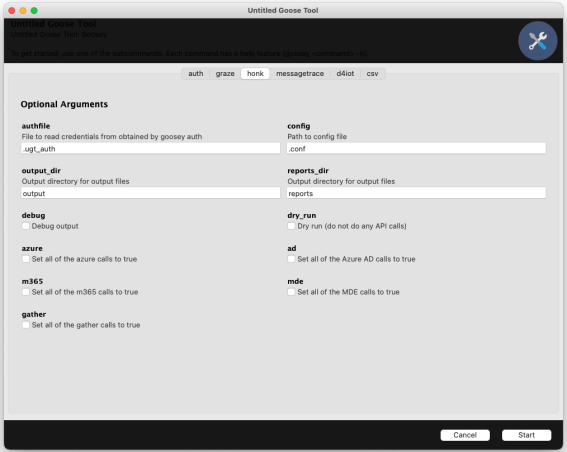

La CISA indique que les outils peuvent être utilisés par les défenseurs du réseau pour :Untitled Goose Tool est un outil de chasse et de réponse aux incidents robuste et flexible qui ajoute de nouvelles méthodes d'authentification et de collecte de données afin de mener une enquête complète sur les environnements Azure Active Directory (AzureAD), Azure et M365 d'un client. Untitled Goose Tool recueille des données télémétriques supplémentaires de Microsoft Defender for Endpoint (MDE) et Defender for Internet of Things (IoT) (D4IoT).

- Exporter et examiner les journaux de connexion et d'audit AAD, le journal d'audit unifié M365 (UAL), les journaux d'activité Azure, les alertes Microsoft Defender for IoT (internet des objets) et les données Microsoft Defender for Endpoint (MDE) à la recherche d'activités suspectes.

- Interroger, exporter et étudier les configurations AAD, M365 et Azure

- Extraire des artefacts cloud des environnements AAD, Azure et M365 de Microsoft sans effectuer d'analyses supplémentaires.

- Effectuer une délimitation temporelle de l'UAL via goosey graze

- Extraire les données dans ces limites temporelles avec goosey honk

- Interroger et collecter des données en utilisant des capacités de délimitation temporelle similaires pour les données MDE.

Sources : CISA, GitHub

Et vous ?

Quel est votre avis sur le sujet ?

Avez-vous eu l'occasion de tester Untitled Goose Tool, qu'en pensez-vous ? Trouvez-vous l'outil utile ?

Voir aussi

Microsoft dévoile Security Copilot, un assistant de cybersécurité doté d'une IA, pour lutter contre les cyber-menaces

Backslash Security annonce Backslash, une nouvelle solution qui permet de visualiser les risques liés aux applications cloud-natives, en s'appuyant sur une modélisation automatisée des menaces

81 % des entreprises ont connu un incident de sécurité lié au cloud au cours des 12 derniers mois, dont 45 % ont subi au moins quatre incidents, selon Venafi

L'adoption du cloud computing rend les secteurs fortement réglementés tels que les soins de santé et les services financiers vulnérables aux attaques, d'après un rapport de Blancco Technology Group

Répondre avec citation

Répondre avec citation

Partager