Voici pourquoi les identifiants cloud sont les produits les plus recherchés sur les marchés des cybercriminels,

selon une étude d'IBM

Le rapport 2023 Cloud Threat Landscape Report d’IBM X-Force indique que les identifiants volés sont les produits les plus vendus sur les marchés criminels du dark web, représentant près de 90 % des biens et services en vente. Des informations d’identification valides sont le vecteur d’accès initial le plus courant dans les atteintes à la sécurité du cloud, dans 36 % de tous les cas auxquels l’équipe X-Force IR a répondu au cours d’une période de 13 mois.

Les acteurs de la menace qui cherchent à pénétrer un réseau ou à s'enfoncer plus profondément dans l'environnement d'une victime le font souvent en utilisant des informations d'identification légitimes, soit découvertes au cours d'une attaque, soit recueillies avant de cibler une victime spécifique. Dans les cas où l'infrastructure en cloud fait partie de la surface d'attaque, ces identifiants peuvent être utilisés pour accéder à des ressources spécifiques au cloud sans éveiller les soupçons.

Dans de nombreux cas, les criminels n'ont même pas besoin de débourser 10 dollars. X-Force a également découvert des identifiants en clair sur les terminaux des utilisateurs dans un tiers (33 %) de tous les incidents liés au cloud computing auxquels elle a répondu. Le rapport annuel est basé sur les renseignements sur les menaces de X-Force, les tests de pénétration, les missions de réponse aux incidents et l’analyse du dark web (certains fournis par Cybersixgill), tous collectés et compilés entre juin 2022 et juin 2023.

En particulier, il y avait une fréquence élevée d'identifiants de comptes de service stockés sur des terminaux, et beaucoup d'entre eux étaient surprivilégiés. Les utilisateurs ayant de grands privilèges peuvent être définis comme ceux qui ont plus d'autorisations qu'ils n'en ont besoin pour effectuer leur travail ou leur tâche. Les informations d'identification compromises ont été à l'origine de plus d'un tiers des incidents liés au cloud observés par l'équipe X-Force, ce qui suggère que les entreprises doivent trouver un équilibre entre les besoins d'accès des utilisateurs et les risques de sécurité.

« C'est un chiffre terriblement élevé par rapport à ce que le secteur devrait savoir à ce stade sur la conservation des secrets et des mots de passe en particulier », a déclaré Chris Caridi, analyste des cybermenaces chez IBM X-Force, auteur du rapport 2023 Cloud Threat Landscape Report (rapport sur les menaces liées au cloud).

À la lumière de ces autres statistiques, il n'est peut-être pas trop surprenant que des informations d'identification valides soient le vecteur d'accès initial le plus courant dans les atteintes à la sécurité du cloud, dans 36 % de tous les cas auxquels l'équipe X-Force IR a répondu au cours d'une période de 13 mois. Il illustre la façon dont les organisations sont devenues meilleures dans certains domaines comme la sécurité des points d'accès. En réponse, les cybercriminels ont trouvé un point d'entrée différent et plus efficace pour pénétrer dans les environnements informatiques des entreprises : le cloud.

Selon John Dwyer, responsable de la recherche chez X-Force, en 2020, les courtiers d'accès initiaux vendaient principalement des accès via des terminaux compromis. « Au cours des trois dernières années, nous avons constaté une augmentation des investissements dans la sécurité des terminaux », a déclaré Dwyer. « Nos clients se sont améliorés dans la détection des portes dérobées, qui sont directement liées aux attaques basées sur l'extorsion. Il est donc intéressant de constater que l'écosystème criminel se tourne vers les informations d'identification comme vecteur d'accès pour poursuivre ces opérations criminelles. »

La migration rapide vers l'informatique dématérialisée en 2020 est également en jeu, car les entreprises se sont empressées de s'adapter au travail à domicile induit par la pandémie. Si les entreprises ont rapidement adopté l'infrastructure en cloud, « nous n'avons pas vu le même type d'adoption avec une posture de sécurité spécifique au cloud », a déclaré Dwyer. « Les cybercriminels sont très attentifs à l'endroit où ils peuvent accéder, et c'est souvent par le biais de l'informatique en cloud en raison de son expansion rapide et de sa complexité. »

Cela souligne également la nécessité d'une meilleure gestion de l'identité et de l'accès dans le cloud, ce que d'autres analystes et chercheurs en sécurité ont noté, soulignant la prolifération des services en cloud et les autorisations qui y sont attachées.

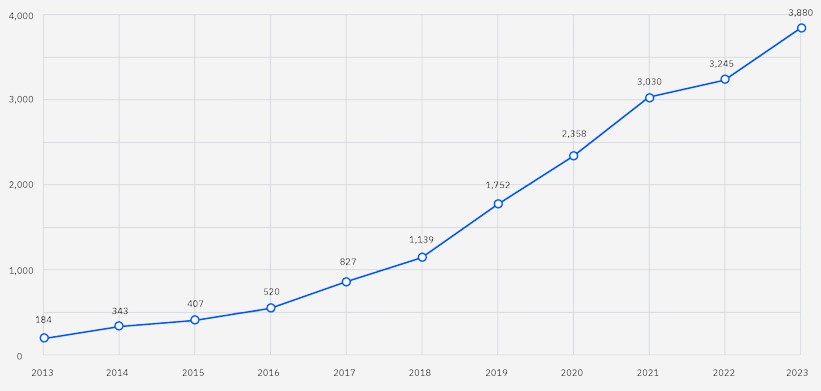

Nombre total de vulnérabilités liées au cloud recensées par X-force

Conformément aux observations de l'équipe X-Force, la Cybersecurity and Infrastructure Security Agency (CISA) et le FBI ont publié un avis commun au début de l'année 2023 en réponse à une campagne de rançongiciels en cours, baptisée ESXiArgs. Les acteurs de cette campagne de rançongiciels exploitaient les vulnérabilités des serveurs VMware ESXi (CVE-2021-219747) pour accéder aux serveurs ESXi, y déployer des rançongiciels et y chiffrer des fichiers, rendant ainsi les machines virtuelles (VM) potentiellement inutilisables.

CVE, abréviation de Common Vulnerabilities and Exposures (vulnérabilités et expositions communes), est une liste de failles de sécurité informatique divulguées publiquement. Lorsqu'on parle d'un CVE, il s'agit d'une faille de sécurité à laquelle a été attribué un numéro d'identification CVE. Les avis de sécurité publiés par les fournisseurs et les chercheurs mentionnent presque toujours au moins un numéro d'identification CVE. Les CVE aident les professionnels de l'informatique à coordonner leurs efforts pour établir des priorités et remédier à ces vulnérabilités afin de rendre les systèmes informatiques plus sûrs.

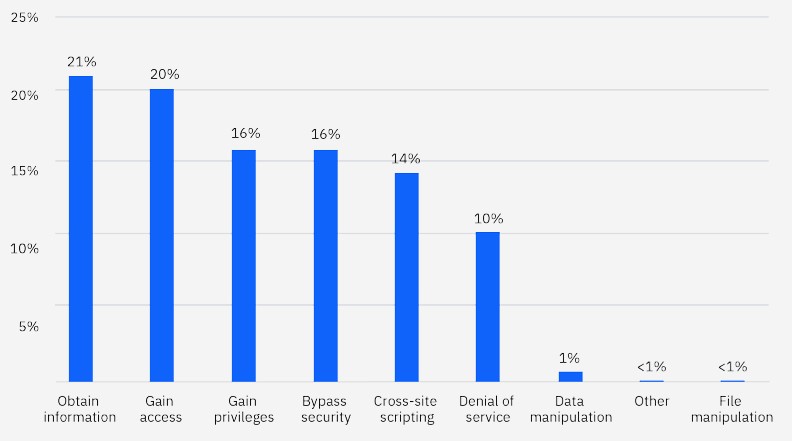

Dans le cadre de son analyse de cette année, l'équipe X-Force a classé ces nouveaux CVE en fonction de leur impact potentiel s'ils sont exploités avec succès. Les chercheurs ont observé que l'obtention d'informations, l'obtention d'un accès et l'obtention de privilèges sont les trois principaux impacts des CVE découverts au cours de la période couverte par le rapport. Les cybercriminels utilisent souvent l'exploitation d'un CVE comme vecteur d'accès initial. Une fois qu'ils ont réussi, ils peuvent profiter de cet accès pour faciliter leur objectif final, qui peut impliquer le déploiement de cryptomineurs, de rançongiciels et d'autres types de logiciels malveillants.

Impact du CVE

Les ingénieurs de X-Force ont observé que les acteurs de la menace utilisent largement les services d'hébergement de fichiers basés sur le cloud, tels que Dropbox, Microsoft OneDrive ou Google Drive, pour distribuer des logiciels malveillants d'apparence légitime, notamment :

- Le trojan bancaire Grandoreiro utilisant Microsoft Azure ;

- La porte dérobée RokRAT utilisant OneDrive ;

- ITG18, également connu sous le nom de malware Yellow Garuda, utilisant OneDrive, Dropbox et Google Drive - La porte dérobée Marlin utilisant OneDrive ;

- Le malware Graphite utilisant OneDrive ;

- Le malware générique utilisant OneDrive.

Cette année, les chercheurs de X-Force ont constaté une forte augmentation de l'utilisation des définitions de ressources personnalisées (CRD). Un nombre croissant d'organisations sont plus capables et désireuses de créer des ressources personnalisées dans leurs clusters Kubernetes. Elles le font souvent sans processus normal de développement d'applications incluant la sécurité, car elles utilisent des API (interfaces de programmation d'applications) internes. Ce processus permet de créer de nouvelles capacités dans les clusters Kubernetes. Certains CRD sont des solutions prêtes à l'emploi qui bénéficient d'un soutien important, tandis que d'autres sont des composants à moindre effort fabriqués en interne ou bénéficiant d'un soutien minimal de la part de la communauté. L'exploitabilité de ces CRD peut être exceptionnellement facile ou exceptionnellement difficile.

Bien que les environnements en cloud aient été la cible de tentatives d'extorsion de données, l'essentiel de l'activité des menaces au cours de la période analysée semble se concentrer sur l'utilisation d'un accès compromis aux ressources en nuage pour le cryptomining. Comme dans le rapport de l'année dernière, l'équipe de X-Force a observé en 2023 le déploiement du cryptomineur XMRig sur des machines Linux et des instances en cloud. XMRig est utilisé comme charge utile principale pour miner la cryptomonnaie Monero.

Pourquoi les acteurs de la menace choisissent-ils de miner dans le cloud

- Les acteurs de la menace à l'origine de l'activité de cryptomining sont probablement attirés par les plateformes du cloud pour les raisons suivantes :

- L'activité de cryptomining est très gourmande en ressources et donc coûteuse. En profitant d'une infrastructure compromise, les acteurs de la menace peuvent transférer le coût à la victime ;

- Les acteurs peuvent s'attendre à ce que les ressources en cloud fassent l'objet d'une surveillance moins approfondie et moins vigilante que les ressources sur site, ce qui permet aux logiciels malveillants de minage de fonctionner plus longtemps avant d'être détectés et supprimés ;

- Des vulnérabilités très médiatisées dans l'infrastructure Internet, telles que la vulnérabilité Log4j, ont permis aux acteurs de la menace de tenter de scanner, d'exploiter et de déployer des cryptomineurs de manière opportuniste et à grande échelle.

Chaos RAT

L'équipe X-Force a également observé le déploiement de l'outil d'administration à distance Chaos (Trojan.Linux.CHAOSRAT) en tant qu'outil d'accès à distance (RAT). Les fonctions du RAT Chaos comprennent le téléchargement, le chargement et la suppression de fichiers en mode reverse shell, des captures d'écran, la collecte d'informations sur le système d'exploitation, l'arrêt et le redémarrage de l'hôte, ainsi que l'ouverture d'URL. Ce RAT témoigne de la sophistication et de l'évolution des acteurs de la menace basés sur le cloud.

KeyBot

Les chercheurs de X-Force ont observé et analysé KeyBot, un scanner écrit en Python qui est utilisé pour analyser une liste de domaines à la recherche de clés associées à divers services, y compris des applications basées sur le cloud. Cette souche particulière de logiciels malveillants a été observée sur des serveurs d'Amazon Web Services (AWS). Les actions effectuées sur le système comprenaient des fichiers abandonnés, des mécanismes de persistance, des détails d'exécution de processus et des communications réseau.

Recommandations et bonnes pratiques

Il n'est cependant pas trop tard, et les entreprises peuvent prendre certaines mesures pour améliorer leur sécurité dans le cloud. X-Force consacre une section entière de son rapport aux recommandations et aux meilleures pratiques.

Il s'agit notamment de surveiller votre environnement en cloud et d'être en mesure de détecter les anomalies et autres comportements étranges susceptibles d'indiquer une compromission. Les entreprises doivent comprendre toute l'étendue de leur surface d'attaque, ce qui inclut la chasse à l'infrastructure informatique fantôme et la fermeture de tous les droits inactifs.

« Nous avons vu dans le rapport que l'un des principaux points d'accès est le RDP exposé », a déclaré Dwyer. « Tout le monde dans le domaine de la sécurité sait que cela ne devrait pas être le cas. Nous devons donc procéder de manière proactive à ces découvertes d'accès à nos comptes cloud, comme la découverte de la surface d'attaque, la surveillance des nouveaux services et des comptes, puis comprendre que ces voies sont associées à des expositions. »

Le rapport suggère également de mettre en œuvre une segmentation du réseau afin de restreindre l'accès aux ressources sensibles et d'empêcher les mouvements latéraux en cas d'intrusion.

Déployer un hôte bastion pour isoler les zones du réseau privé du cloud des réseaux externes, moins fiables ou non fiables, y compris Internet. Cette activité réduit la surface d'attaque du nuage et minimise le risque d'accès non autorisé aux ressources du nuage. Les pare-feu et les équilibreurs de charge peuvent être utiles pour filtrer le trafic au niveau des portes d'entrée de l'environnement en nuage.

Mettre en œuvre une solution d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR) pour aider l’organisation avec l'IA et automatiser l'IR et l'analyse des logiciels malveillants lorsque cela est possible. Ce processus peut contribuer à réduire le temps de réponse et le coût moyen global des violations associées aux environnements en cloud.

Source : IBM

Et vous ?

Les résultats de ce rapport d'étude sont-ils pertinents ?

Quelles sont les mesures de sécurité que les entreprises peuvent prendre pour protéger les informations d’identification de leurs clients ?

Quels sont les autres vecteurs d’attaque courants dans le cloud computing ?

Selon vous, comment les entreprises peuvent-elles détecter et prévenir l’utilisation d’informations d’identification volées ?

Voir aussi :

Azure AD: un ingénieur Microsoft s'est fait pirater son compte et a exposé des utilisateurs de haut niveau, des hackers ont volé une clé de signature dans un crash dump

Un logiciel malveillant Linux voleur de mots de passe a fonctionné pendant 3 ans, sans que personne ne le remarque

Seulement 14 % des entreprises récupèrent 100 % de leurs données à la suite d'une attaque par ransomware, selon une nouvelle étude de Enterprise Strategy Group

Répondre avec citation

Répondre avec citation

Partager