Le groupe de rençongiciel Hive extorque 100 millions de dollars à 1 300 victimes dans le monde,

les cybercriminels ont pénétré dans des réseaux en utilisant des logins RDP

Les cybercriminels du groupe Hive ont attaqué plus de 1 300 entreprises dans le monde, extorquant environ 100 millions de dollars à leurs victimes au cours des 18 derniers mois, selon le FBI. Le FBI (Federal Bureau of Investigation), la Cybersecurity and Infrastructure Security Agency (CISA) et le Department of Health and Human Services (HHS) a publié un avis conjoint afin de diffuser les indicateurs de compromission (IOC) et les techniques et procédures (TTP) connus et identifiés par les enquêtes du FBI.

Les cybercriminels ont pénétré dans des réseaux en utilisant des logins RDP (Remote Desktop Protocol) volés des réseaux privés virtuels et d'autres protocoles de connexion réseau à distance, selon les agences. Suite à cette attaque, le FBI, la CISA et le HHS encouragent les organisations à mettre en œuvre les recommandations de la section Mitigations de son avis afin de réduire la probabilité et l'impact des incidents liés aux rançongiciels.

Le RDP est basé sur la famille de normes de protocole T-120, dont il constitue une extension. Un protocole capable d'utiliser plusieurs canaux virtuels distincts pour transporter les informations suivantes :

- données de présentation ;

- communication avec le périphérique série ;

- informations sur les licences ;

- données hautement chiffrées, telles que l'activité du clavier et de la souris.

Le RDP est une extension du protocole de base T.Share. Plusieurs autres capacités sont conservées dans le cadre du RDP, telles que les caractéristiques architecturales nécessaires à la prise en charge des sessions multipoints. La transmission de données multipoint permet de transmettre en temps réel les données d'une application à plusieurs parties.

L'une des raisons pour lesquelles Microsoft a décidé de mettre en œuvre RDP à des fins de connectivité dans Windows NT Terminal Server est qu'il constitue une base extensible permettant de développer de nombreuses autres fonctionnalités. RDP fournit 64 000 canaux distincts pour la transmission de données. Cependant, les activités de transmission actuelles n'utilisent qu'un seul canal (pour le clavier, la souris et les données de présentation).

RDP est conçu pour prendre en charge de nombreux types différents de topologies de réseau, tels que RNIS, POTS. RDP est également conçu pour supporter de nombreux protocoles LAN, tels que IPX, NetBIOS, TCP/IP. La version actuelle de RDP ne fonctionne que sur TCP/IP.

Dans le cas de l’attaque du groupe Hive, les cybercriminels ont contourné l'authentification multifactorielle et se sont introduits dans les serveurs FortiOS (le système d'exploitation embarqué qui pilote les plateformes matérielles de Fortinet) en exploitant la CVE-2020-12812, un bug critique de contournement d'authentification que Fortinet a corrigé il y a plus de deux ans.

Les cybercriminels utiliseraient également la technique de phishing avec des pièces jointes malveillantes, puis exploitent un certain nombre de vulnérabilités du serveur Microsoft Exchange. Une fois qu'ils se sont introduits dans le système informatique de l'entreprise, les cybercriminels ont plusieurs méthodes à leur disposition pour échapper à la détection. Ils identifient notamment les processus liés aux sauvegardes et aux outils antivirus, copient ces fichiers, puis mettent fin aux processus. Ils suppriment également les journaux d'événements de Windows et désactiver Windows Defender.

Selon le FBI, les affiliés de Hive exfiltrent « probablement » des données à l'aide d'une combinaison de Rclone (un programme informatique open source, multithread, utilisé pour déplacer des données vers un stockage dans le cloud. Ses capacités incluent la synchronisation, le transfert, le chiffrement, le cache, l'union, la compression et le montage). Et ils ne ciblent pas exclusivement les systèmes Windows : Les développeurs de Hive ont également mis au point des variantes de rançongiciles pour Linux, VMware ESXi et FreeBSD.

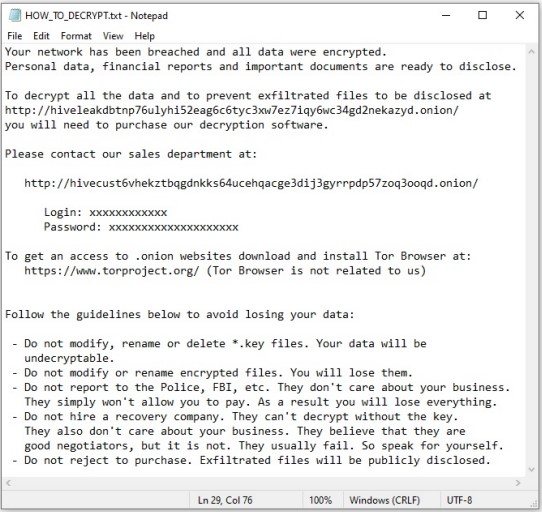

Après avoir obtenu un accès initial, contourné les dispositifs de sécurité et volé des informations sensibles, les cybercriminels passent au chiffrement. Pour ce faire, un fichier nommé *.key nécessaire au déchiffrement est créé directement à la racine et uniquement sur la machine où il a été créé. Ils déposent ensuite une note de rançon, "HOW_TO_DECRYPT.txt", dans chaque répertoire compromis avec un lien vers un « service commercial » accessible via un navigateur TOR pour des discussions avec un escroc serviable du paiement et de la date limite de paiement.

Méthodes d'atténuation

Le FBI, CISA et HHS recommandent aux organisations de mettre en œuvre les mesures suivantes afin de limiter l'utilisation potentielle par des cybercriminels des techniques courantes de découverte des systèmes et des réseaux et de réduire le risque de compromission par le rançongiciel Hive :

- Vérifiez que les acteurs de Hive n'ont plus accès au réseau ;

- Installez les mises à jour des systèmes d'exploitation, des logiciels et des micrologiciels dès qu'elles sont publiées. Donnez la priorité aux correctifs pour les serveurs VPN, les logiciels d'accès à distance, les logiciels de machines virtuelles, et les vulnérabilités connues. Envisagez de tirer parti d'un système centralisé de gestion des pour automatiser et accélérer le processus ;

- Exigez un MFA résistant au phishing pour autant de services que possible, en particulier pour le webmail, VPN, les comptes qui accèdent aux systèmes critiques et les comptes privilégiés qui gèrent les sauvegardes.

- S'il est utilisé, sécurisez et surveillez le RDP ;

- Limiter l'accès aux ressources sur les réseaux internes, notamment en restreignant le RDP et en utilisant l'infrastructure de bureau virtuel ;

- Après avoir évalué les risques, si vous estimez que le RDP est nécessaire sur le plan opérationnel, limitez les sources d'origine et exigez un MFA pour limiter le vol et la réutilisation des justificatifs d'identité ;

- sources d'origine et exigez un MFA pour limiter le vol et la réutilisation des informations d'identification ;

- Si le RDP doit être disponible à l'extérieur, utilisez un VPN, une infrastructure de bureau virtuel ou d'autres moyens pour authentifier et sécuriser la connexion ;

- moyen d'authentifier et de sécuriser la connexion avant de permettre à RDP de se connecter aux périphériques internes ;

- Surveillez les journaux d'accès à distance/RDP, appliquez le verrouillage des comptes après un certain nombre de tentatives afin de bloquer les campagnes de force brute ;

- de tentatives pour bloquer les campagnes de force brute, enregistrer les tentatives de connexion RDP et désactiver les ports d'accès à distance/RDP inutilisés ;

- Veillez à configurer correctement les dispositifs et à activer les fonctions de sécurité ;

- Désactivez les ports et protocoles non utilisés à des fins professionnelles, tels que le port RDP 3389/TCP.

- Conservez des sauvegardes hors ligne des données, et assurez régulièrement la sauvegarde et la restauration. En instaurant cette pratique, l'organisation s'assure qu'elle ne sera pas gravement interrompue ;

- S'assurer que toutes les données de sauvegarde sont cryptées, immuables (c'est-à-dire qu'elles ne peuvent pas être modifiées ou supprimées) et qu'elles couvrent l'ensemble de l'infrastructure de données de l'organisation ;

- L’ensemble de l'infrastructure de données de l'organisation. Assurez-vous que vos données de sauvegarde ne sont pas déjà infectées ;

- Surveillez les rapports sur les cybermenaces concernant la publication d'identifiants de connexion VPN compromis et changez les mots de passe/réglages si nécessaire.

Source : Federal bureau of invetigation

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi :

Près de 80 % des entreprises ont dû faire jouer leur cyberassurance et, pour plus de la moitié, à plusieurs reprises, la cyberassurance est de plus en plus exigée par les dirigeants, selon Delinea

95 % des applications présentent une certaine forme de vulnérabilité, 20 % comportent des vulnérabilités à haut risque et 4,5 % des vulnérabilités critiques, selon Synopsys

Des documents internes révèlent à quel point le FBI était proche de déployer le logiciel espion Pegasus, l'agence affirme qu'elle voulait l'utiliser « à des fins de recherche et de développement »

Répondre avec citation

Répondre avec citation

Partager