La dernière violation de données de LastPass a exposé certaines informations sur les clients,

le PDG Karim révèle que cette violation a eu lieu à partir d'informations recueillies en août

Dans une mise à jour de billet de blog publiée en septembre, LastPass révèle que la dernière violation de données sur la plateforme de gestion de mot de passer a exposé certaines informations sur les clients. En août, le gestionnaire de mot de passe expliquait s’être fait dérober du code source et des informations techniques via un compte développeur compromis.

Le 22 août, nous avons révélé que le code source de LastPass, le gestionnaire de mots de passe, et des informations techniques propriétaires de l’entreprise avaient été volés. L'éditeur du gestionnaire de mots de passe – qui compte 25 millions d’utilisateurs et 80 000 entreprises clientes avait annoncé que des pirates se sont introduits dans le compte d'un de ses développeurs et l'ont utilisé pour accéder à des données exclusives. Aujourd'hui, LastPass affirme que la dernière violation de données de LastPass a exposé certaines informations sur les clients.

« Le 25 août 2022, nous vous avons informé d'un incident de sécurité limité à l'environnement de développement de LastPass, au cours duquel certains de nos codes sources et informations techniques ont été dérobés. Je tenais à vous informer de la conclusion de notre enquête afin d'assurer la transparence et la tranquillité d'esprit de nos communautés de consommateurs et d'entreprises », déclare Karim Toubba, CEO de LastPass.

On ne sait pas encore exactement à quelles informations les pirates ont eu accès ni combien de clients ont été touchés, mais Karim Toubba affirme que les mots de passe des utilisateurs n'ont pas été compromis. « Les mots de passe de nos clients restent chiffrés en toute sécurité grâce à l'architecture "Zero Knowledge" de LastPass », écrit Toubba, citant la politique de l'entreprise selon laquelle seul l'utilisateur connaît son mot de passe principal, le chiffrement s'effectuant uniquement au niveau du périphérique et non du serveur.

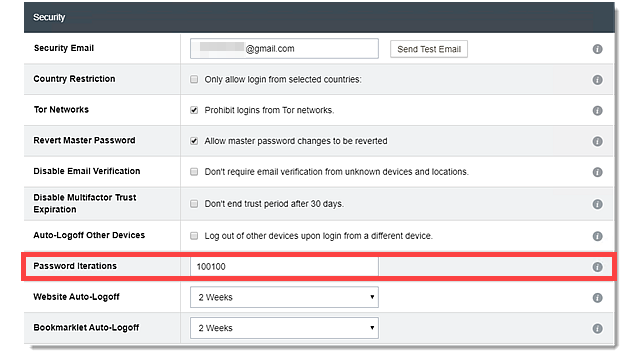

Comme indique Toubba, le contenu d'un utilisateur dans LastPass, y compris les mots de passe et les notes sécurisées, est protégé par un seul mot de passe principal. Le contenu est synchronisé avec tout appareil sur lequel l'utilisateur utilise le logiciel LastPass ou des extensions d'applications. Les informations sont chiffrées avec un chiffrement AES-256 avec PBKDF2 SHA-256, des hachages et la possibilité d'augmenter la valeur des itérations du mot de passe. Le chiffrement et le déchiffrement ont lieu au niveau de l'appareil.

LastPass dispose d'un remplisseur de formulaires qui automatise la saisie de mots de passe et le remplissage de formulaires, et prend en charge la génération de mots de passe, le partage et la journalisation de sites, ainsi que l'authentification à deux facteurs. LastPass prend en charge l'authentification à deux facteurs via diverses méthodes, notamment l'application LastPass Authenticator pour les téléphones mobiles, ainsi que d'autres méthodes comme YubiKey.

LastPass est disponible sous forme d'extension pour de nombreux navigateurs Web, notamment Google Chrome, Mozilla Firefox, Apple Safari, Microsoft Edge, Vivaldi et Opera. Des applications sont également disponibles pour les smartphones fonctionnant sous les systèmes d'exploitation Android, iOS ou Windows Phone. Ces applications ont une fonctionnalité hors ligne. Notez que LastPass désactive le paramètre du navigateur Google Chrome permettant à l'utilisateur d'enregistrer automatiquement ses mots de passe dans le navigateur.

Que LastPass soit victime de piratage n’est pas une nouveauté. En 2015, l’éditeur a annoncé une compromission de son réseau : « Nous souhaitons informer notre communauté que notre équipe a détecté et bloqué immédiatement une activité douteuse sur notre réseau. D’après nos investigations, nous n’avons aucune preuve que les données chiffrées de nos utilisateurs ont été compromises, tout comme l’accès aux comptes des utilisateurs. Les investigations ont cependant démontré que les adresses e-mail des comptes LastPass, les indices de mots de passe, le salage, et le hachage d’authentification ont été compromis. » L’annonce n’avait pas manqué de relancer le débat sur la comparaison entre les gestionnaires de mots de passe.Envoyé par Karim Toubba

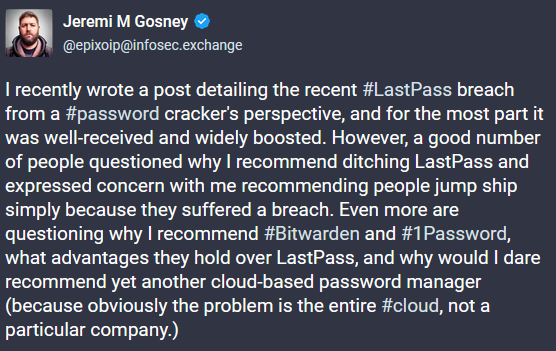

Sur la base des examens de tiers et les avis d'experts en sécurité, il est possible d’établir la plus large sélection possible de gestionnaires de mots de passe établis. Ainsi, la liste comporte des gestionnaires de mots de passe commerciaux offrant des versions gratuites, généralement avec quelques limitations et une option de mise à niveau vers un abonnement payant pour des fonctionnalités supplémentaires. Elle comporte aussi des produits commerciaux qui offrent des essais gratuits, mais qui nécessitent ensuite un abonnement payant, dont certains sont spécifiquement conçus pour être utilisés par des équipes. Pour finir, certaines, mais pas toutes, offrent des options familiales.

« Nous travaillons avec diligence pour comprendre la portée de l'incident et identifier quelles informations spécifiques ont été consultées », indique Toubba, ajoutant que le service reste « entièrement fonctionnel » malgré la brèche. La société a lancé une enquête et a déclaré qu'elle a également notifié les forces de l'ordre.

Le post publié au mois d'août par LastPass indiquait que le compte du développeur qui a été compromis n'avait pas accès aux données des clients. LastPass avait alors assuré aux utilisateurs de son service qu'aucun « mot de passe principal » n'avait été compromis, car il « ne stocke jamais votre mot de passe principal et n'en a pas connaissance ». Dans la mise à jour du 30novembre, LastPass a déclaré avoir détecté une "activité inhabituelle" dans certaines parties de son environnement de développement.

Source : LastPass

Et vous ?

Quel est votre avis sur le sujet ?

Pense-vous que LastPass voudrait cacher une sorte de très mauvaise nouvelle ?

Voir aussi :

Des pirates accèdent à un compte développeur de LastPass, parviennent à voler son code source et relancent le débat sur la comparaison entre les gestionnaires de mots de passe

Les utilisateurs de LastPass ont averti que leurs mots de passe principaux étaient compromis, mais le gestionnaire de mots de passe affirme qu'il n'y a aucune preuve d'une violation de données

Répondre avec citation

Répondre avec citation

Partager