Les véritables ordinateurs quantiques n'existeraient pas encore,

mais le chiffrement pour les déjouer pourrait déjà exister

Dans l'environnement mondial actuel, le partage rapide et sécurisé des informations est important. Des algorithmes cryptographiques solides et des normes de protocole sécurisées sont des outils essentiels qui aident à répondre au besoin omniprésent de communications sécurisées et interopérables. Le National Institute of Standards and Technology (NIST) a recommandé la normalisation de quatre algorithmes cryptographiques afin de garantir la protection des données à mesure que les ordinateurs quantiques deviennent plus performante.

Actuellement, les algorithmes cryptographiques de la Suite B sont spécifiés par le NIST et sont utilisés par L’Agence nationale de la sécurité (NSA) dans des solutions approuvées pour la protection des systèmes de sécurité. La NSA a annoncé en 2015 son intention de passer à des algorithmes cryptographiques résistants aux quanta, en prévision au moment où les ordinateurs quantiques permettront d'accéder aux données chiffrées par les algorithmes actuels, tels que l'Advanced Encryption Standard (AES) et le RSA.

Rappelons que l'informatique quantique exploite les propriétés communes des états quantiques, telles que la superposition, l'interférence et l'intrication, pour effectuer des calculs. Bien que les ordinateurs quantiques actuels soient trop petits pour surpasser les ordinateurs habituels (classiques) pour des applications pratiques, on pense qu'ils sont capables de résoudre certains problèmes de calcul, tels que la factorisation des nombres entiers (qui sous-tend le chiffrement RSA), beaucoup plus rapidement que les ordinateurs classiques.

Sur la base de l'expérience acquise lors du déploiement de la Suite B, la NSA a décidé de commencer à planifier et à communiquer rapidement sur la transition à venir vers des algorithmes résistants aux quanta. L’objectif ultime est de fournir une sécurité efficace contre un éventuel ordinateur quantique. « Nous travaillons avec des partenaires du gouvernement américain, des fournisseurs et des organismes de normalisation afin de garantir l'existence d'un plan clair pour l'obtention d'une nouvelle suite d'algorithmes développée de manière ouverte et transparente, qui constituera la base de notre prochaine suite d'algorithmes cryptographiques », déclare l’organisme.

Jusqu'à ce que cette nouvelle suite soit développée et que des produits soient disponibles mettant en œuvre la suite résistante au quantique, la NSA s’appuiera sur les algorithmes actuels. Pour les partenaires et les fournisseurs qui n'ont pas encore effectué la transition vers les algorithmes à courbe elliptique de la Suite B, l’Agence nationale de la sécurité recommande de ne pas engager de dépenses importantes à ce stade, mais plutôt de se préparer à la prochaine transition vers des algorithmes résistants aux quanta.

Pour les fournisseurs et partenaires qui ont déjà effectué la transition vers la Suite B, nous reconnaissons que cela a demandé beaucoup d'efforts de votre part, et nous vous en remercions. Nous nous réjouissons de votre soutien continu alors que nous travaillons ensemble pour améliorer la sécurité des informations des clients de la sécurité nationale contre la menace d'un ordinateur quantique en cours de développement. Malheureusement, la croissance de l'utilisation de la courbe elliptique s'est heurtée aux progrès continus de la recherche sur l'informatique quantique, ce qui a clairement montré que la cryptographie à courbe elliptique n'est pas la solution à long terme que beaucoup espéraient. Nous avons donc été obligés de mettre à jour notre stratégie.

L'AES est une spécification pour le chiffrement des données électroniques établie par le NIST en 2001. Étant donné qu'un seul algorithme de chiffrement ne peut pas satisfaire tous les besoins de la communauté de la sécurité nationale, la NSA a créé un ensemble plus large d'algorithmes cryptographiques, appelé Suite B, qui peut être utilisé avec AES dans des systèmes. Outre AES, la suite B comprend des algorithmes cryptographiques pour le hachage, les signatures numériques et les échanges de clés.

Selon la RFC 6460, pour être conforme à la Suite B TLS 1.2, le serveur et le client doivent négocier avec les algorithmes de chiffrement suivants :

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

La RFC 6460 énumère également un profil transitoire Suite B pour TLS 1.0 et TLS 1.1. Les clients et les serveurs qui ne prennent pas encore en charge la Suite B TLS 1.2 doivent négocier avec les algorithmes de chiffrement suivants :

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

Il est important de noter que le NSA ne demande pas aux fournisseurs de cesser de mettre en œuvre les algorithmes de la suite B et ne demande pas non plus aux clients de la sécurité nationale de cesser d'utiliser ces algorithmes. « Nous voulons plutôt donner plus de flexibilité aux fournisseurs et à nos clients dans le présent, alors que nous nous préparons un avenir de sécurité quantique. »

« Lorsque des protocoles à courbe elliptique doivent être utilisés, nous préférons que les normes de la Suite B soient utilisées dans toute la mesure du possible, car elles ont une longue histoire d'évaluation de la sécurité et de mise en œuvre testée dans le temps que les propositions plus récentes », poursuit la NSA.

Personne ne sait exactement quand cela pourra se produire, mais cela dépend du nombre de qubits, bits quantiques, qu'une machine quantique peut rassembler, et d'autres facteurs, comme la correction des erreurs.

L'année dernière, des chercheurs de Google et de Suède ont suggéré qu'il devrait être possible de factoriser un nombre entier de 2 048 bits dans un système de chiffrement RSA en huit heures environ, avec un ordinateur quantique de 20 millions de qubits. Des chercheurs français affirment qu'il devrait être possible de factoriser des entiers RSA de 2 048 bits en 177 jours avec 13 436 qubits et une mémoire multimode.

« Nous tenons compte de facteurs qui sont normalement ignorés, comme le bruit, la nécessité de faire des tentatives répétées et la disposition spatio-temporelle du calcul. Lors de la factorisation d'entiers RSA de 2048 bits, le volume spatio-temporel de notre construction est cent fois inférieur aux estimations comparables des travaux antérieurs », ont-ils déclaré.

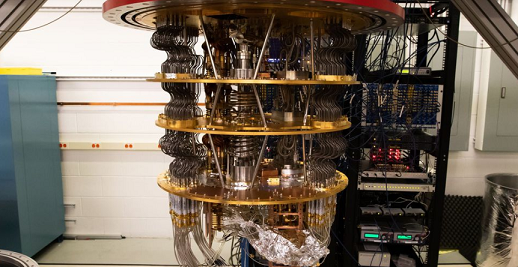

Les ordinateurs quantiques actuels comportent des ordres de grandeur de qubits inférieurs à ce dont ils ont besoin pour être pertinents sur le plan cryptographique. IBM a récemment dévoilé un processeur quantique de 127 qubits. Le PDG Arvind Krishna a déclaré que l'entreprise a créé un processeur quantique capable de traiter des informations si complexes que le travail ne peut être effectué ou simulé sur un ordinateur traditionnel. Baptisé Eagle, le nouveau processeur quantique peut gérer 127 qubits, et IBM affirme avoir fait un grand pas vers l'informatique quantique pratique. Il a ajouté qu'il a franchi une étape qui permet à l'informatique quantique de dépasser la puissance d'un ordinateur traditionnel.

Le géant de l'informatique affirme également vouloir produire une puce de 1 000 qubits d'ici à la fin de l'année 2023 et sa feuille de route prévoit des machines de plus de 1 million de qubits dans une période non identifiée.

« Afin de loger des périphériques encore plus massifs au-delà de Condor, nous développons un réfrigérateur à dilution plus grand que n'importe quel réfrigérateur actuellement disponible dans le commerce. Cette feuille de route nous met sur la voie des processeurs du futur de plus d'un million de qubits grâce à des connaissances de pointe, des équipes multidisciplinaires et une méthodologie agile améliorant chaque élément de ces systèmes. Pendant tout ce temps, notre feuille de route matérielle est au cœur d'une mission plus vaste : concevoir un ordinateur quantique à pile complète déployé via le cloud que n'importe qui dans le monde peut programmer ».

Quoi qu'il en soit, on s'attend à ce que les ordinateurs quantiques soient un jour capables de mener des attaques pratiques sur des données protégées par la technologie actuelle, en d'autres termes, de déchiffrer de force des données chiffrées à l'aide des algorithmes actuels. C'est pourquoi la Maison Blanche a publié en mai un mémo sur la sécurité nationale soulignant la nécessité de promouvoir l'informatique quantique et d'atténuer les risques qu'elle présente pour le chiffrement.

Le mémo identifie les étapes nécessaires pour maintenir l'avantage concurrentiel des États-Unis dans la science de l'information quantique, « tout en atténuant les risques des ordinateurs quantiques pour la sécurité cybernétique, économique et nationale de la nation ». Il indique aux agences les mesures spécifiques à prendre alors que les États-Unis entament le processus pluriannuel de migration des systèmes informatiques vulnérables vers une cryptographie résistante aux quanta.

La principale préoccupation est que les données protégées par les algorithmes de chiffrement actuels doivent souvent rester sécurisées pendant un certain temps, peut-être jusqu'à 75 ans pour les secrets d'État, les informations bancaires et les données médicales. Pour certains analystes, attendre de voir ce que les ordinateurs quantiques pourront faire dans quelques décennies ne serait pas exactement une position de sécurité raisonnable.

Le NIST est sur le coup depuis 2017, lorsqu'il a commencé avec un groupe de 82 algorithmes cryptographiques dans le cadre de son processus de normalisation de la cryptographie post quantique (PQC). Parmi eux, 69 candidats ont été jugés suffisamment aptes pour prendre part au premier tour. En 2019, vingt-six sont passés au deuxième tour. En 2020, sept candidats sont passés au troisième tour, avec huit suppléants.

Le troisième tour est maintenant terminé et quatre algorithmes candidats ont été recommandés pour la normalisation, ce qui signifie qu’ils sont susceptibles d’être adoptés par les entreprises et les fournisseurs qui cherchent à être conformes au NIST. « Le NIST recommandera deux algorithmes principaux à mettre en œuvre pour la plupart des cas d'utilisation : CRYSTALS-KYBER (établissement des clés) et CRYSTALS-Dilithium (signatures numériques) », a déclaré le NIST dans son communiqué. « En outre, les schémas de signature FALCON et SPHINCS+ seront également normalisés. »

Pour les algorithmes passant au quatrième tour, le NIST autorisera les équipes de soumission à fournir des spécifications et des mises en œuvre actualisées. La date limite pour ces mises à jour sera le 1er octobre 2022. Le NIST examinera les modifications proposées et publiera les soumissions acceptées. En règle générale, le NIST s'attend à ce que les modifications soient relativement mineures. Le National Institute of Standards and Technology précise : « le quatrième tour se déroulera de la même manière que les tours précédents. »

Sources : NIST, NSA

Et vous ?

Quel est votre avis sur le sujet ?

Voir aussi :

IBM communique sa feuille de route pour ses prochains développements en informatique quantique, l'entreprise prévoit de créer un processeur quantique avec plus de 1000 qubits en 2023

IBM affirme avoir créé une nouvelle puce quantique si "puissante" qu'elle ne peut être simulée par les superordinateurs classiques et la Chine conteste à nouveau la suprématie quantique de Google

Google aurait mené la première véritable expérience qui établit la suprématie quantique avec un système qui résout en 3 min un calcul dont la résolution prendrait 10 000 ans sur un supercalculateur

Répondre avec citation

Répondre avec citation

Partager