Des chercheurs découvrent qu'il est possible de pister les smartphones en passant par les signaux Bluetooth,

chaque appareil ayant une empreinte unique

Une nouvelle recherche entreprise par un groupe d'universitaires de l'Université de Californie à San Diego a révélé pour la première fois que les signaux Bluetooth peuvent être enregistrés pour suivre les smartphones (et donc les individus). L'identification, à la base, repose sur les imperfections du matériel du chipset Bluetooth introduites au cours du processus de fabrication, ce qui se traduit par une « empreinte numérique unique de la couche physique ». « Pour effectuer une attaque de fingerprinting sur la couche physique, l'attaquant doit être équipé d'un renifleur de radio défini par logiciel : un récepteur radio capable d'enregistrer des signaux radio IQ bruts », ont déclaré les chercheurs dans un nouvel article intitulé "Évaluation des attaques de suivi de localisation BLE de la couche physique sur les appareils mobiles"

Une équipe d'ingénieurs de l'Université de Californie à San Diego a démontré pour la première fois que les signaux Bluetooth émis en permanence par nos téléphones portables ont une empreinte unique qui peut être utilisée pour suivre les mouvements des individus.

Les appareils mobiles, y compris les téléphones, les montres connectées et les trackers de fitness, transmettent en permanence des signaux, connus sous le nom de balises Bluetooth, à un rythme d'environ 500 balises par minute. Ces balises activent des fonctionnalités telles que le service de suivi des appareils perdus "Find My" d'Apple, les applications de traçage COVID-19, la connexion des smartphones à d'autres appareils tels que des écouteurs sans fil, etc.

Des recherches antérieures ont montré que le fingerprinting wireless (une méthode d'identification des appareils s'appuyant sur les technologies sans fil) existe dans le WiFi et d'autres technologies sans fil. L'idée essentielle de l'équipe de l'UC San Diego était que cette forme de suivi peut également être effectuée avec Bluetooth, de manière très précise.

« C'est important, car dans le monde d'aujourd'hui, le Bluetooth représente une menace plus importante, car il s'agit d'un signal sans fil fréquent et constant émis par tous nos appareils mobiles personnels », a déclaré Nishant Bhaskar, titulaire d'un doctorat, étudiant au département d'informatique et d'ingénierie de l'UC San Diego et l'un des principaux auteurs de l'article.

L'équipe, qui comprend des chercheurs des départements d'informatique et d'ingénierie et de génie électrique et informatique, a présenté ses conclusions lors de la conférence IEEE Security & Privacy à San Francisco, en Californie, le 24 mai 2022.

Tous les appareils sans fil présentent de petites imperfections de fabrication dans le matériel qui sont propres à chaque appareil. La possibilité d'identifier de manière unique ces appareils est une conséquence accidentelle du processus de fabrication. Ces imperfections du matériel Bluetooth entraînent des distorsions uniques, qui peuvent être utilisées comme empreinte pour suivre un appareil spécifique. Pour la technologie Bluetooth, cela permettrait à un attaquant de contourner les techniques anti-pistage telles que la modification constante de l'adresse qu'un appareil mobile utilise pour se connecter aux réseaux Internet.

Le suivi d'appareils individuels via Bluetooth n'est pas simple. Les techniques de fingerprinting antérieures conçues pour le Wi-Fi reposent sur le fait que les signaux Wi-Fi comprennent une séquence connue depuis longtemps, appelée préambule. Mais les préambules des signaux de balise Bluetooth sont extrêmement courts.

« La courte durée donne une empreinte inexacte, ce qui rend les techniques antérieures inutiles pour le suivi Bluetooth », a déclaré Hadi Givehchian, également titulaire d'un doctorat en informatique à l'UC San Diego, l'un des auteurs principaux de l'article.

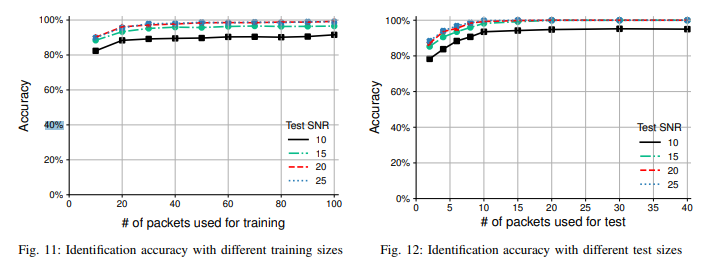

Au lieu de cela, les chercheurs ont conçu une nouvelle méthode qui ne repose pas sur le préambule, mais examine l'ensemble du signal Bluetooth. Ils ont développé un algorithme qui estime deux valeurs différentes trouvées dans les signaux Bluetooth. Ces valeurs varient en fonction des défauts du matériel Bluetooth, donnant aux chercheurs l'empreinte numérique unique de l'appareil.

Expériences dans le monde réel

Les chercheurs ont évalué leur méthode de suivi à travers plusieurs expériences dans le monde réel. Dans la première expérience, ils ont découvert que 40 % des 162 appareils mobiles vus dans les lieux publics, par exemple les cafés, étaient identifiables de manière unique. Ensuite, ils ont intensifié l'expérience et observé 647 appareils mobiles dans un couloir public pendant deux jours. L'équipe a découvert que 47 % de ces appareils avaient des empreintes numériques uniques. Enfin, les chercheurs ont démontré une attaque de suivi réelle en prenant des empreintes numériques et en suivant un appareil mobile appartenant à des volontaires de l'étude alors qu'ils entraient et sortaient de leur maison.

Défis

Bien que leur découverte soit préoccupante, les chercheurs ont également découvert plusieurs défis auxquels un attaquant sera confronté dans la pratique. Les changements de température ambiante, par exemple, peuvent modifier l'empreinte Bluetooth. Certains appareils envoient également des signaux Bluetooth avec différents degrés de puissance, ce qui affecte la distance à laquelle ces appareils peuvent être suivis.

Les chercheurs notent également que leur méthode nécessite qu'un attaquant ait un haut degré d'expertise, il est donc peu probable qu'il s'agisse d'une menace généralisée pour le public aujourd'hui.

Malgré les défis, les chercheurs ont découvert que le suivi Bluetooth est probablement réalisable pour un grand nombre d'appareils. Il ne nécessite pas non plus d'équipement sophistiqué : l'attaque peut être effectuée avec un équipement qui coûte moins de 200 $.

Solutions et prochaines étapes

Alors, comment le problème peut-il être résolu ? Fondamentalement, le matériel Bluetooth devrait être repensé et remplacé. Mais les chercheurs pensent que d'autres solutions plus simples peuvent être trouvées. L'équipe travaille actuellement sur un moyen de masquer les empreintes numériques Bluetooth par traitement du signal numérique dans le micrologiciel de l'appareil Bluetooth.

Les chercheurs étudient également si la méthode qu'ils ont développée pourrait être appliquée à d'autres types d'appareils : « Toute forme de communication aujourd'hui est sans fil et à risque », a déclaré Dinesh Bharadia, professeur au département de génie électrique et informatique de l'UC San Diego et l'un des auteurs principaux de l'article. « Nous travaillons à construire des défenses du point de vue matériel contre les attaques potentielles ».

Les chercheurs ont remarqué que la simple désactivation de Bluetooth n'empêche pas nécessairement tous les téléphones d'émettre des balises Bluetooth. Par exemple, des balises sont toujours émises lors de la désactivation du Bluetooth depuis le centre de contrôle sur l'écran d'accueil de certains appareils Apple. « Pour autant que nous sachions, la seule chose qui arrête définitivement les balises Bluetooth est d'éteindre votre téléphone », a déclaré Bhaskar.

Les chercheurs soulignent quand même que même s'ils peuvent suivre des appareils individuels, ils ne sont pas en mesure d'obtenir des informations sur les propriétaires des appareils. L'étude a été examinée par le comité d'examen interne du campus et l'avocat du campus.

« Ce sont vraiment les appareils qui sont sous surveillance », a déclaré Aaron Schulman, professeur d'informatique à l'UC San Diego et l'un des principaux auteurs de l'article.

« En évaluant la faisabilité de cette attaque sur le terrain, en particulier dans des environnements très fréquentés tels que les cafés, nous avons constaté que certains appareils ont des empreintes numériques uniques, et sont donc particulièrement vulnérables aux attaques de suivi, d'autres ont des empreintes numériques communes, ils seront souvent mal identifiés », ont conclu les chercheurs.

« BLE présente une menace de suivi de localisation pour les appareils mobiles. Cependant, la capacité d'un attaquant à suivre une cible particulière est essentiellement une question de chance ».

Source : Évaluation des attaques de suivi de localisation BLE de la couche physique sur les appareils mobiles

Répondre avec citation

Répondre avec citation

Partager