Des dizaines de sites Web à fort trafic vulnérables au « prépiratage de compte »,

Dropbox, Wordpress, Instagram, LinkedIn et Zoom étaient concernés et ont procédé à des corrections

Selon une nouvelle étude soutenue par le Microsoft Security Response Center (MSRC), des acteurs malveillants peuvent s'approprier sans autorisation des comptes en ligne avant même que leurs victimes ne s'inscrivent à des services. Surnommée « prépiratage de compte », la classe d'attaque implique qu'un attaquant lance un exploit de prise de contrôle de compte avant même que la victime ne se soit inscrite à un service en ligne. Une fois que la victime s'est inscrite, l'attaquant profite des failles de sécurité dans les mécanismes d'authentification du service pour accéder ou s'approprier le compte nouvellement créé.

L'étude a révélé que des dizaines de services à fort trafic étaient vulnérables à au moins un type d'attaque prépiratage. La recherche met en lumière les problèmes de sécurité entourant la création de comptes, une question rarement examinée.

Pour expliquer les motivations derrière leur recherche, les auteurs de l'étude indiquent :

« L'omniprésence des comptes d'utilisateurs dans les sites Web et les services en ligne fait du piratage de compte un grave problème de sécurité. Bien que des recherches antérieures aient étudié diverses techniques permettant à un attaquant d'accéder au compte d'une victime, relativement peu d'attention a été accordée au processus de création de comptes. La tendance actuelle vers l'authentification fédérée (par exemple, l'authentification unique) ajoute une couche supplémentaire de complexité, car de nombreux services prennent désormais en charge à la fois l'approche classique dans laquelle l'utilisateur définit directement un mot de passe et l'approche fédérée dans laquelle l'utilisateur s'authentifie via un fournisseur d'identité.

« Inspirés par des travaux antérieurs sur le piratage préventif de compte, nous montrons qu'il existe toute une classe d'attaques de prépiratage de compte. La particularité de ces attaques est que l'attaquant effectue une action avant que la victime ne crée un compte, ce qui rend trivial pour l'attaquant d'y accéder une fois que la victime a créé/récupéré le compte. En supposant un attaquant réaliste qui ne connaît que l'adresse e-mail de la victime, nous identifions et discutons de cinq types différents d'attaques de prépiratage de compte.

« Pour déterminer la prévalence de ces vulnérabilités dans la nature, nous avons analysé 75 services populaires et constaté qu'au moins 35 d'entre eux étaient vulnérables à une ou plusieurs attaques de prépiratage de compte. Alors que certains d'entre eux peuvent être remarqués par des utilisateurs attentifs, d'autres sont totalement indétectables du point de vue de la victime. Enfin, nous avons enquêté sur la cause profonde de ces vulnérabilités et présenté un ensemble d'exigences de sécurité pour éviter que de telles vulnérabilités ne se reproduisent à l'avenir ».

L'objectif de l'attaquant est de prendre le contrôle (c'est-à-dire de détourner) le compte d'utilisateur de la victime sur le service cible. Selon la nature du service, cela pourrait permettre à l'attaquant d'accéder aux informations confidentielles de la victime (par exemple, messages, documents, relevés de facturation, etc.) ou de se faire passer pour la victime (par exemple, envoyer des messages, s'abonner à des services, etc.) .

L'impact des attaques de prépiratage de compte est le même que celui du piratage de compte. Selon la nature du service cible, une attaque réussie pourrait permettre à l'attaquant de lire/modifier des informations sensibles associées au compte (par exemple, messages, relevés de facturation, historique d'utilisation, etc.) ou d'effectuer des actions en utilisant l'identité de la victime (par exemple, envoyer des messages falsifiés, effectuer des achats en utilisant des méthodes de paiement enregistrées, etc.).

Plusieurs façons de prépirater un compte

La recherche a été soutenue par l'une des subventions de recherche du projet d'identité accordées par le MSRC au début de 2020.

« Dans ce projet, nous avons exploré plusieurs sujets, mais nous avons rapidement remarqué une tendance émergeant autour du modèle de la menace de "prépiratage" », ont déclaré Andrew Paverd, chercheur principal au MSRC, et le chercheur indépendant Avinash Sudhodanan.

Le prépiratage de compte suppose que la victime n'a pas encore de compte sur le service cible et que l'attaquant connaît l'e-mail et d'autres informations de base sur la victime. Les chercheurs ont découvert cinq types de scénarios d'attaque prépiratage.

Certains profitent de plusieurs modes de création de comptes pris en charge par de nombreux services en ligne. Sur de nombreux sites Web, les utilisateurs peuvent directement fournir une adresse e-mail et un mot de passe pour créer leur compte ou utiliser l'authentification fédérée en utilisant un service d'authentification unique (SSO) axé sur le consommateur, tel que fourni par Facebook, Google et Microsoft.

Par exemple, dans un type d'attaque, l'attaquant crée un compte avec l'adresse e-mail de la victime. La victime crée alors un compte en utilisant l'approche fédérée. Dans certains services, cela fusionne les comptes de l'attaquant et de la victime, leur donnant tous deux un accès simultané au même compte.

Dans un autre type d'attaque, l'attaquant crée un compte avec l'e-mail de la victime et associe sa propre identité fédérée au même compte. Lorsque la victime tentera de créer son compte, elle sera invitée à réinitialiser son mot de passe. La victime obtiendra l'accès au compte, mais l'attaquant pourra également accéder au compte via l'identité SSO.

Les chercheurs ont déclaré : « Il est très positif de voir combien de services en ligne évoluent vers l'authentification unique [mais] cela signifie qu'ils pourraient devoir prendre en charge plusieurs mécanismes de connexion. Ce n'est pas nécessairement un problème en soi, et de nombreux services le font en toute sécurité ». « Notre recherche souligne simplement certains pièges subtils à prendre en compte lors de la prise en charge de plusieurs mécanismes de connexion », ont précisé les chercheurs.

Paverd et Sudhodanan ont souligné que trois des attaques qu'ils ont trouvées ne nécessitent pas que le service prenne en charge plusieurs mécanismes de connexion.

Par exemple, dans un schéma, la session de l'attaquant peut rester active même après que la victime a récupéré son compte et réinitialisé le mot de passe.

Dans un autre scénario encore, l'attaquant crée un compte avec l'adresse e-mail de la victime et lance une demande de changement d'e-mail sur la propre adresse e-mail de l'attaquant. L'attaquant attend ensuite que la victime réclame le compte avant de compléter la demande de changement d'e-mail et de prendre possession du compte.

Des services à fort trafic concernés

Dans leur étude, les chercheurs ont examiné 75 services classés dans la liste d'Alexa des 150 domaines à plus fort trafic. Au moins 35 ont été touchés par une ou plusieurs attaques de prépiratage de compte, notamment Dropbox, Instagram, LinkedIn, WordPress.com et Zoom. Heureusement, tous les services concernés ont été informés des vulnérabilités et ont implémenté les correctifs nécessaires.

Dropbox

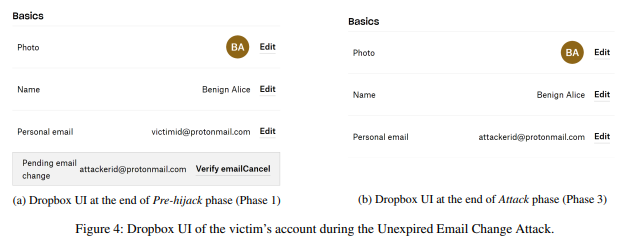

Nous avons constaté que le site Web de Dropbox était vulnérable à une variante de l'attaque par changement d'adresse e-mail non expirée : l'attaquant pouvait créer un compte en utilisant l'adresse e-mail de la victime. Dropbox envoyait alors un e-mail à la victime, lui demandant de confirmer son adresse e-mail. Cependant, n'ayant pas créé de compte Dropbox, la victime peut ignorer cet e-mail car il ne donne aucune instruction sur ce qu'elle doit faire si elle ne crée pas le compte. L'attaquant commencerait alors le processus de changement d'adresse e-mail en passant à l'adresse e-mail de l'attaquant, et Dropbox enverrait un e-mail de confirmation à l'adresse e-mail de l'attaquant. Cet e-mail contenait une URL pour confirmer le changement d'e-mail, mais l'attaquant ne l'utiliserait pas encore.

Lorsque la victime tentait de créer un compte en utilisant sa propre adresse e-mail, cela échouait, car l'e-mail était déjà associé à un compte et Dropbox demandait à la place à la victime de se connecter à ce compte. La victime pouvait alors utiliser la récupération de compte par e-mail et définir un nouveau mot de passe, ce qui fait que l'attaquant perdait l'accès au compte. Comme le montre la figure ci-dessous, les victimes d'alerte peuvent remarquer la notification de changement d'e-mail en attente dans l'interface utilisateur (UI) et l'annuler. Cependant, certaines victimes pourraient ne pas le remarquer.

Quelque temps plus tard, l'attaquant pourrait faire en sorte que la victime visite l'URL de confirmation de changement d'e-mail (par exemple, via une attaque CSRF), qui associerait l'adresse e-mail de l'attaquant au compte. La victime verrait alors l'interface utilisateur illustrée plus haut. L'attaquant pourrait alors utiliser la fonction de réinitialisation du mot de passe par e-mail pour accéder au compte.

Étant donné que Dropbox est un service de stockage de fichiers basé sur le cloud et un IdP, une attaque réussie pourrait permettre à l'attaquant d'accéder aux fichiers privés de la victime et de se connecter à d'autres services où la victime utilise Dropbox comme IdP. Cependant, les victimes attentives pourraient remarquer que l'adresse e-mail de l'attaquant est également affichée dans leur compte (en attente de confirmation) et pourraient prendre des mesures pour la supprimer, ce qui bloquerait l'attaque. De plus, les auteurs n'ont pas pu tester la durée de validité de l'URL de confirmation (et l'e-mail de confirmation n'indiquait pas de durée de validité). La période de validité de cette URL limiterait également la fenêtre d'attaque possible. Les auteurs ont divulgué leurs découvertes de manière responsable à Dropbox via HackerOne en juin 2021.

Au cours de leurs expériences, ils ont également découvert une attaque de correction de session contre Dropbox, qui permet à un attaquant de se connecter directement à un compte Dropbox existant en modifiant l'ID de session.

Ils ont également donné plus de détails sur leurs découvertes concernant d'autres sites à fort trafic comme Zoom, LinkedIn, Instagram ou encore Wordpress.

« Nous pensons qu'un manque de sensibilisation peut avoir été la principale cause de ces vulnérabilités potentielles. Nous publions donc cette recherche pour sensibiliser et aider les organisations à atténuer ces vulnérabilités », ont déclaré Paverd et Sudhodanan.

La conclusion la plus importante, ont estimé les chercheurs, est de « vérifier que l'utilisateur possède bien tous les identifiants fournis par l'utilisateur (par exemple, l'adresse e-mail ou le numéro de téléphone) avant de les utiliser pour créer un nouveau compte ou de les ajouter à un compte existant ». Cela atténuerait tous les types d'attaques de prédétournement identifiées à ce jour.

Le document des chercheurs décrit également plusieurs autres stratégies de défense en profondeur possibles.

Ils ont recommandé aux utilisateurs d'activer l'authentification multifacteur (MFA) dans la mesure du possible, car elle arrête la plupart des attaques de prépiratage qu'ils ont découvertes.

Un autre signe de prépiratage de compte est la réception d'un e-mail concernant un compte que vous n'avez pas créé, que les utilisateurs ignorent généralement. « Signalez-le au site Web concerné », ont conseillé les chercheurs.

Source : Comptes prépiratés : une étude empirique des failles de sécurité dans la création de comptes utilisateurs sur le Web

Et vous ?

Aviez-vous déjà entendu parler de ce vecteur d'attaque ? Qu'en pensez-vous ?

En général, pensez-vous à lire les mails qui vous annoncent la création d'un compte sur les sites où vous n'avez pas créé de compte ?

Que recommanderiez-vous pour mitiger ce type d'attaque ?

Répondre avec citation

Répondre avec citation

Partager