Le nombre d'infections par des logiciels malveillants ciblant les appareils Linux a augmenté de 35 % en 2021, XorDDoS, Mirai et Mozi étaient les plus répandues, représentant 22 % des attaques

Le nombre d'infections par des logiciels malveillants ciblant les appareils Linux a augmenté de 35 % en 2021, le plus souvent pour recruter des appareils IdO pour des attaques DDoS (déni de service distribué).

Les IdO sont généralement des appareils "intelligents" sous-puissants exécutant diverses distributions Linux et sont limités à des fonctionnalités spécifiques. Toutefois, lorsque leurs ressources sont combinées en groupes importants, ils peuvent lancer des attaques DDoS massives, même sur des infrastructures bien protégées.

Outre les DDoS, les dispositifs IdO Linux sont recrutés pour miner des crypto-monnaies, faciliter les campagnes de courrier indésirable, servir de relais, agir comme des serveurs de commande et de contrôle, ou même servir de points d'entrée dans les réseaux d'entreprise.

Un rapport de Crowdstrike se penchant sur les données d'attaques de 2021 résume ce qui suit :

- En 2021, on a constaté une hausse de 35 % des logiciels malveillants ciblant les systèmes Linux par rapport à 2020.

- XorDDoS, Mirai et Mozi étaient les familles les plus répandues, représentant 22 % de toutes les attaques de logiciels malveillants ciblant Linux observées en 2021.

- Mozi, en particulier, a connu une croissance explosive de son activité, avec dix fois plus d'échantillons circulant dans la nature l'année écoulée par rapport à la précédente.

- XorDDoS a également connu une augmentation notable de 123 % d'une année sur l'autre.

Aperçu des logiciels malveillants

XorDDoS est un cheval de Troie Linux polyvalent qui fonctionne dans plusieurs architectures de système Linux, de ARM (IdO) à x64 (serveurs). Il utilise le chiffrement XOR pour les communications C2, d'où son nom.

Lorsqu'il attaque des appareils IdO, XorDDoS force brutalement les appareils vulnérables via SSH. Sur les machines Linux, il utilise le port 2375 pour obtenir un accès root sans mot de passe à l'hôte.

Un cas notable de distribution du malware a été montré en 2021 après qu'un acteur de menace chinois connu sous le nom de "Winnti" a été observé en train de le déployer avec d'autres botnets dérivés.

Mozi est un botnet P2P (peer-to-peer) qui s'appuie sur le système de consultation des tables de hachage distribuées (DHT) pour dissimuler les communications C2 suspectes aux solutions de surveillance du trafic réseau.

Ce botnet particulier existe depuis un certain temps, ajoutant continuellement de nouvelles vulnérabilités et élargissant son champ d'action.

Mirai est un botnet notoire qui a donné naissance à de nombreux forks en raison de son code source accessible au public et qui continue de sévir dans le monde de l'IdO.

Les divers dérivés mettent en œuvre différents protocoles de communication C2, mais ils abusent tous généralement d'informations d'identification faibles pour s'introduire par force brute dans les appareils.

Plusieurs variantes notables de Mirai ont été couvertes en 2021, comme "Dark Mirai", qui se concentre sur les routeurs domestiques, et "Moobot", qui cible les caméras.

"Certaines des variantes les plus répandues suivies par les chercheurs de CrowdStrike impliquent Sora, IZIH9 et Rekai", explique Mihai Maganu, chercheur chez CrowdStrike, dans le rapport. "Par rapport à 2020, le nombre d'échantillons identifiés pour ces trois variantes a augmenté de 33 %, 39 % et 83 % respectivement en 2021."

Une tendance qui se poursuit en 2022

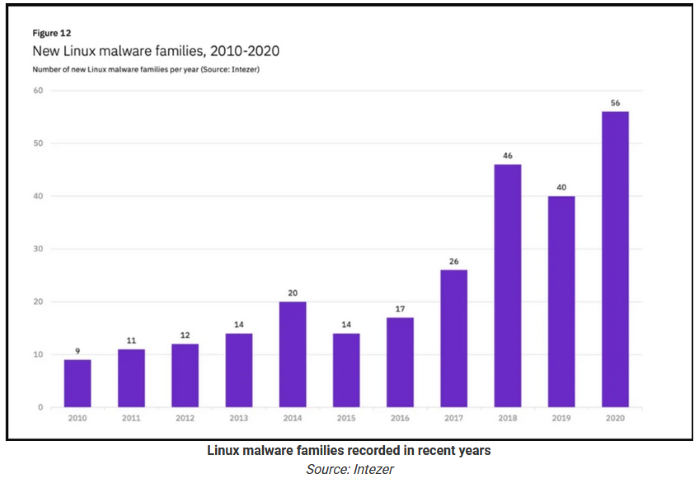

Les conclusions de Crowstrike ne sont pas surprenantes car elles confirment une tendance continue qui a émergé au cours des années précédentes.

Par exemple, un rapport d'Intezer analysant les statistiques de 2020 a révélé que les familles de logiciels malveillants Linux ont augmenté de 40 % en 2020 par rapport à l'année précédente.

Au cours des six premiers mois de 2020, une forte augmentation de 500 % des logiciels malveillants Golang a été enregistrée, ce qui montre que les auteurs de logiciels malveillants cherchent des moyens de faire fonctionner leur code sur plusieurs plateformes.

Cette programmation, et par extension, la tendance au ciblage, a déjà été confirmée dans les cas du début de 2022 et devrait se poursuivre sans relâche.

Sources : Crowdstrike, Intezer

Et vous ?

Trouvez-vous ce rapport pertinent ?

Voir aussi :

Des chercheurs en sécurité ont découvert CronRAT, un nouveau cheval de Troie d'accès à distance (RAT) furtif conçu pour attaquer les systèmes Linux, se cachant sous la forme d'une tâche planifiée

Les stations de travail et les serveurs basés sur Linux deviennent la cible de groupes de menaces persistantes avancées (APT), d'après une étude réalisée par Kaspersky

Le ransomware "Hive" chiffre désormais les systèmes Linux et FreeBSD, mais cette variante du ransomware est encore boguée et ne fonctionne pas toujours

Les États-Unis exhortent les utilisateurs de Linux à sécuriser les noyaux contre une nouvelle menace de malware russe, qui crée une porte dérobée et permet l'exécution de commandes en tant que root

Répondre avec citation

Répondre avec citation

Partager