Il existe plus de 1 200 outils de phishing en ligne, certains pouvant même contourner l'authentification à deux facteurs, selon des analystes de l'université de Stony Brook

Le hameçonnage est l'un des types de piratage les plus populaires que les acteurs malveillants choisissent pour accéder aux comptes d'autres personnes. Nombre de personnes semblent penser que le phishing est une opération très difficile à réaliser, mais la vérité est qu'il existe plusieurs outils qui peuvent la rendre étonnamment facile.

Des analystes de l'université de Stony Brook ont découvert environ 1 200 sites qui proposaient des solutions de phishing. Certaines de ces solutions étaient gratuites, tandis que d'autres nécessitaient un paiement pour pouvoir les utiliser. Ce qui est vraiment effrayant dans ces boîtes à outils, c'est que certaines d'entre elles sont suffisamment avancées pour contourner l'authentification à deux facteurs.

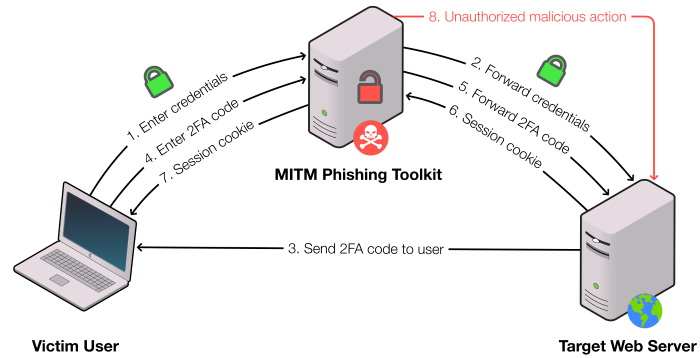

Ce sont les outils MITM ou Man in the Middle, et ils fonctionnent de manière assez similaire aux proxies inversés, en ce sens que si le site sur lequel se trouve l'utilisateur est authentique, ses informations sont envoyées à une source externe. Cela signifie que le cookie qui stocke les données 2FA se retrouve dans les mains d'acteurs malveillants, ce qui leur permet d'accéder à leur compte en un rien de temps.

Les gens supposent souvent que les outils de phishing et le piratage en général se produisent dans des endroits comme la Russie ou l'Afrique, mais ce n'est pas le cas à cet égard. La grande majorité des sites proposant des kits d'outils de piratage proviennent des États-Unis ou d'Europe, ce qui signifie que cette industrie est véritablement mondiale et qu'il sera difficile pour les utilisateurs de bénéficier d'une quelconque sécurité en ligne, à moins que des changements majeurs ne soient apportés aux protocoles d'authentification.

Source : Université de Stony Brook

Et vous ?

Qu'en pensez-vous ?

Saviez-vous qu'il existait autant d'outils de phishing en ligne ?

Voir aussi :

Il n'y a pas de corrélation entre le genre et la probabilité d'être victime d'une attaque de phishing, mais les personnes âgées de 18 à 19 ans sont les plus susceptibles de s'y laisser prendre

À 19 ans, il a développé une dizaine de frameworks pour lancer des attaques de phishing, la police néerlandaise l'a arrêté tandis que ses clients auraient gagné des millions d'euros en deux ans

La COVID-19 aboutit à une année de défis en matière de cybersécurité, les attaques de phishing ont augmenté de 11 %, celles de type ransomwares de 6 %, selon Verizon

L'âge peut déterminer la propension à être ciblé par les cybercriminels, les personnes de plus de 40 ans sont plus susceptibles de se faire pirater, selon un rapport de SecurityORG

Répondre avec citation

Répondre avec citation

Partager