Dans 93 % des cas, un attaquant externe peut franchir le périmètre du réseau d'une entreprise et accéder aux ressources du réseau local, selon une nouvelle étude de Positive Technologies

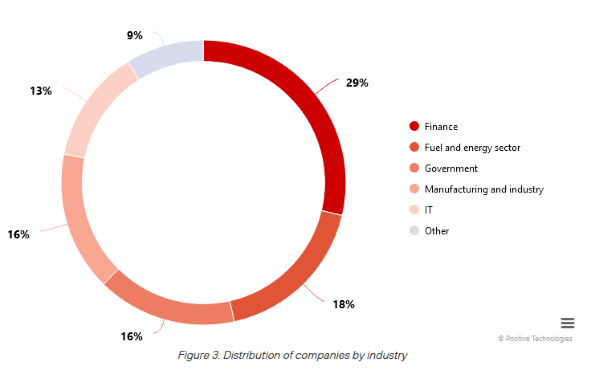

Une nouvelle étude des projets de test d'intrusion (pentesting) réalisée par Positive Technologies a révélé que cybercriminels peuvent pénétrer des réseaux d'entreprise dans 93 % des cas. L'étude été menée auprès d'organisations financières, d'organisations du secteur des carburants et de l'énergie, d'organismes gouvernementaux, d'entreprises industrielles, de sociétés informatiques et d'autres secteurs.

Le parcours d'un attaquant depuis les réseaux externes jusqu'aux systèmes cibles commence par une brèche dans le périmètre du réseau. Selon l'étude, il faut en moyenne deux jours pour pénétrer dans le réseau interne d'une entreprise. La compromission des informations d'identification est la principale voie d'accès (71 % des entreprises), principalement en raison de l'utilisation de mots de passe simples, notamment pour les comptes utilisés pour l'administration des systèmes.

Ekaterina Kilyusheva, responsable de la recherche et de l'analyse chez Positive Technologies, déclare : "Dans 20 % de nos projets de pentesting, les clients nous ont demandé de vérifier quels événements inacceptables pourraient être possibles à la suite d'une cyberattaque. Ces organisations ont identifié une moyenne de six événements inacceptables chacune, et nos pentesters ont entrepris de les déclencher. Selon nos clients, les événements liés à l'interruption des processus technologiques et de la fourniture de services, ainsi que le vol de fonds et d'informations importantes représentent le plus grand danger. Au total, les pentesters de Positive Technologies ont confirmé la faisabilité de 71 % de ces événements inacceptables. Nos chercheurs ont également constaté qu'un criminel n'aurait pas besoin de plus d'un mois pour mener une attaque qui conduirait au déclenchement d'un événement inacceptable. Et les attaques sur certains systèmes peuvent être développées en quelques jours."

Une fois qu'un attaquant dispose d'informations d'identification avec des privilèges d'administrateur de domaine, il peut obtenir de nombreuses autres informations d'identification pour se déplacer latéralement sur le réseau de l'entreprise et accéder aux ordinateurs et serveurs clés. Selon l'étude, la plupart des organisations n'ont pas de segmentation du réseau par processus métier, ce qui permet aux attaquants de développer plusieurs vecteurs d'attaque simultanément.

"Afin de construire un système de protection efficace, il est nécessaire de comprendre quels événements inacceptables sont pertinents pour une entreprise particulière", ajoute Kilyusheva. "En suivant le cheminement du processus opérationnel, des événements inacceptables aux systèmes cibles et aux systèmes clés, il est possible de suivre leurs relations et de déterminer la séquence des mesures de protection utilisées. Pour rendre plus difficile la progression d'un attaquant à l'intérieur du réseau d'entreprise vers les systèmes cibles, les organisations peuvent prendre un certain nombre de mesures interchangeables et complémentaires, notamment la séparation des processus métier, la configuration du contrôle de sécurité, le renforcement de la surveillance et l'allongement de la chaîne d'attaque. Le choix des solutions technologiques à utiliser doit être basé sur les capacités et l'infrastructure de l'entreprise."

Source : Positive Technologies

Et vous ?

Trouvez-vous cette étude pertinente ?

A votre avis, pourquoi le secteur financier est le plus touché ?

A quelle fréquence votre entreprise subit-elle des tentatives de pénétration dans le réseau ?

Voir aussi :

89 % des entreprises ont subi un impact défavorable dans le délai entre la détection et l'investigation d'une cyber-attaque dans le cloud, dû au manque de ressources et de temps nécessaires

22 % des employés sont susceptibles d'exposer leur entreprise à un risque de cyberattaque par le biais d'une tentative de hameçonnage réussi, selon Phished

75 % des organisations reconnaissent l'importance du zero trust en matière de cybersécurité, mais seules 14 % d'entre elles ont pleinement mis cette approche en œuvre, selon One Identity

Les entreprises de développement de logiciels sont parmi les plus menacées par les failles de sécurité, suivies par les sociétés d'édition, et les entreprises de recherche, selon Foxtech

Répondre avec citation

Répondre avec citation

Partager